IT Security September/Oktober 2023

Top-Cyberschutz – Threat Intelligence und All-in-One-Ansatz Das perfekte Ziel für Cyberkriminelle – Warum man unbedingt auf Security-Services setzen sollte Cloud-Sandboxing – Bedrohungen frühzeitig erkennen Security Orchestration perfektioniert – Für einen besseren Schutz sorge

Top-Cyberschutz – Threat Intelligence und All-in-One-Ansatz

Das perfekte Ziel für Cyberkriminelle – Warum man unbedingt auf Security-Services setzen sollte

Cloud-Sandboxing – Bedrohungen frühzeitig erkennen

Security Orchestration perfektioniert – Für einen besseren Schutz sorge

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

ADVERTORIAL | 59<br />

Ganzheitliche mobile Sicherheit<br />

<strong>IT</strong>-SICHERHE<strong>IT</strong>SPLATTFORMEN MÜSSEN ANDROID, IOS UND<br />

CHROMEBOOKS IM BLICK HABEN<br />

Weltweit sind mehr als 6,8 Milliarden<br />

Smartphones in Gebrauch. Sie bieten<br />

Hackern eine große Angriffsfläche, um<br />

Schwachstellen in Apps und mobilen Betriebssystemen<br />

anzugreifen. Attacken<br />

auf mobile Hardware, unter ihnen vor<br />

allem Phishing, Ransomware- und Zero-<br />

Day-Angriffe, nehmen zu. Organisationen<br />

stehen daher unter zunehmendem<br />

Druck, die wachsende Angriffsfläche in<br />

die <strong>IT</strong>-Sicherheit zu integrieren. Nicht umsonst<br />

schätzen die Experten von Gartner,<br />

dass 2025 mehr als die Hälfte der Unternehmen<br />

eine <strong>IT</strong>-Sicherheitslösung für iOS<br />

und Android einsetzen werden. (1)<br />

Unternehmen vertrauen zunehmend auf<br />

eine verteilt arbeitende Belegschaft.<br />

Diese verwendet unterwegs häufig private<br />

Smartphones für den Zugriff auf<br />

Unternehmensressourcen. Auch das<br />

Nutzen von Privataccounts auf Business<br />

Smartphones oder Notebooks stellt eine<br />

Gefahr dar. Cyberkriminelle nutzen<br />

deshalb verstärkt mobile Geräte als Ziel<br />

für ihre Angriffe. Die Gartner-Experten<br />

verweisen auf Belege, „dass einige der<br />

(Quellen) (1) Statista-Angaben, (2) Gartner, Market Guide for Mobile Threat Defense, 10 January <strong>2023</strong><br />

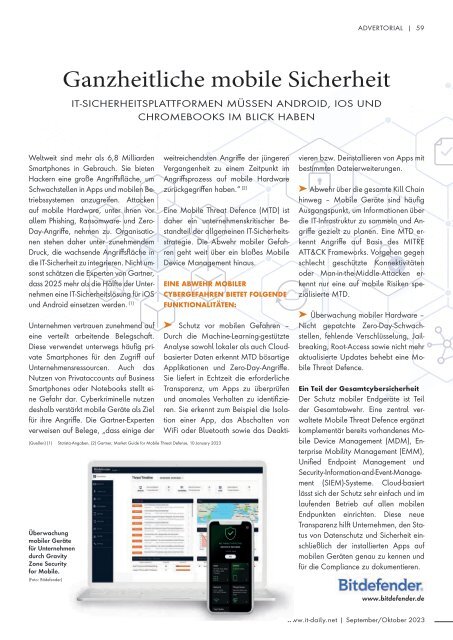

Überwachung<br />

mobiler Geräte<br />

für Unternehmen<br />

durch Gravity<br />

Zone <strong>Security</strong><br />

for Mobile.<br />

(Foto: Bitdefender)<br />

weitreichendsten Angriffe der jüngeren<br />

Vergangenheit zu einem Zeitpunkt im<br />

Angriffsprozess auf mobile Hardware<br />

zurückgegriffen haben.“ (2)<br />

Eine Mobile Threat Defence (MTD) ist<br />

daher ein unternehmenskritischer Bestandteil<br />

der allgemeinen <strong>IT</strong>-Sicherheitsstrategie.<br />

Die Abwehr mobiler Gefahren<br />

geht weit über ein bloßes Mobile<br />

Device Management hinaus.<br />

EINE ABWEHR MOBILER<br />

CYBERGEFAHREN BIETET FOLGENDE<br />

FUNKTIONAL<strong>IT</strong>ÄTEN:<br />

➤ Schutz vor mobilen Gefahren –<br />

Durch die Machine-Learning-gestützte<br />

Analyse sowohl lokaler als auch Cloudbasierter<br />

Daten erkennt MTD bösartige<br />

Applikationen und Zero-Day-Angriffe.<br />

Sie liefert in Echtzeit die erforderliche<br />

Transparenz, um Apps zu überprüfen<br />

und anomales Verhalten zu identifizieren.<br />

Sie erkennt zum Beispiel die Isolation<br />

einer App, das Abschalten von<br />

WiFi oder Bluetooth sowie das Deaktivieren<br />

bzw. Deinstallieren von Apps mit<br />

bestimmten Dateierweiterungen.<br />

➤ Abwehr über die gesamte Kill Chain<br />

hinweg – Mobile Geräte sind häufig<br />

Ausgangspunkt, um Informationen über<br />

die <strong>IT</strong>-Infrastruktur zu sammeln und Angriffe<br />

gezielt zu planen. Eine MTD erkennt<br />

Angriffe auf Basis des M<strong>IT</strong>RE<br />

ATT&CK Frameworks. Vorgehen gegen<br />

schlecht geschützte Konnektivitäten<br />

oder Man-in-the-Middle-Attacken erkennt<br />

nur eine auf mobile Risiken spezialisierte<br />

MTD.<br />

➤ Überwachung mobiler Hardware –<br />

Nicht gepatchte Zero-Day-Schwachstellen,<br />

fehlende Verschlüsselung, Jailbreaking,<br />

Root-Access sowie nicht mehr<br />

aktualisierte Updates behebt eine Mobile<br />

Threat Defence.<br />

Ein Teil der Gesamtcybersicherheit<br />

Der Schutz mobiler Endgeräte ist Teil<br />

der Gesamtabwehr. Eine zentral verwaltete<br />

Mobile Threat Defence ergänzt<br />

komplementär bereits vorhandenes Mobile<br />

Device Management (MDM), Enterprise<br />

Mobility Management (EMM),<br />

Unified Endpoint Management und<br />

<strong>Security</strong>-Information-and-Event-Management<br />

(SIEM)-Systeme. Cloud-basiert<br />

lässt sich der Schutz sehr einfach und im<br />

laufenden Betrieb auf allen mobilen<br />

Endpunkten einrichten. Diese neue<br />

Transparenz hilft Unternehmen, den Status<br />

von Datenschutz und Sicherheit einschließlich<br />

der installierten Apps auf<br />

mobilen Geräten genau zu kennen und<br />

für die Compliance zu dokumentieren.<br />

www.bitdefender.de<br />

www.it-daily.net | <strong>September</strong>/<strong>Oktober</strong> <strong>2023</strong>