Midrange MAGAZIN – Juli 2007

Midrange MAGAZIN – Juli 2007

Midrange MAGAZIN – Juli 2007

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

3 0 5 81 9 I 9 8 E · I S S N 0 9 4 6 - 2 8 8 0 · B 3 0 4 6 5 · A u S g A B E 1 9 8 · € 1 3 , <strong>–</strong> · C H F 2 5 , <strong>–</strong><br />

IT-Konzepte und Wissen für eServer im Unternehmensnetzwerk<br />

Technik & Integration<br />

FTP-Server<br />

auf System i<br />

Unternehmensweite Hochverfügbarkeit<br />

Alle Plattformen<br />

gesichert<br />

Release V5R4M0<br />

Neues in Datenbank<br />

und SQL<br />

Kennwörter-Chaos vermeiden<br />

Enterprise<br />

Single Sign-On<br />

System i Express<br />

Erfolg der Community<br />

iSeries-Ausbildung<br />

Basisarbeit<br />

�������<br />

�������������������<br />

�������������������<br />

���������������<br />

� ����� ������ ��������� ���� ����� ����� ������� �� ����������<br />

�������� ���� ������������ �������� ���� ���� ����������<br />

�����������������������������������������������������������<br />

�������������������������������������������������������������<br />

��������������������������������������������������������������<br />

����������������������������������������������������������<br />

�������������������������������<br />

������������������������������������������������������<br />

�����������������������������������������<br />

������������������������������������������������������<br />

������ ���� ������ ������ ����� ���� ������� �������� ����� �����<br />

�������������� �������� ����������� �������� ����� ��������� ����<br />

�����������������������������������������������������������<br />

���������������������������������������������������������<br />

����������������������������������������������������������<br />

���������������������������<br />

������������������������������������������������������<br />

������������������������������������������������������������<br />

����������������������������������������������������������<br />

������������������������������������������������������������<br />

�������������������������������������������������������������<br />

��������������<br />

Jan Nordh, Country Manager der Lakeview<br />

Technology gmbH, im Interview auf Seite 12<br />

07<br />

<strong>2007</strong><br />

��<br />

����<br />

�����������������������������������

ACADEMY<br />

System i Security<br />

Was Sie mit Bordmittel für die<br />

Sicherheit Ihrer Daten tun können<br />

Was wäre, wenn Ihr Unternehmen<br />

plötzlich ohne Daten dastünde? Oder,<br />

wenn sich Unbefugte Zugang zu<br />

Ihren gespeicherten Informationen<br />

verschaffen würden? Nicht auszudenken!<br />

Und dennoch wird das Thema oft<br />

vernachlässigt, obwohl die Rechtslage zu<br />

Haftungsfragen eindeutig ist.<br />

Sie sollten diesen Workshop besuchen,<br />

falls Sie …<br />

ó ein fl aues Gefühl haben<br />

ó erstmal die Bordmittel ausreizen<br />

Firma<br />

Name eMail-Adresse<br />

Straße<br />

möchten<br />

ó mit Netzwerk und Internet zugreifen<br />

ó Benutzer- und Zugriffssteuerung<br />

optimieren möchten<br />

ó ein Login für alles möchten<br />

ó am Erfahrungsaustausch mit Kollegen<br />

und dem Referenten interessiert sind<br />

Aus dem Inhalt<br />

ó Security Basics<br />

ó Benutzer- und Objektsicherheit<br />

ó Netzwerksicherheit<br />

ó Programmfunktionen absichern und<br />

Exitpoints<br />

ó Sicherheit überwachen<br />

ó Single Signon<br />

Referent: Klaus-Peter Luttkus<br />

Ort Datum Workshop-Nr.<br />

Frankfurt 18.09.<strong>2007</strong> 5932705<br />

Wien 25.09.<strong>2007</strong> 5932707<br />

Anmeldung<br />

PLZ, Ort<br />

Telefon Fax<br />

Datum Unterschrift<br />

iSeries-Workshops<br />

in Frankfurt und Wien<br />

i5/OS V5R4 <strong>–</strong> What’s hot?<br />

Lernen Sie die Verbesserungen und<br />

die neuen Möglichkeiten kennen<br />

Es wäre doch fahrlässig, wenn Sie<br />

Möglichkeiten, die Ihr System hergibt<br />

nicht kennen oder nutzen würden.<br />

Dieser Workshop macht Sie vertraut<br />

mit den Verbesserungen, die das neue<br />

Betriebssystem bringt.<br />

Sie sollten diesen Workshop besuchen,<br />

falls Sie …<br />

ó ein neues System haben oder die<br />

Anschaffung planen<br />

ó wissen möchten, wo die<br />

Verbesserungen genau liegen<br />

ó wissen möchten, was die neuen<br />

Möglichkeiten bringen<br />

ó von Anfang an Ihr neues System perfekt<br />

einsetzen möchten<br />

ó am Erfahrungsaustausch mit Kollegen<br />

und dem Referenten interessiert sind<br />

Aus dem Inhalt<br />

ó Installation bzw. Releasewechsel<br />

ó Control Language <strong>–</strong> Neue Syntaxen<br />

ó iSeries Access für Windows<br />

ó Datenbank<br />

ó Sicherheit<br />

ó Programmierung<br />

Referent: Klaus-Peter Luttkus<br />

Ort Datum Workshop-Nr.<br />

Frankfurt 19.09.<strong>2007</strong> 2342705<br />

Wien 26.09.<strong>2007</strong> 2342707<br />

per Fax<br />

+ 49 8191 70661<br />

1. Teilnehmer Name Workshop-Nummer<br />

eMail-Adresse<br />

2. Teilnehmer Name Workshop-Nummer<br />

eMail-Adresse<br />

3. Teilnehmer Name Workshop-Nummer<br />

eMail-Adresse<br />

PHP und MySQL on System i<br />

Wie Sie Open Source Software auch<br />

für Ihr System i nutzbar machen<br />

PHP ist die mit Abstand breiteste<br />

Basis für Web-basierte Anwendungen<br />

und MySQL ist heute die wohl meist<br />

benutzte Datenbank. Beide Technologien<br />

steht jetzt auch System-i-Anwendern<br />

uneingeschränkt zur Verfügung. Damit<br />

eröffnet sich ein riesiger Markt an<br />

Software und Tools.<br />

Sie sollten diesen Workshop besuchen,<br />

falls Sie …<br />

ó durch PHP-Entwicklungen die nahtlose<br />

Webintegration wünschen<br />

ó die Auswahl an stabilen & preiswerten<br />

Anwendungen verbreitern möchten<br />

ó endlich beweisen möchten, dass<br />

System i nicht proprietär ist<br />

ó die Stabilität Ihres System i auch für<br />

MySQL Anwendungen nutzen wollen<br />

Aus dem Inhalt<br />

im Web<br />

www.midrange-academy.com<br />

ITP VERLAG · Kolpingstraße 26 · 86916 Kaufering · Telefon + 49 8191 9649-0 · Fax + 49 8191 70661<br />

eMail service@midrange.de · Web www.midrange.de<br />

ó Zend PHP auf dem System i installieren<br />

ó MySQL auf dem System i installieren<br />

ó Unterschiede zwischen DB2 und MySQL<br />

ó Administration von MySQL<br />

ó PHP - Open Source Applikationen laden<br />

ó PHP-Syntax (Übersicht)<br />

Referent: Klaus-Peter Luttkus<br />

Ort Datum Workshop-Nr.<br />

Frankfurt 20.09.<strong>2007</strong> 5422705<br />

Wien 27.09.<strong>2007</strong> 5422707<br />

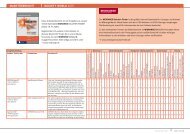

Teilnahmegebühr pro Person / Workshop<br />

Personen bzw. Grundpreis Frühbucher + Abonnent<br />

Workshops (1 Monat vorher)<br />

1 549,— € 499,— € 474,05 €<br />

2 499,— € 449,— € 426,55 €<br />

3 449,— € 399,— € 379,05 €<br />

Den Preisen ist die gesetzliche Mehrwertsteuer hinzuzurechnen.<br />

Die Teilnahmegebühr enthält die Verpfl egung tagsüber inkl. Mittagsessen<br />

und Pausenerfrischungen, sowie das gemeinsame<br />

Abendessen am ersten Tag. Sie erhalten nach Eingang Ihrer Buchung<br />

die Anmeldebestätigung/Rechnung mit Angaben über Termine<br />

und Veranstaltungsort. Ausgabe der Unterlagen ab 8.30 Uhr,<br />

Veranstaltungsbeginn um 9.30 Uhr. Änderungen vorbehalten.

Thomas Seibold<br />

Redaktion<br />

MIDRANGE MAgAZIN<br />

thomas.seibold michael.wirt @ @<br />

midrange.de<br />

Spiegelverkehrt<br />

Sie kennen sie auch <strong>–</strong> diese Tage, an denen drei Termine gleichzeitig<br />

drücken, ein Besucher schon ungeduldig an der Rezeption<br />

wartet, die Kollegen „nur ganz kurz unbedingt noch etwas klären müssen“<br />

und die Kaffeemaschine durch Blinken anzeigt, dass ohne neue<br />

Bohnen nix Koffeinhaltiges mehr geht <strong>–</strong> auch nicht für wichtige gäste.<br />

Bevorzugt in diesen Momenten klingelt das Telefon und ein frisch geschulter<br />

Call Center Agent versucht <strong>–</strong> clever verklausuliert <strong>–</strong> seinen<br />

nächsten „Kontakt“ zunächst<br />

in ein gespräch zu ver- und<br />

dann um den Finger zu wickeln.<br />

Kürzlich hat mich ein<br />

solcher Mensch Zuhause erwischt,<br />

seine erste Frage lautete:<br />

„Spreche ich mit Frau<br />

Seibold?“ Ich hatte weder<br />

einen Frosch im Hals noch<br />

die Malkreide meines Juniors<br />

zu Mittag gegessen, dementsprechend<br />

genervt fiel meine<br />

Antwort aus: „Nein, wie nicht<br />

zu überhören ist, sprechen<br />

Sie nicht mit Frau Seibold“.<br />

Pause. Dann fing das übliche Spielchen an, das ich mit einem knappen<br />

Worum-geht-es-denn-eigentlich zu beenden versuchte. „Wer fragt?“<br />

bekam ich zur Antwort <strong>–</strong> und dann habe ich den Spieß umgedreht.<br />

Habe mich dreimal nach dem Anlass des Anrufs erkundigt bis final<br />

ein wenig aussagekräftiges „es geht um die Telefontarife“ kam. Als ich<br />

wissen wollte, um welche und wie man überhaupt auf unsere Nummer<br />

gekommen sei, hörte ich am anderen Ende der Leitung ein entrüstetes:<br />

„Was ist denn das hier für eine Fragerei?“. An dieser Stelle musste<br />

ich dann doch kurz grinsen…<br />

Herzlichst, Ihr Thomas Seibold<br />

EDITORIAL<br />

Û Überfällig: So nennt Heinz-Paul Bonn die jüngste<br />

Entscheidung der IBM, ein neues Preismodell<br />

für die Einstiegs-i5 einzuführen. Auch Begriffe wie<br />

„notorisch überteuert“ haben in seinem Klartext-<br />

Kommentar Platz. Seite 14. Û Minus 30 Prozent:<br />

Soviel lässt sich, auf drei Jahre gesehen, jährlich an<br />

IT-Kosten sparen, wenn virtualisiert wird <strong>–</strong> zumindest<br />

mit IBM und SAP. Seite 18 ff. Û Kennwort-<br />

Alptraum: Dr. Martin Kuhlmann von Beta Systems<br />

betätigt sich als „Traumfänger“ und erklärt ESSO.<br />

Seite 22 ff. Û Why i? IBM Businessparter stellen<br />

sich und ihre Lösungen vor. Seite 33. Û 5 Gründe<br />

für .NET stehen auf Seite 43 ff.<br />

Foto: Beth Hommel, FOTOLIA<br />

Vom Wert Ihre Branche zu kennen:<br />

Elektro-/Elektronikbranche<br />

Produkt, Philosophie und IT-Strategie<br />

Wir als Unternehmen aus<br />

der Elektronikbranche<br />

haben uns für oxaion entschieden<br />

<strong>–</strong> warum?<br />

„Als führender Anbieter industrieller<br />

Sicherheitstechnik brauchen wir eine<br />

funktional ausgereifte ERP-Lösung,<br />

die unsere hohen Anforderungen an<br />

Integration erfüllt und unsere gesam -<br />

te Prozesskette optimal unterstützt<br />

<strong>–</strong> deshalb oxaion.“<br />

Bob McIntosh, IT-Manager, Bernstein AG<br />

oxaion<br />

ERP-Komplettlösung<br />

für den Mittelstand<br />

ettlingen · hamburg · düsseldorf<br />

eisenstockstr. 16 | D-76275 ettlingen<br />

telefon +49 (0) 72 43/5 90-6777 | telefax 5 90 - 235<br />

info@oxaion.de | www.oxaion.de<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN

INHALT<br />

Jan Nordh, Country Manager DACH der Lakeview Technology<br />

gmbH: „Lakeview hat sich auf Hochverfügbarkeitslösungen<br />

spezialisiert <strong>–</strong> über alle Applikationen und<br />

Betriebssysteme hinweg. Das resultiert aus der Tatsache,<br />

dass unternehmen selten nur einen Server oder eine Betriebssystemumgebung<br />

alleine einsetzen.“ Û Seite 12<br />

Viele kleine Rechner können auf einer IBM POWER5-Architektur<br />

konsolidiert werden, was die Verwaltung vereinfacht<br />

und eine flexible On-Demand-Nutzung der Systeme<br />

ermöglicht. Û Seite 18<br />

�������<br />

�������������������<br />

�������������������<br />

���������������<br />

����� ������ ��������� ���� ����� ����� ������� �� ����������<br />

��������� ���� ������������ �������� ���� ���� ����������<br />

�����������������������������������������������������������<br />

�������������������������������������������������������������<br />

��������������������������������������������������������������<br />

����������������������������������������������������������<br />

�������������������������������<br />

������������������������������������������������������<br />

�����������������������������������������<br />

������������������������������������������������������<br />

������ ���� ������ ������ ����� ���� ������� �������� ����� �����<br />

�������������� �������� ����������� �������� ����� ��������� ����<br />

�����������������������������������������������������������<br />

���������������������������������������������������������<br />

����������������������������������������������������������<br />

���������������������������<br />

������������������������������������������������������<br />

������������������������������������������������������������<br />

����������������������������������������������������������<br />

������������������������������������������������������������<br />

�������������������������������������������������������������<br />

��������������<br />

��<br />

����<br />

�����������������������������������<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

Integration von<br />

i5/OS, Windows,<br />

Linux, Unix<br />

Hochverfügbarkeit /<br />

IT Sicherheit<br />

Die Wahrscheinlichkeit eines Katastrophenfalls ist glücklicherweise<br />

gering, der Ausfall der IT hingegen <strong>–</strong> aus welchen<br />

gründen auch immer <strong>–</strong> durchaus realistisch. Die<br />

wirtschaftlichen Folgen werden allerdings häufig und<br />

gern unterschätzt. Û Seite 22<br />

In unserem MIDRANGE<br />

SPEZIAL finden Sie Lösungen<br />

für den Mittelstand<br />

auf System i. Û Seite 33<br />

MIDRANGE AKTUELL<br />

News & Ticker 6<br />

Erfolgreicher Start 7<br />

Rückblick: iNN-Partner-Camp in Bad Nauheim<br />

Köpfe 8<br />

Wissen ist Macht 10<br />

Kommentar zur Frage des Monats<br />

Alle Plattformen gesichert 12<br />

unternehmensweite Hochverfügbarkeit<br />

Ein Erfolg der Community 14<br />

System i5 Express<br />

Modulare Anwendungsarchitektur 15<br />

Anwendungsmodernisierung auf iSeries<br />

SCHWERPUNKTE<br />

Kosten und Nutzen 18<br />

Studie: IBM Virtualisierung lohnt sich für SAP-Kunden<br />

Klein, fein, daheim 20<br />

WWK geht mit Igel auf Nummer sicher<br />

Neues Feeling bei Bacardi durch Fritz & Macziol 20<br />

Enterprise Single Sign-On 22<br />

Schluss mit dem Kennwörter-Chaos<br />

Die große IT-Freiheit 26<br />

Fernzugriff durch zentralisierte Bereitstellung<br />

Doppelt sicher 27<br />

Bundesversicherungsamt schützt sich mit APC<br />

Authentifizierung 28<br />

Schlüsselelement der VLAN-Sicherheit<br />

IT-Notfall… und dann? 29<br />

Hochverfügbarkeit nach Modellen definieren<br />

Brandheißes Thema Sicherheit 30<br />

Existenzbedrohend 32<br />

Weiterführung der geschäftsprozesse in einem Notfall<br />

MIDRANGE SPEzIAL<br />

System i: Lösungen für den Mittelstand 33<br />

TECHNIK & INTEGRATION<br />

FTP-Server auf System i 38<br />

Neues in Datenbank und SQL 41<br />

Release V5R4M0<br />

Fünf Gründe für .NET 43<br />

Eine Entwicklungsplattform für iSeries-Anwendungen

MARKTÜBERSICHT<br />

Basisarbeit 46<br />

Elf Jahre iSeries-Ausbildung an der Schule für EDV<br />

Anbieterübersicht 47<br />

Mittelstand bleibt unter sich 48<br />

Regionale IT-Berater erste Anlaufstelle für KMus<br />

SERVICE<br />

Autoren, Inserenten und Firmen dieser Ausgabe 49<br />

Glosse, Vorschau, Impressum 50<br />

MIDRANGE ONLINE<br />

Workplace<br />

Das aktuelle Ergänzungswerk jetzt in neuem Outfit.<br />

Alles zur Installation, Konfiguration und dem<br />

Betrieb von Lotus Domino, Notes und Workplace.<br />

Û www.midrange-shop.com<br />

<strong>Midrange</strong>Event<br />

Auf <strong>Midrange</strong>Event finden Sie Schulungsangebote,<br />

Firmenveranstaltungen, Messen und Symposien<br />

fein säuberlich sortiert.<br />

Û www.midrange-event.de<br />

Consulting- und<br />

Schulungsanbieter<br />

JULI <strong>2007</strong><br />

Augenhöhe ist für Mittelständler ein wichtiges Kriterium.<br />

Mittelständische Anwender arbeiten deshalb bevorzugt<br />

mit mittelständischen Beratern zusammen, wie die<br />

Analysten von Pierre Audoin Consultants (PAC) herausgefunden<br />

haben. Û Seite 46<br />

<strong>Midrange</strong> Jobbörse<br />

ist die neue Stellen-Börse für IT-Professionals und<br />

unternehmen, die auf der Suche nach personeller<br />

Verstärkung sind.<br />

Û www.midrange-jobs.de<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN

MIDRANGE AKTuELL<br />

Neuer Thin Client von<br />

Wyse<br />

Û Wyse Technology hat seinen neuen<br />

Thin Client Wyse V10L präsentiert. Der<br />

V10L Thin Client<br />

bietet die Leistungsfähigkeit<br />

und<br />

Erweiterungsmöglichkeiten<br />

eines<br />

High-End-gerätes<br />

sowie die Vorzüge<br />

des Betriebssystems<br />

Wyse Thin<br />

OS. Damit ist das<br />

neue Modell gerade<br />

in Desktop-Virtualisierungsumgebungen<br />

einsetzbar. Das Modell V10L mit<br />

Citrix-, Microsoft- und VMware-Support<br />

ist für Systemumgebungen mit hohem<br />

Datenaufkommen wie bei der Dokumentenverwaltung,<br />

Finanzdienstleistern, im<br />

gesundheitswesen und in Forschungsunternehmen<br />

gedacht.<br />

www.wyse.de<br />

Pavone Espresso Workflow<br />

für Java EE erhältlich<br />

Û Die Pavone Ag hat die Version 2 der<br />

Lösung Pavone Espresso Workflow für<br />

Java EE freigegeben. Mit der neuen Version<br />

werden nahezu alle Funktionen der<br />

IBM Lotus Notes Variante nun auch auf<br />

Java EE-Plattformen unterstützt. Darüber<br />

BUCHVORSTELLUNG<br />

Carmen Rasche, Walter Becker, Ronald Böhmer,<br />

Klaus-Peter Luttkus, Jörg zeig<br />

System i5 Softwareentwicklung<br />

und -modernisierung<br />

ó Software-Architekturen<br />

ó Klassische Anwendungsentwicklung<br />

ó Anwendungsmodernisierung<br />

ó Web-Programmierung<br />

ó Client/Server-Programmierung<br />

ó SQL und Datenbank<br />

ó XML on iSeries<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

hinaus stehen insbesondere leistungsfähigere<br />

Funktionen der Prozesssteuerung<br />

und -kontrolle zur Verfügung. Das Modellierungstool<br />

Pavone ProcessModeler<br />

wird für beide Plattformen genutzt.<br />

Die Pavone Ag verbindet mit Pavone<br />

Espresso Workflow die Modellierung<br />

und Optimierung mit der Konfiguration<br />

und Ausführung von kollaborativen geschäftsprozessen.<br />

www.pavone.de<br />

CSS GmbH prämiert innovatives<br />

Controlling<br />

Û So wichtig effizientes Controlling<br />

für den unternehmenserfolg ist, so wenig<br />

wird die Arbeit der Finanzbuchhalter<br />

und Controller gewürdigt. Das soll<br />

sich ändern: Die CSS gmbH zeichnet<br />

daher das innovativste Controllingkonzept<br />

im deutschen Mittelstand mit dem<br />

goldenen gecko aus. Der Wettbewerb<br />

will vor allem eines: die Leistung der<br />

innerbetrieblichen Finanzexperten in<br />

den Mittelpunkt rücken. Teilnahmeberechtigt<br />

sind alle Firmen mit Hauptsitz<br />

in Deutschland, die zwischen 100 und<br />

1.000 Mitarbeiter beschäftigen. Einsendeschluss<br />

ist der 31.07.<strong>2007</strong>.<br />

www.css.de<br />

TICKER<br />

Û schrempp edv GmbH auf Erfolgskurs.<br />

Der Softwarehersteller<br />

schrempp edv blickt erneut auf ein<br />

erfolgreiches geschäftsjahr 2006<br />

zurück. um 15 Prozent konnte<br />

schrempp den gesamtumsatz steigern.<br />

Die positive Entwicklung ermöglicht<br />

weitere Neueinstellungen<br />

und Ausbildungsstellen in den IT-Berufen.<br />

www.schremp-edv.de Û IDS<br />

Scheer ausgezeichnet. IDS Scheer<br />

wurde im April-Bericht „Forrester<br />

Wave: Enterprise Architecture Tools:<br />

Q2 <strong>2007</strong>“ als ein Marktführer ausgezeichnet<br />

wurde. IDS Scheer ist einer<br />

von zehn Anbietern von Lösungen für<br />

Enterprise Architecture (EA), die das<br />

Forschungsinstitut in seinem Bericht<br />

anhand von 120 Kriterien bewertet<br />

hat. www.ids-scheer.com Û Pentasys<br />

wird AG. Das Softwarehaus Pentasys<br />

geht für sein kontinuierliches<br />

Wachstum den nächsten Schritt.<br />

Die gmbH firmiert rückwirkend zum<br />

1. Januar <strong>2007</strong> als Aktiengesellschaft.<br />

Die vier bisherigen gesellschafter<br />

bleiben alleinige Anteilseigner<br />

und stellen den Vorstand. Ein<br />

Börsengang ist nicht geplant. www.<br />

pentasys.de Û ACTION von Micro<br />

Focus. Das neue ACTION-Programm<br />

(ACademic ConnecTIONs) von Micro<br />

Focus ermöglicht Studenten und universitäten<br />

den direkten Zugriff auf<br />

aktuelle Technologien zur Entwicklung<br />

von Enterprise-Anwendungen.<br />

Micro Focus stellt dazu kostenlose<br />

Software, Support und Bücher zur<br />

Verfügung. www.microfocus.com<br />

Û IBM ist Marktführer für Anwendungsentwicklungs-Software.<br />

gartner, Inc. hat IBM auf Basis des<br />

Softwareumsatzes im Jahr 2006<br />

zum Weltmarktführer im Bereich Anwendungsentwicklungs-Softwareerklärt.<br />

Damit rangiert IBM in diesem<br />

Marktsegment bereits das sechste<br />

Jahr in Folge auf dem ersten Platz.<br />

www.ibm.de<br />

www.midrange.de

Rückblick: iNN-Partner-Camp in Bad Nauheim<br />

Erfolgreicher Start<br />

Beim Fachkongress „iNN-Partner-Camp“ traf sich die iSeries/System i-Gemeinde am 10. und<br />

11. Mai im Dolce-Hotel in Bad Nauheim. Statt passivem Vortragskonsum stand aktiver Erfahrungsaustausch<br />

zwischen Entwicklern, Vordenkern, Anbietern und Anwendern auf der Agenda.<br />

iNN-Pionier Hans-Jürgen Friedrich<br />

sagte zur Begrüßung, die Organisatoren<br />

hätten sich mit dem Camp mutig<br />

auf Neues eingelassen. Den Teilnehmern<br />

werde das Beste in der iSeries/<br />

System i-Welt geboten. Wie iNN-Event-<br />

Manager Rüdiger Peschke erläuterte,<br />

sollten neben theoretischen Vorträgen<br />

in Power-Trainingsangeboten praktische<br />

Hinweise gegeben werden. Der<br />

Camp-Idee wurde durch zeltähnliche<br />

Stände Rechnung getragen. Unter den<br />

Zelten der knapp 30 Aussteller fanden<br />

Prof. Dr. h.c. REINHOLD WÜRTH<br />

Power-Trainings und Vorführungen<br />

statt; den rund 180 Teilnehmern wurde<br />

reichlich Neues geboten.<br />

Zwischen den Key-Vorträgen der<br />

IBMer Frank Soltis, Barbara Koch und<br />

Werner Lindemann zog es die Fachbesucher<br />

zu den Power-Trainings <strong>–</strong> z. B.<br />

über DB2 UDB for System i SQL und<br />

Performance-Analyse (Birgitta Hauser),<br />

Linux auf System i (Andreas Bichler),<br />

i5/OS und RPG (Charlie Massoglia), Security<br />

und Hochverfügbarkeit (Holger<br />

Scherer), Internet Telefonie mit VoIP<br />

Vorsitzender des Stiftungsaufsichtsrates der Würth-Gruppe<br />

„Als international erfolgreicher Konzern mit 370 Gesellschaften<br />

in 83 Ländern brauchen wir eine weltweit einsetzbare Finanzund<br />

Controlling-Software. PORTOLAN® ist Finance-Competence-<br />

Center der Würth-Gruppe und garantiert uns eine sichere und<br />

schnelle Verarbeitung, Analyse und Auswertung unserer Unternehmensdaten<br />

<strong>–</strong> ein modernes Navigations-System für die richtigen<br />

unternehmerischen Entscheidungen.”<br />

(Claus Schläbitz), PHP auf System i<br />

(Gaylord Aulke) und iSeries goes SOA<br />

(Ralph Völter). Die Praxisberichte einiger<br />

Anwender vervollständigten den<br />

Know how-Transfer.<br />

Ermutigt durch die durchweg positive<br />

Resonanz und Bilanz sieht sich das<br />

iNN-Organisationsteam gut gerüstet für<br />

die nächste Veranstaltung, die für Mai<br />

2008 geplant ist. ó<br />

www.inn-partner-camp.de<br />

W E LT W E I T E R F O L G E V E R B U C H E N www.PortolanCS.com<br />

Internationale Softwarelösungen für Finanzbuchhaltung und Controlling<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN<br />

7

MIDRANGE AKTuELL<br />

Das Haus für Software, Systeme und<br />

Dienstleistungen, Fritz & Macziol, setzt<br />

seine Expansionsstrategie fort. Der Bereich<br />

IBM System i wurde um neue Mitarbeiter<br />

erweitert. Das Brandmanagement<br />

für das IBM System i bei Fritz &<br />

Macziol in Deutschland liegt künftig bei<br />

Hans Joachim Baierl.<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

KöPFE<br />

Im Rahmen einer Studie wurden die Methoden der Personalbeschaffung im Mittelstand<br />

untersucht. Ergebnis: Aufgrund zu erwartender stark rückläufiger Ausbildungszahlen,<br />

mitverursacht durch die demografische Entwicklung, werden künftig nur die attraktivsten<br />

Unternehmen die klügsten Köpfe für sich gewinnen können. Als Konsequenz daraus sollten<br />

mittelständische Unternehmen Wege und Werkzeuge finden, für Arbeitnehmer attraktiver<br />

zu werden und ihr Recruiting zukunftsfähiger zu gestalten. (Quelle: s+p AG, Hochschule Merseburg www.spag-personal.de)<br />

www.fum.de<br />

Hans Joachim<br />

Baierl<br />

Brandmanager<br />

System i<br />

Fritz & Macziol<br />

Tom Köhler<br />

Leiter Abteilung<br />

Sicherheitsstrategie<br />

und<br />

Kommunikation<br />

Microsoft<br />

Zum 1. Juni hat Microsoft Deutschland<br />

die Leitung der Abteilung Sicherheitsstrategie<br />

und Kommunikation mit Tom<br />

Köhler (39) neu besetzt. In dieser Funktion<br />

verantwortet er für den deutschen<br />

Markt Microsofts IT-Sicherheitsstrategie.<br />

Köhler ist seit mehr als zwölf Jahren<br />

in der Informations- und Kommunikationsindustrie<br />

tätig und verfügt über umfangreiche<br />

Erfahrungen in der Strategieentwicklung<br />

für Public Key Infrastructure<br />

(PKI), starke Authentisierung, Managed<br />

Security Services und Security Intelligence/Information<br />

Risk Management.<br />

www.microsoft.com/germany<br />

Michael Frihs<br />

Director Sales<br />

Deutschland<br />

SAPERION Ag<br />

Michael Frihs ist seit 1. Mai neuer Director<br />

Sales für Deutschland der SAPERION<br />

Ag. Der 47jährige kommt von FileNet<br />

/ IBM, wo er neun Jahre lang tätig war<br />

und zuletzt für die Vermarktung der File<br />

Net ECM/BPM-Produkte im Bereich<br />

der öffentlichen Verwaltungen sowie im<br />

großkundengeschäft bei ausgewählten<br />

Transport/Logistikunternehmen verantwortlich<br />

zeichnete. Zuvor war er insgesamt<br />

zwölf Jahre bei Nixdorf Computer<br />

und Oracle Deutschland in verschiedenen<br />

Vertriebs- und Managementpositionen<br />

tätig.<br />

www.saperion.com<br />

Murray Demo<br />

Executive Vide President und<br />

Chief Financial Officer Postini<br />

Der Anbieter von integriertem Message<br />

Management (IMM), Postini, beruft Murray<br />

Demo zum Executive Vice President<br />

und Chief Financial Officer. Er berichtet<br />

direkt an den CEO Quentin gallivan. Bevor<br />

Murray Demo zu Postini kam, war er<br />

zehn Jahre für Adobe Systems Inc. tätig,<br />

sechs Jahre davon als Finanzchef. Davor<br />

arbeitete er in verschiedenen Führungspositionen<br />

bei Miller Freeman, Visionary<br />

Corporate Technologies, First Image Management<br />

und gM Hughes Electronics.<br />

www.postini.com<br />

Michael Mai<br />

geschäftsführer<br />

IT-Services and<br />

Solutions gmbH<br />

Nomen est Omen: Michael Mai (38) leitet<br />

<strong>–</strong> neben Rainer Laier <strong>–</strong> seit 1. Mai <strong>2007</strong><br />

die geschicke der IT-Services and Solutions<br />

gmbH (it‘). Mit Michael Mai schlägt<br />

die it‘ ein neues Kapitel innerhalb ihrer<br />

strategischen Ausrichtung auf, sich in<br />

Zukunft noch stärker als bisher auf Services<br />

und Beratung zu konzentrieren. Er<br />

tritt die Nachfolge von ulrich Hüllhorst<br />

an, der in die geschäftsführung der IBM<br />

Mittelstand Systeme gmbH wechselt.<br />

www.itsas.de<br />

Olaf Bruhn<br />

general Manager<br />

gFT<br />

Die gFT Technologies Ag (gFT) erschließt<br />

neue Märkte in österreich, den<br />

Beneluxländern und in Osteuropa. Verantwortlich<br />

für diese Regionen ist Olaf<br />

Bruhn, der mit Deutschland bereits den<br />

größten Markt im geschäftsbereich Services<br />

leitet. Zusätzlich übernimmt Olaf<br />

Bruhn die konzernweite Koordination<br />

der Kompetenzen im Bereich Post- und<br />

Logistikdienstleistungen.<br />

www.gft.com

WORKSHOPS KALENDER<br />

System i SQL Summercamp<br />

Lernen muss Spaß machen und direkt<br />

umsetzbares Wissen vermitteln. In einer<br />

geschäftlich eher ruhigen Jahreszeit lädt<br />

deshalb das SQL Summercamp vom 28. bis<br />

30. August in eine hervorgehobene Location<br />

nach Westfalen ein. In ungestörter Atmosphäre<br />

werden die Teilnehmer perfektioniert<br />

in der Anwendung dieses Basiswerkzeugs.<br />

In der Auftaktveranstaltung vermitteln wir<br />

die grundsätzlichkeiten der Datenbank und<br />

zeigen, wie bordeigene Tools die Anwendung<br />

von SQL auf System i erheblich vereinfachen.<br />

Danach teilt sich das Auditorium in<br />

zwei gruppen: Im Track 1 geht es um das<br />

Arbeiten mit SQL (einfache und komplexe<br />

Abfragen, Datenbanken erstellen…) im Track<br />

2 behandeln wir fortgeschrittene Techniken<br />

für die Programmierung (Stored Procedures,<br />

user Defined Functions, SQL-Trigger…).<br />

Abwechselnd zu den theoretischen Teilen,<br />

werden die Teilnehmer das gelernte in betreuten<br />

praktischen Übungen am gerät<br />

vertiefen. Während der Pausen und den gemeinsamen<br />

Mahlzeiten besteht die Möglichkeit<br />

zum Erfahrungsaustausch mit Kollegen<br />

und den Referenten Klaus-Peter Luttkus und<br />

Ronald Böhmer.<br />

www.midrange-academy.com<br />

IBM Breakfast Briefing<br />

Die IBM Deutschland gmbH lädt interessierte<br />

IT-Anwender und Entscheider aller Branchen<br />

zu den Breakfast Briefings ein. Diese<br />

informativen Halbtagesveranstaltungen rund<br />

um aktuelle IBM Server- und Speichersysteme<br />

werden unterhaltsam präsentiert von<br />

Dieter graef und Frank Bueschler.<br />

Agenda System i<br />

ó Innovation und die IBM Systems Agenda<br />

ó Simplify your IT: i5/OS <strong>–</strong> V5R4 und mehr<br />

ó IBM System i <strong>–</strong> virtuell, kooperativ, offen,<br />

lösungsorientiert<br />

ó Weitere Neuigkeiten, Trends und<br />

Entwicklungen sowie Tipps & Tricks (Live)<br />

ó Integration mit iSCSI<br />

ó VoIP <strong>–</strong> System i als Telefonanlage<br />

ó Datensicherheit mit System Storage<br />

ó Systems Management mit IBM Director<br />

ó Im Web mit Domino oder PHP<br />

ó unternehmensportallösung mit<br />

WebSphere Portal<br />

ó Beispiele aus der Praxis<br />

www.ibm.de<br />

Event Termin/Ort Veranstalter<br />

iSeries Teatime Talk: IBM EgL 03.07.<br />

Karlsruhe<br />

IBM Breakfast Briefing 03.07.<br />

Karlsruhe<br />

Analysen, Planung und Reporting<br />

auf iSeries<br />

03.07.<br />

Stuttgart<br />

Die Programmiersprache SQL 05.07.<br />

Bremen<br />

iSeries CL-Programmierung 09.07. <strong>–</strong> 13.07.<br />

Bad Rappenau<br />

IBM Breakfast Briefing 10.07.<br />

Leipzig<br />

Analysen, Planung und Reporting<br />

auf iSeries<br />

iSeries Systembedienung /<br />

-steuerung<br />

10.07.<br />

München<br />

16.07. <strong>–</strong> 20.07.<br />

Bad Rappenau<br />

grundlagen der System i DB2 uDB 25.07.<br />

Bremen<br />

PKS Software gmbH<br />

www.pks.de<br />

IBM Deutschland gmbH<br />

www.ibm.de<br />

Cubeware gmbH<br />

www.cubeware.de<br />

Mehr Termine und Veranstaltungen unter www.midrange-event.de<br />

EPOS gmbH<br />

epos.midrange-academy.com<br />

rsb<br />

www.rsb.de<br />

IBM Deutschland gmbH<br />

www.ibm.de<br />

Cubeware gmbH<br />

www.cubeware.de<br />

rsb<br />

www.rsb.de<br />

EPOS gmbH<br />

epos.midrange-academy.com<br />

Jetzt neu<br />

www.midrange-shop.com<br />

Fachbücher<br />

<strong>Juli</strong>-Themen<br />

• SQL mengenbasierte Programmierung<br />

• Operating & Systemsteuerung<br />

System i<br />

• Grundlagen der System i DB2 UDB<br />

• SQL Tuning<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN

10<br />

MIDRANGE AKTuELL<br />

Erst mit dem Wissen um<br />

moderne Möglichkeiten können<br />

Kosten reduziert und Prozesse<br />

beschleunigt werden.<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

FRAgE DES MONATS<br />

Wissen ist Macht<br />

Der wirtschaftliche Aufschwung<br />

im Markt gibt den Unternehmen<br />

<strong>–</strong> und somit den Budgets <strong>–</strong> wieder den<br />

notwendigen Investitionsspielraum für<br />

lange Zeit vernachlässigte Bereiche:<br />

der IT-Ausbildung und Beratung. Dieser<br />

Trend setzte sich bereits seit Ende<br />

letzten Jahres stetig fort.<br />

„ Eine praxisgerechte Ausbildung und<br />

Beratung ist eine Investition in die<br />

Zukunft des eigenen Unternehmens.“<br />

Lothar Steyns,<br />

Geschäftsführer der SUMMIT IT CONSULT GmbH<br />

Damit einher geht ein Umdenkprozess,<br />

der die Bereiche Schulung und Beratung<br />

betrifft. Vor einigen Jahren war<br />

es durchaus üblich, einzelnen Mitarbeitern<br />

nur eine schnelle und oberflächliche<br />

Einführung in die jeweiligen Anwendungen<br />

zukommen zu lassen. Jetzt<br />

?<br />

DIE FRAGE<br />

aber haben die Mitarbeiter immer mehr<br />

die Anforderungen, komplette Prozesse<br />

bzw. Workflows abzubilden. Zunächst<br />

steht zwar weiterhin die Schulung innerhalb<br />

der jeweiligen Anwendung<br />

im Vordergrund, zusätzlich ist es aber<br />

unbedingt erforderlich, die Einbindung<br />

der Software in die Unternehmensstruktur<br />

deutlich zu machen.<br />

Daher ist es unabdingbar, dass seitens<br />

der Berater ein umfassendes Wissen<br />

zur Verfügung steht. Der Know-how<br />

Transfer darf nicht nur aus Programm-<br />

und/oder Software-technischer Sicht<br />

erfolgen, sondern es müssen vielmehr<br />

die Erfahrungen aus anderen Projekten<br />

mit einfließen.<br />

Nehmen wir das Beispiel Human<br />

Resources. Dieser ist, ausgehend von<br />

der Entgeltabrechnung bis hin zum<br />

Personalmanagement, die Basis für<br />

den Aus- und Aufbau von Wissen im ei-<br />

Holen Sie sich in Sachen<br />

IT-Ausbildung und<br />

-Beratung externe<br />

Hilfe?<br />

DAS ERGEBNIS<br />

53 % Ja<br />

47 % Nein<br />

2.972 Teilnehmer<br />

haben abgestimmt<br />

genen Unternehmen. Die Fachbereiche<br />

erhalten nicht nur eine Schulung in die<br />

spezifischen Themen, sondern sie lernen,<br />

in Workflows und ganzheitlichen<br />

Prozessen zu denken und zu handeln.<br />

Human Resources ist somit Bestandteil<br />

der Wertschöpfungskette im Unternehmen.<br />

Mit anderen Worten: Die optimale<br />

Kenntnis des Human Capital ist ein<br />

ausschlaggebender Faktor der Wertschöpfung.<br />

Fazit: Eine Investition in eine praxisgerechte<br />

Ausbildung und Beratung<br />

ist eine Investition in die Zukunft des<br />

eigenen Unternehmens. Gerade in der<br />

jetzigen Zeit der Globalisierung ist es<br />

wichtiger denn je, einen Wettbewerbsvorsprung<br />

herauszuarbeiten und diesen<br />

zu halten. Die 53 % der Firmen, die mit<br />

Ja gestimmt haben, haben dies bereits<br />

heute klar erkannt und ihr ROI wird<br />

nicht lange auf sich warten lassen. ó

Foto: Christine Balderas, iStockphoto.com<br />

KOMMENTAR<br />

KOMMENTATOR zUM zUR UNTERNEHMEN PERSON<br />

IHRE MEINUNG, BITTE!<br />

Lothar Steyns<br />

geschäftsführer der<br />

SuMMIT IT CONSuLT<br />

gmbH, Stolberg<br />

l.steyns@summitit.consult.de<br />

ACADEMY<br />

SUMMIT IT CONSULT GmbH<br />

Die SuMMIT IT CONSuLT gmbH mit Hauptsitz<br />

in Stolberg/Rheinland zählt zu den führenden<br />

Beratungshäusern für die Bereiche Human Resources<br />

(HR Entgelt, HR Management und HR<br />

Zeit) sowie Finance + Accounting. Die von der<br />

SuMMIT vertriebenen Lösungen sind speziell<br />

auf die Anforderungen mittelständischer unternehmen<br />

ausgerichtet.<br />

Sie bietet modernste Anwendungen in 100 % Java<br />

für alle gängigen Betriebssysteme an und ist<br />

Dienstleister mit langjähriger Beratungserfahrung<br />

für ganzheitliche unternehmenslösungen.<br />

www.summit-it-consult.de<br />

Unsere aktuelle Frage des Monats:<br />

In Sachen „effektive Logistik“ liegt in vielen unternehmen<br />

noch ein großes Ergebnispotenzial<br />

brach.<br />

Glauben Sie, dass Ihre Prozesse im<br />

Warenfluss wirklich optimal sind?<br />

In der jeweiligen Frage des Monats erfassen wir<br />

aktuelle Trends und Strömungen des IT-Marktes<br />

und fragen zum einen die Leser des +++ Monday<br />

Morning Tickers +++ und zum anderen auf<br />

unserer Homepage nach Ihrer Meinung:<br />

Û www.midrange.de<br />

Beteiligen Sie sich und stimmen Sie ab. Die<br />

Abstimmung geschieht anonym und ohne jede<br />

weitere Befragung o. ä. Wir freuen uns ebenfalls<br />

über Kommentare zur aktuellen Frage des<br />

Monats, die Sie direkt nach Ihrem Voting eingeben<br />

können. Für Ideen für kommende Fragen<br />

kontaktieren Sie uns einfach per eMail:<br />

Û redaktion@midrange.de<br />

www.midrange.de<br />

���������������������������������������������<br />

������������������������������������������������������������������������������������������������������������������������<br />

�������������������������������������������������������������������������������������������������������������������<br />

����������������������������������������������������������������������������������������������������������������������������<br />

���������������������������������������������������������<br />

�������<br />

�������������������������������������<br />

�� ������������������������������������������<br />

�� �����������������������������������������������<br />

�� ���������������������������<br />

�� ��������������������������<br />

�� ����������������������������������������<br />

�� ��������������������������������<br />

�� ������������������������������������������������<br />

�� ������������������<br />

��������������������������������������������������������������������<br />

�����������������������<br />

�������<br />

���������������<br />

�� ���������������������������������������������<br />

�� ������������������������<br />

�� ��������������������<br />

�� ����������������������������������������������<br />

�� ������������������������������������������<br />

�� ���������������������<br />

�� ������������������������������������<br />

�� ������������������<br />

���������������������������������������������������������������������������<br />

����������� �� ����������������� �� ���������������� �� ������������������������� �� �������������������<br />

� �������������������������� �� ������������������������<br />

�������������������������<br />

�����������������<br />

�� ����������������������������������<br />

�� �������������������������������<br />

�� ��������������������<br />

�� ������������������������������������<br />

�������<br />

�� �����������������<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN<br />

11

12<br />

MIDRANGE AKTuELL<br />

Unternehmensweite Hochverfügbarkeit<br />

Alle Plattformen gesichert<br />

Eine sichere und hochverfügbare IT stellt eine Herausforderung dar, die es zu meistern<br />

gilt. Jan Nordh, Country Manager DACH der Lakeview Technology GmbH, spricht mit<br />

Thomas Seibold über die Anforderungen der Kunden nach einer einheitlichen Hochverfügbarkeitslösung<br />

zur Absicherung unterschiedlicher Hard- und Software-Plattformen.<br />

Thomas Seibold: Worauf hat sich Lakeview<br />

spezialisiert?<br />

Jan Nordh: Lakeview hat sich auf Hochverfügbarkeitslösungen<br />

spezialisiert<br />

<strong>–</strong> über alle Applikationen und Betriebssysteme<br />

hinweg. unser Schwerpunkt<br />

dabei liegt auf IBM System i, wobei wir<br />

natürlich auch Lösungen für System p<br />

und System x im Portfolio haben. Das<br />

resultiert aus der Tatsache, dass unternehmen<br />

selten nur einen Server oder<br />

eine Betriebssystemumgebung alleine<br />

einsetzen. Deswegen bieten wir eine<br />

unternehmensweite und plattformübergreifende<br />

Hochverfügbarkeit an.<br />

Das entspricht auch der Forderung<br />

der Kunden nach einer einheitlichen<br />

Lösung. Das ist unsere Stärke, dass wir<br />

genau diese Nachfrage befriedigen können<br />

und Lösungen für all diese Bereiche<br />

haben.<br />

Die Aberdeen group hat jüngst einen<br />

neuen Report herausgegeben. Darin<br />

wurde klar festgestellt, dass die Busi-<br />

ness Drivers für unternehmen auf einer<br />

Hochverfügbarkeitsstrategie basieren,<br />

welche die Minimierung ungeplanter<br />

Ausfallzeiten, die Reduzierung von finanziellen<br />

Risiken von Datenverlusten<br />

sowie die 24x7-Verfügbarkeit von Appli-<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

kationen zum Ziel hat. Deswegen eignen<br />

sich HV-Lösungen nicht nur für großunternehmen,<br />

sondern auch sehr stark für<br />

kleine und mittlere unternehmen (KMu).<br />

Dort sehen wir auch das größte Wachstumspotential.<br />

„Hochverfügbarkeitslösungen eignen sich nicht nur für<br />

Großunternehmen, sondern auch sehr stark für kleine<br />

und mittlere Unternehmen.“<br />

Jan Nordh, Country Manager DACH, Lakeview Technology GmbH<br />

Thomas Seibold: Wie gewährleisten<br />

Sie bei unterschiedlichen Systemen den<br />

Support für den Kunden, auch speziell<br />

hier in Deutschland?<br />

Jan Nordh: Da wir nicht direkt verkaufen,<br />

sondern nur über ein Partnernetz-<br />

Ian Nordh<br />

Country Manager<br />

DACH, Lakeview<br />

Technology gmbH<br />

werk, ist hier zunächst einmal der Partner<br />

gefordert, den wir dabei natürlich<br />

kräftig unterstützen. Im Moment sind<br />

wir dabei, genau dieses Partnernetzwerk<br />

weiter auszubauen. Zum einen mengenmäßig<br />

und zum anderen Skill-mäßig<br />

<strong>–</strong> beispielsweise in Richtung offene Systeme<br />

wie p Series mit AIX und Linux und<br />

System x mit Windows und Linux.<br />

Die Weiterentwicklung unserer HV-<br />

Lösungen geschieht in den uSA. Das<br />

Headquarter von Lakeview ist in Chicago<br />

und unser Entwicklungslabor in Rochester,<br />

direkt neben IBM. Daraus resultiert<br />

auch unsere enge Partnerschaft und die<br />

gute Zusammenarbeit mit IBM. Lakeview<br />

ist zudem IBM Premier Business Partner.<br />

um diesen Status zu erreichen und halten<br />

zu können, müssen jährlich strenge<br />

Kriterien erfüllt werden, bspw. im Be-

eich der Kundenzufriedenheit. unser<br />

Support steht zum Beispiel 24x7h zur<br />

Verfügung und das hier in der DACH-Region<br />

auch in deutscher Sprache.<br />

Thomas Seibold: Warum sollte sich ein<br />

Unternehmen für Produkte von Lakeview<br />

entscheiden, worin unterscheiden<br />

Sie sich von Ihren Mitbewerbern?<br />

Jan Nordh: Wir sind zum einen mit über<br />

3500 Kunden weltweit klarer Marktführer<br />

in diesem Bereich <strong>–</strong> speziell auf der<br />

iSeries. Außerdem bieten wir mit unseren<br />

fünf Schwerpunkten die Alleinstellungsmerkmale,<br />

die man bei anderen nicht findet:<br />

Continuous Data Protection (CDP)<br />

<strong>–</strong> Sofortige Datenwiederherstellung<br />

jedes beliebigen Zeitpunkts, IntelliStart<br />

<strong>–</strong> Zeitersparnis durch autonome automatische<br />

Planung, Konfiguration und Installation,<br />

Autoguard <strong>–</strong> Die gewissheit,<br />

dass die HV-umgebung synchronisiert<br />

und wiederherstellungsbereit ist, Switch<br />

Assistant <strong>–</strong> Macht Schluss mit dem<br />

Rätselraten bei der umschaltung und<br />

bietet sorgenfreie Zuverlässigkeit ohne<br />

den mit anderen Lösungen verbundenen<br />

Arbeitsaufwand, Dynamic Apply <strong>–</strong> Repliziert<br />

und wendet Änderungen schneller,<br />

präziser und effizienter an.<br />

Für XSM-, Peer CRg- oder iASP-Kunden<br />

können wir ergänzend dazu Cluster1<br />

anbieten. Dieses ermöglicht eine bessere<br />

Kontrolle, Überwachung und Bedienung.<br />

Autoguard ist in Cluster1 enthalten<br />

und sorgt für ein beschleunigtes und<br />

reibungsloses umschalten.<br />

Thomas Seibold: Welche Kunden und<br />

Branchen adressieren Sie, gibt es hier<br />

spezielle Schwerpunkte oder Limitierungen<br />

in der Unternehmensgröße?<br />

Jan Nordh: grundsätzlich setzen wir<br />

von Haus aus keine besonderen Schwerpunkte,<br />

was Kunden oder Branchen angeht.<br />

In unserem Kundenstamm finden<br />

sich beispielsweise Banken oder unternehmen<br />

im Transportwesen und im Automotive-Bereich<br />

mit weniger als 100 bis<br />

zu mehreren 1.000 Mitarbeitern. Einige<br />

davon nutzen unsere Lösungen auch<br />

über Ländergrenzen hinweg. Ein weltweit<br />

agierendes Transportunternehmen<br />

hat zum Beispiel seinen Sitz in Hamburg<br />

und repliziert mit Mimix von dort aus<br />

nach New York und Singapur.<br />

Historisch gesehen wurden unsere<br />

Lösungen vor allem im großkunden-Bereich<br />

eingesetzt. Wir erweitern unser<br />

Angebot nun verstärkt in Richtung KMu,<br />

zum einen funktionell und zum anderen<br />

im Preis angepasst.<br />

Thomas Seibold: Wie sieht die künftige<br />

Produkt- und Firmenstrategie aus?<br />

Jan Nordh: Wir werden unsere Alleinstellungsmerkmale<br />

vertiefen und unsere<br />

Produkte erweitern <strong>–</strong> speziell für die<br />

iSeries. Wichtig ist für uns dabei, dass<br />

wir die wachsenden Anforderungen für<br />

24x7, speziell aus dem KMu-Markt, befriedigen<br />

können. unser Ziel ist es, eine<br />

einfache und kosteneffiziente Hochverfügbarkeitslösung<br />

für unternehmensweite<br />

Belange anbieten zu können. Das<br />

haben wir mit unserer aktuellen Version<br />

bereits gut geschafft. Ein wichtiger Punkt<br />

dabei ist, dass Kunden einen beliebigen<br />

Zeitpunkt wiederherstellen können <strong>–</strong> ohne<br />

jeglichen Datenverlust.<br />

Für die kleineren KMus haben wir<br />

zum Beispiel die journallose Data-Recovery-Lösung<br />

Mimix dr1 für eine minimale<br />

Ausfallzeit, reduzierten Datenverlust<br />

und bessere Wiederherstellungszeiten<br />

im Angebot.<br />

In anderen Bereichen <strong>–</strong> wie System<br />

p, Windows und Linux <strong>–</strong> bieten wir auch<br />

eine Komplettlösung für Datenreplikation<br />

und Clustering an. Nebenbei bemerkt<br />

sind wir hier der einzige Anbieter einer<br />

„True CDP“-Lösung für AIX (System p)<br />

und i5/OS (System i).<br />

Wichtig ist mir außerdem für den<br />

deutschen Markt unsere Marktpräsenz.<br />

Letztjährig haben wir hier in Deutschland<br />

die Lakeview Technology gmbH<br />

gegründet; wir investieren viel in den<br />

deutschen Markt, bauen ein Partnernetzwerk<br />

auf und können im Vergleich<br />

zum Vorjahreszeitraum bereits für hier<br />

ein Wachstum von 150 Prozent und für<br />

EMEA 400 Neukunden verbuchen <strong>–</strong> da-<br />

„ Wir erweitern unser Hochverfügbarkeitsangebot<br />

verstärkt in Richtung KMU, zum einen funktionell<br />

und zum anderen im Preis angepasst.“<br />

Jan Nordh, Country Manager DACH, Lakeview Technology GmbH<br />

von viele aus dem Mittelstand. In Europa<br />

haben wir alleine im ersten Quartal ein<br />

zweistelliges Wachstum erreicht.<br />

Außerdem haben wir hier in Deutschland<br />

IBM als Partner gewonnen; dasselbe<br />

wird sukzessive auch in österreich<br />

und der Schweiz erfolgen.<br />

Der deutsche Markt ist uns wichtig<br />

und unsere Erfolge bestätigen uns in unserer<br />

Strategie, diesen Markt mit einer<br />

komplett neuen Mannschaft intensiv zu<br />

betreuen.<br />

Aktuell haben wir z. B. mehrere deutsche<br />

Mitarbeiter im Bereich Service und<br />

Support im Einsatz. ó<br />

zUM UNTERNEHMEN<br />

Lakeview Technology bietet Firmen jeder<br />

größenordnung Lösungen für Informationsverfügbarkeit<br />

an <strong>–</strong> beispielsweise<br />

Software-Lösungen und Services für<br />

Cluster-Management, Hochverfügbarkeit,<br />

Datensicherung und Datenverwaltung.<br />

Lakeviews innovative Technologie<br />

gewährleistet die Verfügbarkeit von geschäftsdaten,<br />

so dass Kunden ihre Produktivität<br />

erhöhen, Kosten reduzieren<br />

sowie Service-Level- und Compliance-<br />

Anforderungen erfüllen können. Die Lösungen<br />

von Lakeview sind wirtschaftlich<br />

und benutzerfreundlich; sie unterstützen<br />

Anwendungen in den Betriebssystemen<br />

i5/OS, Windows, AIX und Linux. Seit 17<br />

Jahren verlassen sich unternehmen in<br />

aller Welt bei der Verfügbarkeit von Informationen<br />

auf Lakeview Technology.<br />

www.lakeviewtech.com<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN<br />

1

1<br />

MIDRANGE AKTuELL<br />

System i5 Express<br />

Ein Erfolg der Community<br />

Die Entscheidung war überfällig und passt in die zeit: IBM hat mit der Ankündigung ihrer<br />

inzwischen verfügbaren neuen Einstiegsmodelle des Systems i5 einen großen Sprung über<br />

den eigenen Schatten getan.<br />

Heinz-Paul Bonn<br />

Vorstandsvorsitzender<br />

guS<br />

group Ag & Co. Kg<br />

hp.bonn@<br />

guskoeln.de<br />

Die neuen Modelle werden in wettbewerbsstarkenEinstiegsangeboten<br />

ab 8.000 Euro für fünf User offeriert<br />

<strong>–</strong> sollen mehr Anwender damit arbeiten,<br />

geht es in Zehn-User-Schritten<br />

aufwärts. Aber wichtiger ist für die i5-<br />

Community: IBM hört endlich wieder<br />

auf den Markt!<br />

Von PartnerWorld zu PartnerWorld,<br />

in Internet-Foren, Blogs und Kommentaren<br />

drängten Analysten, Software-<br />

Partner und Anwender die IBM seit<br />

mindestens 18 Monaten, eine Neuausrichtung<br />

des Marktgangs für ihren Mittelstands-Server<br />

System i5 zu wagen.<br />

Am unteren Ende der Server-Familie<br />

war das System schon lange notorisch<br />

überteuert. Pardon <strong>–</strong> um nicht missverstanden<br />

zu werden: Wer sich für das<br />

System entscheidet, merkt schnell, dass<br />

die i5 ihr Geld wert ist. Aber angesichts<br />

der Billigkonkurrenz verhinderte ihr<br />

Preis, dass sich Unternehmen von den<br />

Vorzügen des Systems im praktischen<br />

Betrieb überzeugen konnten.<br />

Jetzt hat IBM offensichtlich verstanden,<br />

dass sie den Mittelstand für<br />

sich zurück gewinnen muss. Bei ein<br />

oder zwei Handvoll Anwendern, die bei<br />

kleineren und mittleren Unternehmen<br />

überhaupt in den Genuss der i5-Vor-<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

züge an Sicherheit, Zuverlässigkeit und<br />

Nachhaltigkeit gelangen konnten, rechneten<br />

sich die soliden Grundkosten der<br />

bisherigen i5-Basismodelle nicht einmal<br />

annähernd. Sie überstiegen alternative<br />

Windows-Infrastrukturen zum<br />

Teil um mehr als das Doppelte. Bei aller<br />

Ungewissheit, die mit anderen Servern<br />

in Sachen Ausfallsicherheit oder Datenschutz<br />

befürchtet werden mochten<br />

<strong>–</strong> der Preisunterschied überzeugte eher<br />

für eine Entscheidung gegen die i5.<br />

Allerdings hat IBM die Preisschraube<br />

nur im unteren Segment gelockert <strong>–</strong><br />

dort, wo die Not im Neugeschäft freilich<br />

auch am größten ist. Hier wird sich der<br />

Erfolg des neuen Preismodells schnell<br />

stellen, denn nicht nur in Deutschland,<br />

wo gegenwärtig die Konjunktur erfolgreich<br />

anzieht und insbesondere im Mittelstand<br />

eine gewisse Investitionslaune<br />

schürt, werden in den kommenden Monaten<br />

IT-Infrastrukturentscheidungen<br />

getroffen. Es ist die Weltkonjunktur, die<br />

angesichts eines stabilen Wachstums<br />

in den asiatischen Ländern durchaus<br />

verlässlich wirkt <strong>–</strong> und auf die die IBM<br />

mit dem neuen Preismodell zielt. Der<br />

Kampf um die neuen Großkonzerne, die<br />

in Russland, Indien und China entstanden<br />

sind, ist ja längst entschieden. Der<br />

jetzt entscheidende Markt aber dürfte<br />

bei den KMU im aufstrebenden asiatischen<br />

Raum liegen. Würde IBM hier<br />

nicht mit einem adäquaten Einstiegsangebot<br />

für die i5 aufwarten können, ginge<br />

ihr dieser Markt verloren. Das wäre<br />

fatal, denn die Wachstumsoptionen in<br />

diesem Markt sind nahezu unbegrenzt.<br />

Damit könne mittelfristig der Ball<br />

wieder in der Hälfte der Software-Partner<br />

liegen, die ihr Lizenzmodell für die<br />

Anwendungs-Software ebenfalls überdenken<br />

müssen. Ein erster Schritt wäre<br />

der Wechsel auf ein fein abgestimmtes<br />

User-Modell, das nicht <strong>–</strong> wie heute<br />

üblich <strong>–</strong> breite User-Staffeln vorsieht,<br />

sondern eine Bezahlung für die tatsächliche<br />

Inanspruchnahme.<br />

Damit wäre das von IBM seinerzeit<br />

vorgedachte On-Demand-Modell<br />

tatsächlich Wirklichkeit. Bisher beobachteten<br />

i5-Anwender eine eher pervertierte<br />

Auslegung des On-Demand-<br />

Ansatzes: Da wurden die Prozessoren<br />

künstlich in ihrer Leistungsfähigkeit<br />

beschnitten, um erst gegen einen<br />

<strong>–</strong> nicht selten satten <strong>–</strong> Aufpreis losgelassen<br />

zu werden. On Demand hieß hier<br />

eher: On Payment.<br />

Die neuen Modelle haben diese Beschneidung<br />

bei ihrer Geburt nicht über<br />

sich ergehen lassen müssen. Endlich<br />

lässt IBM die Prozessor-Zügel locker<br />

und gibt den modernen Java- und PHP-<br />

Anwendungen Pferdestärken, die sie<br />

brauchen, um den Anwendern zur Verfügung<br />

zu stehen. Erste Tests mit der<br />

neuen Maschine haben gezeigt, wie<br />

leistungsfähig die i5 auch im unteren<br />

Segment diese neue Software-Generation<br />

unterstützen kann. Auch das wird<br />

das i5-Geschäft weltweit beflügeln.<br />

Heinz-Paul Bonn ó<br />

guS-group Ag & Co. Kg, Köln<br />

www.gus-group.com

Anwendungsmodernisierung auf iSeries<br />

Modulare Anwendungsarchitektur<br />

Die organisch gewachsenen monolithischen Anwendungsprogramme, die Datenzugriff,<br />

Anwendungslogik und Benutzerschnittstelle in einem Programm enthalten, lassen sich nur<br />

schwer <strong>–</strong> wenn überhaupt <strong>–</strong> in moderne Anwendungsarchitekturen integrieren.<br />

Die Auftrennung monolithischer<br />

Programme in einzelne Module,<br />

die eine klar definierte Funktion besitzen,<br />

ist die Grundlage, um bestehende<br />

Anwendungslösungen, die mit RPG<br />

oder COBOL realisiert wurden, in neue<br />

Anwendungsumgebungen <strong>–</strong> wie zum<br />

Beispiel Web-Services oder serviceorientierte<br />

Architektur (SOA) <strong>–</strong> zu integrieren.<br />

Damit können die vorhandenen<br />

Fähigkeiten weiter genutzt werden, ohne<br />

auf moderne Weiterentwicklungen<br />

verzichten zu müssen. Außer der größeren<br />

Flexibilität bietet eine modulare<br />

Anwendungsarchitektur auch noch andere<br />

Vorteile während der Entwicklung<br />

und Wartung einer Anwendung.<br />

Die Modularisierung fördert die<br />

Wiederverwendbarkeit von Code und<br />

erlaubt damit die Verwendung bestehender<br />

und getesteter Module bei neuen<br />

Projekten. Das vermeidet die mehrfache<br />

Implementierung einer Funktion<br />

und vereinfacht die Wartung.<br />

Durch die Modularisierung wird<br />

die Programmstruktur übersichtlicher.<br />

Die Hauptroutine steuert den<br />

Programmfluss und enthält nur noch<br />

Prozeduren und Funktionsaufrufe, in<br />

denen die Detailfunktionen implementiert<br />

sind. Die interne Implementierung<br />

eines Moduls ist außerhalb des<br />

Moduls nicht sichtbar und deshalb für<br />

den Programmierer, der dieses Modul<br />

verwendet, unerheblich. Dadurch<br />

führen Änderungen innerhalb eines<br />

Moduls nicht zwangsläufig zu Änderungen<br />

in den Programmen, die dieses<br />

Modul benutzen, was die Wartung und<br />

Entwicklung in einem Team vereinfacht.<br />

Durch die Modularisierung werden<br />

die einzelnen Programme (Module)<br />

kleiner; sie sind dadurch leichter überschaubar<br />

und einfacher zu testen. Systemspezifische<br />

Implementierungen<br />

können klar vom Rest der Anwendung<br />

abgegrenzt werden, was die Imple-<br />

mentierung plattformübergreifender<br />

Anwendungen erleichtert.<br />

Die Modularisierung einer Anwendung<br />

erlaubt die Implementierung<br />

definierter Schnittstellen, die auch<br />

die zukünftige Integration neuer Technologien<br />

erleichtert. Die Anwendung<br />

kann unterschiedliche Technologien<br />

<strong>–</strong> zum Beispiel unterschiedliche Programmiersprachen<br />

<strong>–</strong> verwenden, um<br />

jeweils die geeignete Technologie für<br />

die Implementierung einer Funktion<br />

auszuwählen (siehe Abbildung 1). Zum<br />

Beispiel könnte die Prüfung eines Datenbankfelds<br />

direkt in der Datenbank<br />

durch einen Datenbank-Constraint realisiert<br />

werden.<br />

Integrated Language Environment<br />

Um modulare Programme unter i5/OS<br />

zu implementieren, heißt das passende<br />

Programm-Modell: Integrated Language<br />

Environment (ILE). ILE wurde mit<br />

Release V2R3 für die Sprache C einge-<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN<br />

1

1<br />

MIDRANGE AKTuELL<br />

Abbildung 1<br />

führt; ab Release V3R1 wurden auch<br />

die Sprachen RPG, COBOL und CL unterstützt.<br />

Das Integrated Language Environment<br />

kennt <strong>–</strong> außer dem wohl bekannten<br />

dynamischen Call <strong>–</strong> die Möglichkeit,<br />

statische Calls durchzuführen.<br />

Damit können Prozeduren ohne den<br />

Overhead eines dynamischen Calls<br />

implementiert werden. ILE versteht<br />

unter einer Prozedur eine abgeschlossene<br />

Funktion von High-Level Language-Statements<br />

(zum Beispiel in RPG,<br />

COBOL oder C), die eine bestimmte<br />

Aufgabe durchführen. Ein Beispiel für<br />

eine ILE-Prozedur wäre eine Funktion<br />

in C. Eine Prozedur existiert nicht als<br />

i5/OS-Objekt.<br />

Durch die Umwandlung einer RPG-<br />

Prozedur mit dem Befehl CRTRPGMOD<br />

entsteht ein Modul, das im i5/OS als<br />

Objekt vom Typ *MODULE abgespeichert<br />

wird. Die Befehle zum Erstellen<br />

eines Moduls lauten CRTxxxMOD, wobei<br />

xxx durch die Abkürzung für die<br />

verwendete Programmiersprache ersetzt<br />

wird. Module können nicht direkt<br />

ausgeführt werden.<br />

Aus einem oder mehreren Modulen<br />

wird dann mit dem Befehl CRTPGM ein<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

ausführbares ILE Programm erzeugt.<br />

Der Befehl CRTPGM erzeugt ein Objekt<br />

vom Typ *PGM. Dieses Objekt kann<br />

über einen dynamischen Programm<br />

Call aufgerufen werden.<br />

Mit dem Befehl CRTSRVPGM kann<br />

aus einem oder mehreren Modulen auch<br />

ein Service-Programm erstellt werden.<br />

Service-Programme sind i5/OS-Objekte<br />

vom Typ *SVRPGM, die ausführbaren<br />

Code enthalten, der von ILE-Programmen<br />

oder anderen Service-Programmen<br />

Abbildung 2<br />

über einen statischen Call aufgerufen<br />

werden kann. Service-Programme können<br />

im Gegensatz zu Programmen nicht<br />

direkt ausgeführt werden.<br />

Was für Linux- oder Unix-Systeme<br />

die Shared Libraries oder für Windows<br />

die Dynamic Link Libraries (DLL) sind,<br />

sind für i5/OS die Service-Programme.<br />

Damit verfügen Service-Programme<br />

über einen idealen Mechanismus, um<br />

häufig benutzte Funktionen zu implementieren<br />

und sie anderen Programmen<br />

zur Verfügung zustellen.<br />

Der Entwickler eines Service-Programms<br />

bestimmt, welche Prozeduren<br />

und Variablen eines Service-Programms<br />

nach außen sichtbar sind, welche<br />

von anderen Programmen benutzt<br />

werden können und welche nur innerhalb<br />

des Service-Programm verwendbar<br />

werden.<br />

Es besteht die Möglichkeit, ein Update<br />

auf ein Service-Programme durchzuführen,<br />

ohne dass deshalb die Programme,<br />

die dieses Service-Programm<br />

benutzen, angepasst oder neu erstellt<br />

werden müssen. Der Entwickler, der<br />

die Änderungen durchführt, bestimmt,<br />

ob die Änderung kompatibel mit den<br />

bestehenden Schnittstellen durchgeführt<br />

werden kann oder nicht.<br />

ILE-Programme werden in einer<br />

Activation Group innerhalb eines Jobs

ausgeführt. Die Activation Group enthält<br />

die Ressourcen, die zur Ausführung<br />

des Programms benötigt werden<br />

<strong>–</strong> beispielsweise statische Variablen,<br />

dynamische Speicherstrukturen, temporäre<br />

Daten etc. Innerhalb eines Jobs<br />

können mehrere Activation Groups verwendet<br />

werden; sie ermöglichen damit<br />

eine sehr feine Isolierung zwischen unterschiedlichen<br />

Anwendungen, die innerhalb<br />

eines Jobs ausgeführt werden.<br />

Eine ausführliche Beschreibung<br />

der ILE-Umgebung finden Sie im ILE<br />

Concepts-Handbuch. Für die einzelnen<br />

Programmiersprachen können Sie<br />

sich entsprechende Informationen im<br />

Programmers Guide in der jeweiligen<br />

Sprache heraussuchen.<br />

Java Toolbox<br />

Die Java Toolbox ist ein Lizenzprogramm<br />

(5722-JC1), die es Java-Programmen<br />

ermöglicht, verschiedene Objekte<br />

und Funktionen vom i5/OS zu verwenden.<br />

Außer dem Lizenzprogramm gibt<br />

es auch eine Open Source-Version der<br />

Toolbox, die JTOpen heißt.<br />

Die Toolbox ist vollständig in Java<br />

geschrieben und kann deshalb auf jeder<br />

Java Compliant-Plattform eingesetzt<br />

werden. Als Server wird ein System<br />

i benötigt, denn die Toolbox-Klassen<br />

kommunizieren über TCP/IP mit den<br />

WEITERE INFORMATIONEN<br />

entsprechenden Server-Jobs, die unter<br />

dem Betriebssystem i5/OS laufen.<br />

Mit der Toolbox ist es möglich,<br />

OS/400-Befehle und Programme aufzurufen<br />

(zum Beispiel RPG-, COBOL- oder<br />

auch C-Programme) oder auch Daten<br />

über Data Queues und Data Areas mit<br />

bestehenden Anwendungen auszutauschen.<br />

Die Toolbox enthält auch einen<br />

Typ 4 JDBC-Treiber für den Zugriff auf<br />

DB2 für i5/OS.<br />

Die Klasse „ProgrammCall“ erlaubt<br />

den Aufruf von Programmen im i5/<br />

OS und die Übergabe von Parametern<br />

und auch die Rückgabe von Werten. Es<br />

existiert auch eine Klasse „ServiceProgramCall“,<br />

mit der direkt Prozeduren<br />

aus einem Service-Programm aufgerufen<br />

werden können. Mit diesen Basis-<br />

Klassen kann eine Java-Anwendung<br />

beispielsweise ein RPG-Programm oder<br />

eine RPG-Prozedur aufrufen.<br />

Die einfachste Möglichkeit, diese<br />

Funktionen zu benutzen, bietet der<br />

WebSphere Development Studio Client<br />

for iSeries (WDSc), der Bestandteil des<br />

IBM Programm-Produkts WebSphere<br />

Development Studio for iSeries (5722-<br />

WDS) ist. Der WebSphere Development<br />

Studio Client enthält nämlich einen Wizard,<br />

der es erlaubt, mit ein paar Mausklicks<br />

ein RPG-Programm in einen<br />

Web-Services einzubinden. Damit ist<br />

Detaillierte Informationen zum Thema ILE und Java Toolbox finden Sie im Internet.<br />

ó Im ILE Concepts-Handbuch finden Sie eine ausführliche Beschreibung des Integrated<br />

Language Environment:<br />

http://publib.boulder.ibm.com/infocenter/iseries/v5r4/topic/books/sc415606.pdf<br />

ó Zwei Redbooks, die sich mit ILE und RPg beschäftigen:<br />

Who Knew You Could Do That with RPg IV? A Sorcerer’s guide to System Access and More<br />

http://www.redbooks.ibm.com/abstracts/sg245402.html?Open<br />

Moving to Integrated Language Environment for RPg IV<br />

http://www.redbooks.ibm.com/abstracts/gg244358.html?Open<br />

ó Informationen zur Java Toolbox für V5R4 finden Sie hier:<br />

http://publib.boulder.ibm.com/infocenter/iseries/v5r4/index.jsp?topic=/rzahh/page1.htm<br />

ó Die Java Toolbox Homepage enthält weitere nützliche Informationen:<br />

http://www-03.ibm.com/servers/eserver/iseries/toolbox/<br />

ó Informationen über Web-Services und SOA auf i5/OS enthält das Redbook:<br />

Building SOA-based Solutions for IBM System i Platform<br />

http://www.redbooks.ibm.com/abstracts/sg247284.html<br />

so ein RPG-Programm oder auch eine<br />

RPG-Prozedur über plattformunabhängige<br />

Technologien aufrufbar. Für den<br />

Benutzer eines Web-Services spielt es<br />

keine Rolle, auf welcher Plattform dieser<br />

Web-Service läuft und in welcher<br />

Programmiersprache er implementiert<br />

wurde (siehe Abbildung 2).<br />

Damit ist die Grundlage gelegt, i5/<br />

OS-Anwendungen in eine serviceorientierte<br />

Architektur (SOA) einzubinden.<br />

Mehr Informationen zum Thema<br />

„Web-Services“ und „SOA“ finden Sie<br />

in einem späteren Artikel.<br />

Willy Günther ó<br />

IBM Deutschland GmbH, Stuttgart<br />

www.ibm.de<br />

����������������������<br />

����������������������������<br />

����������������������������������������<br />

������������������������<br />

�����������������������������������������<br />

� ���������������������������������<br />

������������������������<br />

������������������<br />

�������������������<br />

��������������������<br />

��������������������������������������������<br />

������ �� ������������������� ������� ���<br />

07/<strong>2007</strong> · MIDRANGE MAgAZIN<br />

17

1<br />

SCHWERPUNKT<br />

SUMMARY<br />

Die Integration verschiedener Betriebssysteme<br />

mit ihren jeweiligen Anwendungen auf<br />

einen Server ist aus technischer Sicht mittlerweile<br />

kein großes Problem mehr.<br />

Gegenüber einer nicht virtualisierten<br />

Hardware ist <strong>–</strong> auf drei Jahre<br />

gesehen <strong>–</strong> jährlich eine über dreißigprozentige<br />

IT-Kosteneinsparung möglich.<br />

Neben den finanziellen Vorteilen<br />

erhalten Unternehmen zudem eine äußerst<br />

flexible IT-Infrastruktur, die sich<br />

nach Bedarf <strong>–</strong> also on demand <strong>–</strong> an aktuelle<br />

Anforderungen anpassen lässt,<br />

wie auch das Beispiel des IBM-Kunden<br />

Stadtwerke Düsseldorf AG zeigt.<br />

„Wir haben die Hardware-Virtualisierung<br />

von IBM für SAP-Anwendungen<br />

unter die Lupe genommen und<br />

nach Kosten und Leistung analysiert“,<br />

MIDRANGE MAgAZIN · 07/<strong>2007</strong><br />

INTEgRATION<br />

Studie: IBM Virtualisierung lohnt sich für SAP-Kunden<br />

Kosten und Nutzen<br />

Durch die Studie „I2V Intelligent IT Virtualization for SAP System Landscapes“ haben<br />

die Technologieberater von BearingPoint herausgefunden, dass sich die IT-Virtualisierung<br />

einer IBM POWER5-Architektur für SAP-Anwendungen rasch bezahlt macht.<br />

sagt Harald Beiner, Senior Manager bei<br />

der BearingPoint GmbH. „Unsere Resultate<br />

zeigen, dass Unternehmen mit<br />

den Angeboten von IBM ihre jährlichen<br />

IT-Kosten um über 30 Prozent senken<br />

konnten.“<br />

Die Studie im Überblick<br />

Als Vergleichsmaßstab setzten die Berater<br />

von BearingPoint in ihrer Studie<br />

„I2V Intelligent IT Virtualization for<br />

SAP System Landscapes“ eine nicht virtualisierte<br />

Hardware an. Bei der Analyse<br />

einer IBM POWER5-Architektur berücksichtigte<br />

BearingPoint die Kosten<br />

für Infrastruktur, Wartung und Betrieb.<br />

Vor allem bei Betrieb und Abschreibung<br />

<strong>–</strong> so die Studie <strong>–</strong> können durch<br />

die Virtualisierung die höchsten Einsparungen<br />

erzielt werden. Als zweites<br />

schlagen die Kostenreduzierungen für<br />

die Wartung zu Buche. Hier ist es vor<br />

allem die vereinfachte und automatisierte<br />

Wartung, die die Administratoren<br />

entlastet und so Einsparungspotenziale<br />

schafft. Ohne eine solche Virtualisierung<br />

und nur durch den Einsatz neuer<br />

Hardware-Technologien lassen sich <strong>–</strong><br />

laut BearingPoint-Studie <strong>–</strong> nur etwa 15<br />

Prozent dieser Kostenvorteile erzielen.<br />

Foto: Marcelo Wain, iStockphoto.com

Umfangreiche Virtualisierungsfunktionen<br />

Die IBM POWER5-Server zeichnen<br />

sich durch umfangreiche Virtualisierungsfunktionen<br />

aus <strong>–</strong> wie Micro-Partitionierung,<br />

Shared Processor Pools,<br />

virtuelles Ethernet und virtuelles I/O.<br />

Dadurch können viele kleine Rechner<br />

auf einer IBM POWER5-Architektur<br />

konsolidiert werden, was die Verwaltung<br />

vereinfacht und eine flexible<br />

On-Demand-Nutzung der Systeme ermöglicht.<br />

Je nach Bedarf können die<br />

Hardware-Ressourcen dynamisch und<br />

automatisch den Anwendungen zugewiesen<br />

werden. Dabei wird nicht nur<br />

der Prozessor virtualisiert, sondern<br />

auch die Netzwerk- und I/O-Controller<br />

sowie der Zugriff auf die Festplatten-<br />

Subsysteme.<br />

„Wir verfügen im SAP-Umfeld über<br />

umfassende Methoden, um eine IT-Architektur<br />

mit den spezifischen Technologien<br />

von IBM Advance POWER-Virtualisierung<br />

zu konsolidieren“, sagt Irene<br />

Hopf, Senior IT Architect, IBM SAP International<br />

Competence Center. „Diese<br />

Methoden sind die Eckpfeiler unseres<br />

IBM IT Optimization Frameworks, mit<br />

dem wir uns systematisch an die individuellen<br />

Ziele unserer Kunden an-<br />

Intelligente Virtualisierung von IBM schafft Platz<br />

nähern können, um so eine möglichst<br />

effiziente IT-Landschaft zu schaffen.“<br />

Erfolgreich umgesetzt<br />

Bereits erfolgreich umgesetzt wurde die<br />

IBM Virtualisierung einer POWER5-Architektur<br />

bei den Stadtwerken Düsseldorf.<br />

Der innovative Energie-Dienstleister<br />

hat eine eigene Systemlandschaft<br />

aufgebaut, die er selbst betreibt. Ziel<br />

des IT-Projektes war für die Stadtwerke<br />

Düsseldorf, eine skalierbare Hardware<br />

zu bekommen, die sich rasch, flexibel<br />

und automatisch an veränderte IT-Anforderungen<br />

anpassen kann.<br />

„Wir haben uns in den letzten Jahren<br />

vom klassischen Querverbundunternehmen<br />

hin zu einem dynamischen<br />

Infrastruktur-Dienstleister entwickelt“,<br />

sagt Dr. Matthias Mehrtens, CIO bei den<br />

Stadtwerken Düsseldorf. „Das Virtualisierungskonzept<br />