MAGAZIN

MAGAZIN

MAGAZIN

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

JANUAR 2002<br />

AUSGABE 132<br />

3 10,70<br />

ATS 165,00<br />

CHF 21,00<br />

305819I98E<br />

ISSN 0946-2880<br />

B 30465<br />

<strong>MAGAZIN</strong><br />

MIDRANGE<br />

IT-Wissen und Lösungen für eServer im Unternehmensnetzwerk<br />

+ Einsatzmöglichkeiten + Lösungen + Perspektiven unter iNotes +<br />

Lotus Domino<br />

Aktuelles zur OS/400-Sicherheit<br />

Security Patrol<br />

Überwachungssoftware meldet Störungen<br />

Ein Auge drauf<br />

3GL vs. 4GL<br />

Entwicklung von<br />

Software fürs Web<br />

Marktübersicht<br />

BDE/Zeiterfassung/<br />

Zugangskontrolle<br />

Technik-Forum<br />

Verbindung aus Java-Applikation zur DB2/UDB<br />

I.T.P. VERLAG

Liebe Leserinnen, liebe Leser<br />

Editorial<br />

Aufpäppeln oder austauschen<br />

Die Common brachte es an den Tag: An der Erzrivalenriege der IBM<br />

hat sich wenig geändert, sie wurde munter aufs Tableau gebracht.<br />

Microsoft hat Outlook und will deshalb, dass alle Welt Outlook-User<br />

werde. Der Gates-Konzern bietet auch Exchange an und möchte<br />

deshalb, dass jeder Exchange benutze. Und IBM stößt ungefähr in das<br />

selbe Horn, allerdings mit dem Aufruf: „Exchange your server.“<br />

Das Outlook-Pendant Lotus Notes beleuchten wir in unserem<br />

Titelthema. Wer diese Software einmal kennenlernen durfte, weiß,<br />

dass der Ausdruck Pendant einem wenig dezenten Understatement<br />

gleichkommt. Wer diese Software persönlich noch nicht kennenlernen<br />

durfte, sollte unsere Beiträge kritisch lesen. Danach gibt es meiner<br />

Meinung nach für alle Outlook-User nur eine Erkenntnis: Austauschen!<br />

Wer trotzdem bei seinen Clients alles beim alten lassen will, hat mit<br />

iNotes eine interessante Alternative, auch dazu finden sich in diesem<br />

Heft viele wichtige Details. Letztere sollen ja künftig auch auf unseren<br />

Personalausweisen verewigt werden – das Stichwort Biometrie gehört<br />

zu den heiß diskutierten Themen, bei den Datenschützer und Bürgerrechtler<br />

immer wieder zur Höchstform auflaufen.<br />

Natürlich haben diese Kritiker recht: Zumeist ist bei allen neuen<br />

Verfahren, die einen Nutzen bringen, auch ein Mißbrauch möglich.<br />

Das gilt gleichermaßen für Technologien zur innovativen Zugangskontrolle,<br />

die heute auch schon mit Hilfe biometrischer Daten umgesetzt<br />

werden können. Diese Verfahren sind unkompliziert und garantieren<br />

ein hohes Maß an Sicherheit. Ganz im Gegensatz zu Zugangscodes<br />

oder Magnetkarten ist eine zu scannende Iris nicht so „mir nichts Dir<br />

nichts“ zu verlegen, zu verleihen oder zu verlieren.<br />

Sechs von zehn Bundesbürgern haben auch gegen den Einsatz biometrischer<br />

Daten am Arbeitsplatz nichts einzuwenden, öffentliche Kontrollen<br />

stehen weitaus mehr in der Kritik. Das könnte auch an der Warnung des<br />

Hamburger Datenschutzexperten Klaus Brunnstein liegen, nach dessen<br />

Aussage aus biometrischen Daten auch auf Erbkrankheiten oder aktuelle<br />

Erkrankungen geschlossen werden kann. Interessant wäre also biometrisches<br />

Material auch für Versicherungskonzerne oder Krankenkassen,<br />

die zügig nach „Gut“ und „Böse“ aussortieren könnten.<br />

Denkbar wäre aber auch Mißbrauch im unternehmerischen<br />

Umfeld, zum Beispiel ein Zugangskontrollsystem mit Schnittstelle zur<br />

firmeneigenen Diagnose-Datenbank. Wird über Ihren Iris-Scan ein<br />

nahender Infekt erkannt, erfolgt online eine Information der<br />

Personalabteilung. Je nach bisherigem Benehmen gibt das System<br />

die Empfehlungen: Aufpäppeln oder... austauschen!<br />

Herzlichst, Ihr<br />

Michael Wirt<br />

Midrange <strong>MAGAZIN</strong> Januar 2002 3

Lotus Domino, Einsatzmöglichkeiten und Lösungen<br />

Die allgemeinen Einsatzmöglichkeiten, die Lotus Domino<br />

bietet, sind beeindruckend. Mit Lotus als Informationssystem<br />

lassen sich in selten komfortabler Weise Daten, die aus den<br />

unterschiedlichsten Quellen stammen, strukturieren,<br />

darstellen und auf regelbasierte Weise wiederauffinden.<br />

4<br />

Learning by doing<br />

BDE/Zeiterfassung/Zugangskontrolle<br />

Als erstes Schulungszentrum seiner<br />

Art wurde das IAW – Institut für<br />

Angewandte WareHouse-Logistik –<br />

in Boppard-Buchholz bei Koblenz<br />

gegründet. Das Ziel der Akademie<br />

der Ehrhardt + Partner-Gruppe<br />

ist die umfassende praktische und<br />

theoretische Ausbildung von<br />

qualifiziertem Fachpersonal für<br />

Logistikzentren.<br />

Moderne Technologien wie Biometrie, mobile Lösungen<br />

und ausgereifte Schnittstellen sind zunehmend<br />

gefragt. Um zukünftige Prozesse optimiert zu steuern<br />

sind die Informationen aus BDE-Systemen unabdingbar.<br />

Inhalt<br />

Titelthema<br />

Diese Steine gewinnen das Spiel . . . . . . . . . . . . . . . . . . . 6<br />

Domino: High-End Groupware…<br />

Ordnung im Dokumenten-Pool . . . . . . . . . . . . . . . . . . . . 10<br />

e-Mails optimal archivieren<br />

Knowledge-Base 4 all . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

Wissensmanagement als Basis zum Erfolg<br />

Evolution durch Integration . . . . . . . . . . . . . . . . . . . . . . . 14<br />

Web Services automatisieren Geschäftsprozesse<br />

Anschluss-Freude . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15<br />

Modulare Lösungen mit Lotus Notes/Domino<br />

Aktuelles<br />

Mentale Barrieren . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

Die Frage des Monats im November 2001<br />

Die Zukunft von ERP . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17<br />

ERP quo vadis<br />

Das Lager aufgeschlagen . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

Learning by doing<br />

Märkte & Macher<br />

Personen, Produkte, Business . . . . . . . . . . . . . . . . . . . . . . 20<br />

Technik & Integration<br />

Security Patrol . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23<br />

Aktuelles zur OS/400-Sicherheit<br />

Technik-Forum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25<br />

Verbindung aus Java-Applikation zur DB2/UDB<br />

Ein Auge drauf . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26<br />

Überwachungssoftware meldet Störungen<br />

Die Top Ten der Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . 28<br />

Sicherheitsrisiken ausschalten<br />

Entwicklung von Software fürs Web . . . . . . . . . . . . . . . . 30<br />

3GL vs. 4GL<br />

Notes zur Sicherheit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

Virenschutz für Lotus-Umgebungen<br />

Web Services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33<br />

Strategie von Lotus<br />

Marktübersicht<br />

Kontrolliert hereinspaziert . . . . . . . . . . . . . . . . . . . . . . . 34<br />

BDE/Zeiterfassung/Zugangskontrolle<br />

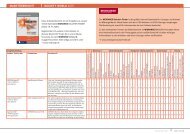

Tabellarische Anbieter- und Produktübersicht . . . . . . . . 36<br />

Nicht nur zur Weihnachtszeit . . . . . . . . . . . . . . . . . . . . .<br />

Zeitwirtschaftssystem für den Saisonbetrieb<br />

38<br />

Lösung nach Mass . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40<br />

BDE erhöht die Transparenz beim Bierbrauen<br />

Rubriken<br />

Editorial . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

Die Frage des Monats . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

Impressum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30<br />

Inserenten/Beilagen/GO NEXT . . . . . . . . . . . . . . . . . . . . 42

Titelthema<br />

6 www.midrangemagazin.de Januar 2002<br />

Diese Steine<br />

Domino: High-End Groupware, Branchenlösungen, Konsolidierungshilfe<br />

gewinnen das Spiel<br />

Lotus Domino und iSeries sind bekanntlich ein starkes Gespann für zahlreiche Aufgaben. Laut IDC weist Lotus Development in Europa im zweiten<br />

Quartal 2001 in der Produktkategorie „Network/Web-integrated Collaborative Environments“ einen Marktanteil von 48 Prozent auf und ist so<br />

weiterhin mit großem Abstand Marktführer. Die iSeries mit ihren Vormodellen der AS/400 auf der anderen Seite ist mit circa einer Dreiviertelmillion<br />

ausgelieferter Einheiten der weltweit erfolgreichste Midrange-Rechner und auf Rang 2 nach NT als Betriebssystem für die Lotus-Software. Wird gar<br />

ihre „Dedicated Server for Domino“-Variante gewählt, so winken unschlagbare Domino-Performance-Werte, wie Benchmarks festgestellt haben.<br />

Die allgemeinen Einsatzmöglichkeiten,<br />

die Lotus Domino bietet, sind durchaus<br />

beeindruckend: Mit diesem Informationssystem<br />

lassen sich in selten komfortabler<br />

Weise Daten, die aus den unterschiedlichsten<br />

Quellen stammen und in<br />

den verschiedensten Formaten vorliegen<br />

dürfen, strukturieren, darstellen<br />

und auf regelbasierte Weise wiederauffinden.<br />

Domino trägt seit 1995 den<br />

Namen des bekannten Anlegespiels; die<br />

Client-Komponente der Software wird<br />

auch heute noch – wie der Server-Vorläufer<br />

– „Notes“ genannt. Eine der Domino-Schönheiten<br />

ist, dass es dem Benutzer<br />

nahezu egal sein kann, in welcher<br />

Form ihn die jeweilige Information<br />

erreicht und wie diese tatsächlich vom<br />

System gespeichert wird. Dies geht hin<br />

bis zu Tondateien, die etwa als BLOBS<br />

(Binary Large Objects) abgelegt werden<br />

können oder der standardmäßigen Integration<br />

von Bewegtbildern (Video).<br />

Volles Programm:<br />

Die Anwendungsbereiche<br />

Dann wäre da noch die Tatsache, dass<br />

Domino auch als ein veritabler Web-Server<br />

eingesetzt werden kann. So beruht<br />

beispielsweise www.ibm.com auf Lotus

Domino. Hinzu kommt die preisgekrönte<br />

Replikations-Funktionalität der Software,<br />

die eine stets einheitliche Wissensund<br />

Datenbasis auch für verteilte Teams<br />

sicherstellt. Überdies werden selbstverständlich<br />

alle üblichen Groupware-<br />

Funktionen wie Kalender- und Aktivitätenplanung<br />

für Arbeitsgruppen, Einrichtung<br />

und Verwaltung von Foren<br />

oder natürlich Messaging und e-Mail<br />

geboten. Weiter bringt Domino – wie<br />

zuvor schon Notes – über LotusScript<br />

eine Entwicklungssprache für die Programmierung<br />

eventuell benötigter Zusatzfunktionen<br />

gleich mit. Bei nennenswerter<br />

Zusatzprogrammierung ist<br />

allerdings immer zu prüfen, ob die Release-Fähigkeit<br />

der Erweiterungen nicht<br />

verloren geht. Über – teilweise allerdings<br />

noch brandneue oder in der Entwicklung<br />

befindliche – Zusatzprodukte können<br />

noch speziellere oder aufwändigere<br />

Aufgaben bewältigt werden, wie etwa<br />

Online-Meetings mit „Sametime“ oder<br />

fortgeschrittenere Wissensmanagement-<br />

Funktionen mit dem seit 1999 angekündigten<br />

„Raven“. Domino.Doc ist die für<br />

das Dokumentenmanagement zuständige<br />

Komponente; Domino Workflow<br />

hilft beim Modellieren einfacherer Arbeitsabläufe<br />

einschließlich Versionskontrolle<br />

und Freigabeprozesse.<br />

Unverzichtbar:<br />

Das Partnernetzwerk<br />

Software-Infrastruktur ist gut und schön,<br />

aber den meisten mittelständischen Unternehmen<br />

nützt das wenig – ohne Partner<br />

und Berater vor Ort. Mit den Lotus<br />

Business-Partnern existiert ein durch aufwändige<br />

Zertifizierungen qualifiziertes,<br />

weltweites Netzwerk von über 1.000<br />

Systemintegratoren, Service-Dienstleistern<br />

und vor allem Systemhäusern, die auf<br />

der Domino-Architektur aufsetzend<br />

noch speziellere Applikationen für die<br />

individuellen Anforderungen bestimmter<br />

Branchen wie etwa von Banken, Versicherungen<br />

oder Maklern geschrieben haben<br />

(z.B. www.commtrain.com) oder für<br />

gänzlich neue Funktionsbereiche wie<br />

Kundenmanagement anbieten (z.B.<br />

www.gedys.de). Denn in vielen Anwendungsfällen<br />

reicht die in der Lotus-Software<br />

„out of the box“ angebotene Funk-<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

tionalität nicht aus. Etliche der in Domino<br />

angelegten Funktionsbereiche haben<br />

eben doch den Charakter von vorbereiteten<br />

Schablonen, von Templates, die es<br />

erst mit Daten und individuellen Anpassungen<br />

zu füllen gilt, bevor etwa ein mittelständisches<br />

Unternehmen mit vollem<br />

Effekt damit arbeiten kann.<br />

Die Administrationsfrage<br />

Die iSeries ist nachgewiesenermaßen<br />

eine Rechnerplattform, die Administrations-<br />

und Wartungskosten im Vergleich<br />

zu anderen Plattformen reduzieren hilft.<br />

Die IDC sprach in einer Studie zu<br />

e-Mail-Servern von einem Kostenvorteil<br />

zwischen 53 und 62 Prozent gegenüber<br />

PC-Servern. Lotus Notes/Domino ist<br />

eine mächtige Plattform, die Administratoren<br />

durch beispielsweise Fernwartungsfunktionen<br />

von beliebigen Notes-<br />

Clients aus durchaus unterstützt. Es soll<br />

aber nicht verschwiegen werden, dass<br />

große Installationen und starke Anpassungen<br />

durchaus die Expertise von ausgebildeten<br />

Notes-Administratoren erfordern.<br />

Das ist eben auch ein Preis für die<br />

Leistungsvielfalt dieser Software, deren<br />

Geschichte bereits in den 70er Jahren in<br />

den Entwicklungslabors der Universität<br />

Illinois ihren Anfang nahm und später<br />

zur Gründung der Unternehmung IRIS<br />

führte, die 1987 von Lotus gekauft wurde.<br />

Und diese stellte dann zwei Jahre später<br />

Version 1.0 des eigentlichen „Notes“<br />

vor. 1995 wurde Lotus wiederum von<br />

der IBM übernommen, was beide Produkte<br />

sozusagen unter einem großen<br />

Dach zusammenführte. Seither wurden<br />

einige Anstrengungen übernommen, um<br />

die Stärken von Hard- und Software<br />

noch stärker zusammenspielen zu lassen.<br />

Dies resultierte etwa im heute verfügbaren,<br />

direkten Datenzugriff des nativen<br />

Domino auf die iSeries- bzw. AS/400-<br />

Datenbank, in automatisierter Synchronisierung<br />

von Verzeichnissen, in fundierten<br />

Sicherheitskonzepten und in beispielloser<br />

Skalierbarkeit auf dieser Plattform.<br />

Neue Perspektiven durch iNotes<br />

Server-Konsolidierung ist ein generell<br />

für die iSeries typisches Thema. Denn<br />

die Midrange-Plattform ist aufgrund ihrer<br />

Leistung, Flexibilität und vor allem<br />

Anzeige<br />

Titelthema<br />

7

Titelthema<br />

Zuverlässigkeit in nahezu idealer Weise<br />

geeignet, heterogene Server-Landschaften<br />

zu ersetzen, wie sie gerade beim hektischen<br />

Aufbau von e-Business- und<br />

Kommunikations-Strukturen häufig<br />

entstanden sind. Daraus resultierende<br />

Probleme sind u. a. heterogene Systemwelten<br />

oder auch die sehr reale Macht<br />

von Anwendergewohnheiten.<br />

Benötigt wird also eine Technologie, die<br />

es gestattet, z. B. bestehende Microsoft<br />

Exchange Server in einer Weise auf Domino-Server<br />

(auf einer iSeries oder<br />

AS/400) zu überführen, die es den Anwendern<br />

ermöglicht, so weiterzuarbeiten<br />

wie bisher. Hier tritt Lotus iNotes<br />

auf den Plan! iNotes ist – technisch gesprochen<br />

– kein Produkt, sondern der<br />

Name für eine Produktgruppe und eine<br />

Technologie, die es möglich macht,<br />

künftig nicht nur mit Notes-Clients,<br />

sondern auch mit Web-Browsern, Microsoft<br />

Outlook und POP3-Clients auf<br />

Domino-Server zuzugreifen. Das bedeutet,<br />

Unternehmen können mit iNotes<br />

Access for Microsoft Outlook den<br />

möglicherweise entstandenen Wild-<br />

Diese Steine gewinnen das Spiel<br />

wuchs ihrer NT-Serverfarmen auf eine<br />

iSeries zurückstutzen und so die leichte<br />

Administrierbarkeit und das Load Balancing<br />

dieser Plattform nutzen, ohne<br />

dass sich für die Benutzer irgendetwas<br />

ändern muss. Hinzu kommt, dass den<br />

Endanwendern Domino-Funktionalität<br />

zur Verfügung gestellt werden kann, die<br />

Exchange und Outlook nicht bieten, wie<br />

zum Beispiel Ad-hoc-Replikation für<br />

mobile Clients oder Volltextsuche über<br />

alle Mailbox-Daten sowie die native<br />

Unterstützung von Internetstandards<br />

wie SMTP/MIME (Simple Mail Transport<br />

Protocol/Multi-Purpose Internet<br />

Mail Extensions) und HTML (Hypertext<br />

Markup Language).<br />

iNotes Web Access ist ein Web Client,<br />

der Domino-Funktionen wie Messaging,<br />

Kollaboration, Informationen<br />

aus dem Firmennetz und Ähnliches über<br />

einen Standard-Web-Browser verfügbar<br />

macht. Das Besondere hierbei: Dies geschieht<br />

mit denselben Offline-Fähigkeiten,<br />

wie Notes sie bietet; man muss also<br />

nicht ständig online sein, um mit Intranet-Daten<br />

wie dem Kalender arbeiten zu<br />

8 www.midrangemagazin.de Januar 2002<br />

können. iNotes setzt den Domino Server<br />

ab R5.0.8 voraus sowie auf Client-Seite<br />

MS-Internet Explorer ab Version 5.0.<br />

Die Abrechnung geschieht pro iNotes-<br />

Lizenz auf dem jeweiligen Client. IBM<br />

bietet Migrationswerkzeuge für die Datenüberführung<br />

von MS-Exchange-Servern<br />

auf den Domino Server an.<br />

Ausblick mit Rnext:<br />

Die nächsten Versionen des Notes-Client<br />

und des Domino-Server existieren<br />

als Beta und werden unter dem Code-<br />

Namen „Rnext“ bereits stark diskutiert.<br />

Sie sollen unter anderem durch verbesserte,<br />

native XML-Unterstützung und<br />

Java Server Pages sowie optimierte Einbindungsmöglichkeiten<br />

in den Applikationsserver<br />

IBM WebSphere sowie die<br />

Tivoli Systemmanagement-Suite glänzen.<br />

Auch die Sicherheitsfunktionen<br />

wurden entscheidend erweitert und vor<br />

allem vereinfacht. So ist es künftig<br />

beispielsweise möglich, eine Public Key<br />

Infrastructure (PKI)-Verschlüsselungslösung<br />

pro Benutzer serverseitig vorzuhalten,<br />

unabhängig davon, ob dieser Benutzer<br />

über einen MobileNotes-Client,<br />

den iNotes Web Client oder einen üblichen<br />

„Fat“ Client zugreift.<br />

Die Plattformen Linux oder OS/2 werden<br />

über den iNotes-Client mitbedient,<br />

für Macintosh und 32-Bit-Windows<br />

hingegen wird es richtige Client-Vollversionen<br />

geben. Die Domino Everyplace-<br />

Server-Familie soll den mobilen Zugriff<br />

auch von PDAs oder Mobiltelefonen aus<br />

gestatten. Über ein neues Programm-<br />

Feature „Advanced Real-Time Data Access“<br />

können überdies erstmalig Domino-Anwendungen<br />

ihre Daten auch in<br />

relationalen Datenbanken ablegen. Diese<br />

– gerade unter dem Integrationsgedanken<br />

für viele Unternehmen – wichtigen<br />

Erweiterungen dürften viele weitere<br />

erfolgreiche Spielzüge des Teams iSeries<br />

und Domino bedingen.<br />

M. W.<br />

Weitere Informationen unter:<br />

� www.lotus.com<br />

� www.searchdomino.com<br />

� www.notes.net

Titelthema<br />

Der Info-Welle folgt die e-Mail-Flut:<br />

Jetzt ist ein Dokumenten-Management-System<br />

(DMS) nötig, um die elektronische Post<br />

im zentralen Dokumenten-Pool geordnet<br />

abzulegen – gemeinsam mit thematisch<br />

dazugehörigen Schriftstücken und Dateien.<br />

Internet und e-Mail-Kommunikation<br />

beschleunigen die Geschäftsprozesse<br />

immer mehr. Die elektronische Post<br />

wird dabei in zunehmendem Maße zum<br />

wichtigsten Kommunikationsmedium<br />

zwischen Geschäftspartnern. Über kurz<br />

oder lang fühlen sich die Anwender<br />

wahren e-Mail-Fluten ausgesetzt. Damit<br />

nichts im Rechner verschwindet, werden<br />

viele e-Mails nach wie vor ausgedruckt.<br />

Die Papierflut ist perfekt, die<br />

Übersicht dahin. Hinzu kommen viele<br />

verschiedene Archivinseln: Wichtige<br />

Dokumente lagern in Aktenordnern,<br />

andere wiederum als Dateien auf der<br />

Festplatte, e-Mails landen in einem<br />

Mail-System. Die Folge: Für einen Vorgang<br />

muss mehrfach in unterschiedlichen<br />

Archiven recherchiert werden.<br />

Gemeinsamer<br />

Dokumenten-Pool<br />

Genau der Zeit- und Kontrollaufwand<br />

ist für viele DMS-Anbieter ausschlaggebend,<br />

um Zusatzfunktionalitäten in<br />

e-Mails optimal archivieren<br />

10 www.midrangemagazin.de Januar 2002<br />

Ordnung im<br />

Dokumenten-Pool<br />

e-Mail-Archivierungssysteme zu integrieren.<br />

Doch die geordnete Ablage der<br />

elektronischen Post ist nur dann sinnvoll,<br />

nachdem diese mit allen anderen<br />

Dokumententypen in einem gemeinsamen<br />

Pool liegen. Nur so erhält der Anwender,<br />

wenn er nach einem Kunden,<br />

Vorgang, Projekt oder anderen Ordnungskriterien<br />

recherchiert, neben Belegen,<br />

Briefen, Faxen, Dateien eben auch<br />

die dazugehörigen e-Mails. Isolierte Systeme,<br />

die diese in eigene Notes-Archive<br />

ablegen, schaffen nur neue Archivinseln.<br />

Um das zu verhindern, bietet DocuWare<br />

zu seiner Standard-Software DocuWare<br />

4.1 entsprechende Zusatzmodule an:<br />

DocuWare Connect to Notes<br />

beispielsweise archiviert neben anderen<br />

in Notes/Domino enthaltenen Dokumenten<br />

auch e-Mails. Das Modul wird<br />

dazu in die Notes/Domino-Datenbank<br />

integriert; die Einstellungen für die Archivierung<br />

erfolgen in der gewohnten<br />

Notes-Umgebung.<br />

Auch die Dokument-ID-Nummer eines<br />

Notes-Dokuments wird bei der Archivierung<br />

als Indexbegriff übernommen.<br />

Dadurch ist jederzeit eine klare Zuordnung<br />

des archivierten Dokuments zum<br />

ursprünglichen Notes-Dokument gegeben.<br />

Weiterhin werden sämtliche Archivierungsvorgänge<br />

in einer eigenen Notes-Protokoll-Datenbank<br />

aufgezeichnet.<br />

Möglichkeiten<br />

der e-Mail-Archivierung<br />

Die Software verfügt über zwei Modi:<br />

Beim manuellen Modus stößt der Benutzer<br />

für jedes e-Mail individuell die Archivierung<br />

an. Dies geschieht direkt in<br />

Notes, indem er die Archiv-Option anklickt.<br />

Im automatischen Modus startet<br />

die Dokumentenklassifikation selbsttätig<br />

und legt das e-Mail in das entsprechend<br />

konfigurierte Archiv ab. Dabei<br />

werden die Notes-Dokumente – also<br />

auch e-Mails – im Hintergrund automatisch<br />

in das konfigurierte Archiv abgelegt.<br />

Der Administrator kann dazu unterschiedliche<br />

Kriterien zum Ablauf der<br />

selbsttätigen Archivierung festlegen.<br />

Verwaltung von e-Mails<br />

Zur e-Mail-Verwaltung wird der Text<br />

zunächst in ein Standardformat – wie<br />

z.B. RTF – konvertiert. Dies gewährleistet<br />

ein Höchstmaß an Kompatibilität,<br />

denn der Benutzer kann auf seine archivierten<br />

Mails auch ohne die Benutzung<br />

spezieller e-Mail-Viewer zugreifen. Die<br />

e-Mail-Anhänge lassen sich als eigene<br />

Dateien mitarchivieren. Dabei wird die<br />

DocuWare-Technik der mehrseitigen<br />

Dokumente genutzt. Der Benutzer blättert<br />

dazu im Viewer vor und zurück und<br />

erhält dabei zunächst den Mail-Text<br />

und dann die Anhänge angezeigt. Handelt<br />

es sich dabei um TIFF-Dateien, werden<br />

sie in das DocuWare-TIFF-Format<br />

umgewandelt, so dass alle Markierungsund<br />

Stempelfunktionen einsetzbar sind;<br />

auch OCR und Barcode-Erkennung<br />

funktionieren. Ist das Dokument bzw.<br />

die e-Mail archiviert, kann anschließend<br />

alles oder nur das Attachment aus Notes<br />

gelöscht werden, oder es kann alles in<br />

Notes unverändert gespeichert bleiben.<br />

Zugriffsrechte und<br />

Recherche-Möglichkeiten<br />

Im Archiv stehen alle Mechanismen zur<br />

Zugriffskontrolle zur Verfügung, d.h.:<br />

nur für bestimmte Benutzer oder Gruppen,<br />

für ganze Archive oder für einzelne<br />

Dokumente in Abhängigkeit von den In

dexeinträgen. Des Weiteren bietet das<br />

Dokumenten-Management-System<br />

(DMS) alle Arten der Recherche, die für<br />

die bisherigen Dokumenttypen möglich<br />

waren, gleichermaßen für e-Mails an.<br />

Neben dem Web-Client steht auch die<br />

Möglichkeit zur Verfügung, Archive<br />

komplett auf CD auszulagern und eigenständig<br />

von dort zu recherchieren.<br />

Vorteile der<br />

Archivierung aus Notes<br />

Anwender, die nur mit der Bedienung<br />

von Lotus Notes vertraut sind, können<br />

schnell und einfach über eine separate<br />

Schaltfläche innerhalb der Notes-Anwendung<br />

die Archivierung vornehmen.<br />

Die Optionen für den automatischen<br />

Modus erfordern lediglich Einstellungen<br />

durch den Administrator. Für Notes-Anwender<br />

ändert sich dann nichts<br />

an der gewohnten Arbeitsweise, da die<br />

Archivierung im Hintergrund abläuft.<br />

Daneben stellt die Software umfassende<br />

Anzeige<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

Möglichkeiten zur Erstellung revisionssicherer<br />

TIFF-Dokumente aus beliebigen<br />

Windows-Anwendungen (TIFF-<br />

Maker) sowie zur Erfassung von Papierbelegen<br />

(Scannen) bereit. Dokumente<br />

können ganz einfach nach Lotus Notes<br />

importiert werden. Mit der Möglichkeit,<br />

nur Attachments zu archivieren,<br />

wird der benötigte Speicherplatz für die<br />

Notes-Datenbank erheblich verringert.<br />

Dies erleichtert deren Wartung, Sicherung<br />

und Replikation beträchtlich. Bei<br />

gleicher Größe der Datenbank können<br />

wesentlich mehr Notes-Dokumente im<br />

direkten Zugriff stehen.<br />

Import von<br />

Dokumenten nach Notes<br />

Mit DocuWare Connect to Notes werden<br />

Dokumente aus einem DocuWare-<br />

Briefkorb als Kopien übernommen und<br />

an Notes-Dokumente als Attachment<br />

angehängt. Die Dokumente im Posteingang<br />

des DMS können aus einem Archiv<br />

Titelthema<br />

stammen oder durch Scannen, den<br />

TIFF-Maker oder Active Import erfasst<br />

worden sein. Innerhalb des DMS stehen<br />

dem Anwender nützliche Funktionen<br />

zur Bearbeitung der Dokumente zur<br />

Verfügung, wie zum Beispiel das Zusammenheften<br />

und Trennen einzelner<br />

Dokumente oder auch die Stempelfunktion.<br />

Diese DocuWare-Dokumente können<br />

ganz einfach an Lotus Notes übergeben<br />

und dort genutzt werden.<br />

Autorin: Birgit Schuckmann,<br />

Fachjournalistin in München<br />

DocuWare AG<br />

D-82110 Germering<br />

� (+49) 089/894433-0<br />

� www.docuware.de<br />

11

Titelthema<br />

Wissensmanagement als Basis zum Erfolg<br />

Wissen als betriebliche Ressource ist längst<br />

anerkannt und die Diskussion um ein<br />

entsprechendes Management dieser Ressource<br />

aus dem betrieblichen und akademischen<br />

Kontext ist nicht mehr wegzudenken. Dokumenten-Management-Systeme<br />

(DMS), Suchmaschinen,<br />

klassische Groupware-Funktionalitäten<br />

und ähnliches bieten jedoch oft nur im<br />

Verbund einige der Funktionalitäten eines<br />

speziell für das Knowledge-Management<br />

entwickelten Systems.<br />

Zudem ist die Anpassung und die<br />

Bedienung einer einzelnen Lösung<br />

an die speziellen Bedürfnisse des jeweiligen<br />

Unternehmens oftmals einfacher, als<br />

das Verketten unterschiedlicher Programme.<br />

Denn ein Wissens-Management-System<br />

(WMS) ist nur dann effektiv<br />

und sinnvoll, wenn alle individuell<br />

relevanten Wissensquellen abgebildet<br />

werden.<br />

Knowledge-Base 4 all<br />

Knowledge Café<br />

Die Methode wird am Beispiel der Einführung<br />

eines Wissens-Management-<br />

Systems in einer Unternehmensberatung<br />

mit rund 400 Mitarbeitern an 4 Standorten<br />

beschrieben. Beginnend mit der Analyse<br />

und Modellierung von individuellen<br />

Wissensobjekten werden Schritte für eine<br />

maßgeschneiderte Lösung aufgezeigt.<br />

Das dabei zum Einsatz kommende<br />

„Knowledge Café“ basiert auf einem Lotus<br />

Domino R5-Server und ist vollständig<br />

im Browser bedienbar. Die modular<br />

aufgebaute Standard-Software, die aus<br />

verschiedenen Notes-Datenbanken besteht,<br />

ermöglicht die Auswahl der individuell<br />

einsetzbaren Module, die jederzeit<br />

erweitert und ergänzt werden können.<br />

Workshop<br />

Zum Einstieg wird ein Initialworkshop<br />

durchgeführt, um Projektleitung und<br />

Mitarbeiter mit Konzepten und Praxiserfahrungen<br />

vertraut zu machen, Ziele<br />

abzuklären sowie falschen Erwartungen<br />

vorzubeugen. Die Einführung des Wissensmanagements<br />

lässt sich in die drei<br />

Phasen Analyse, Konzeption und Implementierung<br />

unterteilen.<br />

Analyse<br />

Zunächst wird eine Schwachstellen- und<br />

eine strategische Wissensbedarfsanalyse<br />

vorgenommen. Im Rahmen der Schwachstellenanalyse<br />

wird der Ist-Zustand im<br />

Hinblick auf spezifische Probleme untersucht.<br />

Beispielsweise werden hier der Informationsfluss<br />

im Unternehmen, die Informationsbeschaffung<br />

durch die Mitarbeiter,<br />

sowie Ein- und Umlernprozesse<br />

beleuchtet. Die strategische Wissensbedarfsanalyse<br />

ermittelt den individuellen<br />

Bedarf an zukünftig benötigtem Wissen<br />

und prozessorientierter Kernkompetenz.<br />

Das Ziel ist die Definition strategischer<br />

12 www.midrangemagazin.de Januar 2002<br />

Wissensziele und die Vorbereitung zur Erschließung<br />

weiterer interessanter Quellen<br />

wie Internet, Bücher, Zeitschriften, Weiterbildungsangebote<br />

usw.<br />

Konzeption<br />

Nun werden die in der Analysephase gesteckten<br />

Ziele strukturiert und in einem<br />

Feinkonzept dargestellt. Zu Beginn steht<br />

die Definition der jeweils relevanten<br />

Wissensobjekte, die unterstützt werden<br />

sollen. Objekte können Personen, Projekte,<br />

multimediale Inhalte, Websites,<br />

Dokumente oder Inhalte relationaler<br />

Datenbanken sein. Diese werden nun<br />

genauer betrachtet: Das Wissensobjekt<br />

„Person“ kann z.B. in Einzelperson und<br />

Personengruppen gegliedert werden;<br />

Einzelpersonen können weiter in Experten,<br />

Wissensvermittler und Personengruppen<br />

– z.B. in „Communities of<br />

Practice“, Abteilungen usw. – gegliedert<br />

werden. Ziel dieser Kategorisierung ist<br />

letztendlich die Abbildung einer Person<br />

bzw. einer Personengruppe, die für andere<br />

Beteiligte eine interessante Kompetenz<br />

darstellen könnte. Das schnelle Auffinden<br />

eines Experten lässt die Lösung eines<br />

Problems wahrscheinlicher und qualitativ<br />

hochwertiger werden. Für die anderen<br />

Wissensobjekte kann man sich eine<br />

analoge Kategorisierung vorstellen.<br />

Zu jedem definierten Objekt werden nun<br />

beschreibende, relevante Attribute gesammelt.<br />

So können zu einem bestimmten<br />

Experten als Ausprägung des Wissensobjekts<br />

„Person“ neben Stammdaten<br />

(wie Namen und Adresse) ebenfalls Metadaten<br />

(wie Sprachkenntnisse und Ausbildung)<br />

abgebildet werden. Einem speziellen<br />

Projekt können neben dem Projektnamen<br />

auch die Metadaten – wie<br />

Laufzeit, Projektleiter und Kunde – zugeordnet<br />

werden. Da die modellierten Wissensobjekte<br />

letztlich eine Vereinfachung

der Realität darstellen, treten schnell gemeinsame<br />

Schnittmengen auf. Ein Experte<br />

kann z.B. durch Projekterfahrungen<br />

ausgezeichnet sein, die ebenfalls unter<br />

dem Wissensobjekt „Projekt“ vertreten<br />

sind. Im Fall der Unternehmensberatung<br />

wurden folgende Wissensobjekte definiert:<br />

Mitarbeiter, Dokumente, Links im<br />

Intra- und Internet, Ankündigungen und<br />

Notizen etc., Projektdokumentationen,<br />

Presseveröffentlichungen sowie Inhalte<br />

der Fachbibliothek. Diese wurden jeweils<br />

detailliert mit Attributen abgebildet,<br />

durch Metadaten beschrieben und sinnvoll<br />

verlinkt. Daraus wird z.B. deutlich,<br />

welcher Mitarbeiter innerhalb eines Projekts<br />

Inhalte erstellt, bewertet bzw. weiterbearbeitet<br />

und mit welchen Themen<br />

und Kunden diese in Verbindung stehen.<br />

Suchfunktionen und Online-Diskussionen<br />

bilden eine zusätzliche Erweiterung.<br />

Implementierung<br />

Aus den zehn Standardmodulen des<br />

Knowledge Café wurden sechs ausgewählt:<br />

Für die Darstellung von person-<br />

Anzeige<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

bezogenen Daten steht das Modul „Yellow<br />

Pages“ zur Verfügung; Dokumente<br />

können in der „Knowledge Base“ strukturiert<br />

verwaltet werden. Für Ankündigungen<br />

und Notizen gibt es ein „Black<br />

Board“. Des Weiteren stehen ein Presseund<br />

Bibliotheksmodul zur Verfügung;<br />

auch Retrieval-Funktionen und übergreifende<br />

Funktionen sind im Standard<br />

enthalten. Zur Strukturierung und Kategorisierung<br />

dient ein Glossar mit Schlagworten<br />

sämtlicher Inhalte des Systems.<br />

Eine Server-basierte Bookmark-Liste sowie<br />

ein individueller Newsletter sind<br />

ebenfalls im Grundmodul inbegriffen;<br />

das System kann zudem grafisch an das<br />

Firmen-Corporate-Design angepasst<br />

werden. Für die Unternehmensberatung<br />

wurde ein Prototyp mit den beschriebenen<br />

Modulen entwickelt und zuerst für<br />

eine Testphase vor Ort installiert. Das<br />

vorhandene Berechtigungskonzept<br />

konnte via LDAP (Lightweight Directory<br />

Access Protocol) vollständig aus dem<br />

verwendeten Betriebssystem übernommen<br />

werden. Die Administration des<br />

Titelthema<br />

neu integrierten Systems fand somit<br />

ohne zusätzlichen Aufwand für das Unternehmen<br />

statt. Das benutzte Berechtigungskonzept<br />

ermöglicht einen kontrollierten<br />

Zugriff bis auf Dokumentenebene.<br />

So kann genau definiert werden, wer<br />

in welchen Modulen Inhalte einstellen<br />

bzw. lesen darf. Via Login und Passwort<br />

ist der Zugriff jederzeit und ortsunabhängig<br />

über Browser möglich.<br />

Das Wissens-Management-System wurde<br />

binnen 6 Wochen in eine vorhandene<br />

Intranet-Struktur implementiert und<br />

eingebettet. Es ist mittlerweile seit mehreren<br />

Monaten in Produktivbetrieb und<br />

konnte in kurzer Zeit Effizienz und Nutzen<br />

des Intranets deutlich steigern.<br />

Altavier GmbH<br />

� (+49) 030/301015-45<br />

D-10625 Berlin<br />

� www.altavier.de<br />

13

Titelthema<br />

Web Services automatisieren Geschäftsprozesse<br />

Evolution durch Integration<br />

Web Services sind nichts grundlegend Neues,<br />

sie erweitern lediglich das Thema Integration<br />

um eine zukunftsweisende Nuance.<br />

Bieten sie doch einen Rahmen für<br />

dynamische, Web-basierte Applicationto-Application-Interaktionen.<br />

Grundlage dieser Web Services sind<br />

modulare Softwarekomponenten,<br />

mit denen sich vorhandene Anwendungen<br />

in unterschiedlichen Unternehmen<br />

über System- und Plattformgrenzen hinweg<br />

miteinander verknüpfen lassen.<br />

Realisiert sind Web Services als additive<br />

Technologien: Bereits vorhandene Anwendungen<br />

werden um zusätzliche<br />

Funktionen erweitert – die Architektur<br />

der Applikationen bleibt dabei erhalten.<br />

Web Services entstehen im Wesentlichen<br />

durch die vier offene Internet-Technologien:<br />

XML (eXtensible Markup Language),<br />

SOAP (Simplified Object Access<br />

Protocol), WSDL (Web Services Description<br />

Language) und UDDI (Universal<br />

Description, Discovery and Integration).<br />

Diese Standards sowie weitere<br />

daraus entstehende bilden die zentralen<br />

Bausteine des Web Service-Modells.<br />

Entwickler können diese Technologien<br />

nutzen, um daraus verteilte, modulare<br />

Funktionen zu erstellen, die vorhandene<br />

Anwendungen miteinander verknüpfen.<br />

Beispiel<br />

Ein Softwarehersteller hat beispielsweise<br />

eine auf Lotus Notes/Domino basierende<br />

Unified-Messaging-Anwendung, die<br />

e-Mail-, Voice- und Faxdienste kombiniert,<br />

erstellt und plant nun, diese als<br />

Web Service zu publizieren. Als erstes ist<br />

die Applikation auf einem Webserver zu<br />

registrieren, der SOAP – implementiert<br />

als HTTP-Extension – unterstützt. Anschließend<br />

generiert der Softwarehersteller<br />

eine WSDL-Beschreibung der Anwendung,<br />

die erläutert, wie auf die Applikation<br />

zugegriffen werden kann.<br />

Veröffentlicht werden diese Angaben<br />

dann in einem UDDI-Directory.<br />

Will nun ein anderer Entwickler die Unified-Messaging-Anwendung<br />

in einer eigenen<br />

Applikation nutzen, durchsucht<br />

er ein UDDI-Directory und findet dort<br />

den Eintrag. Die WSDL-Übersicht liefert<br />

die Details, wie der Web Service verwendet<br />

werden kann. Als nächstes erzeugt<br />

der Entwickler den notwendigen<br />

Programmcode – ein XML/SOAP Remote<br />

Procedure Call (RPC) – , der die<br />

benötigte Funktionalität spezifiziert.<br />

Via RPC steht die Unified-Messaging-<br />

Anwendung anschließend als Web Service<br />

im Rahmen einer weiteren Applikation<br />

bereit.<br />

Das Beispiel verdeutlicht: Web Services<br />

verändern keine vorhandenen Anwendungen.<br />

Sie eröffnen vielmehr neue<br />

Möglichkeiten, bewährte Funktionen in<br />

einem erweiterten Zusammenhang zu<br />

nutzen. Implizit geht das Modell der<br />

Web Services davon aus, dass Applikationen<br />

bestimmte Aufgaben erfüllen und<br />

spezifische Probleme lösen. Damit wird<br />

die Applikations-Integration unabhängig<br />

von Plattformen, Programmiersprachen<br />

und Datenstrukturen.<br />

14 www.midrangemagazin.de Januar 2002<br />

Vergleich zu APIs und EDI<br />

Im Vergleich zu bislang üblichen Integrationsmethoden<br />

(manuelle Anpassung via<br />

APIs, Middleware etc.) weist das Modell<br />

der Web Services deutliche Vorteile auf.<br />

Eine Anbindung unterschiedlicher Systeme<br />

ist auch heute schon möglich,<br />

allerdings nur mit einem erheblichen<br />

Aufwand sowohl in der Erstellungs- als<br />

auch in der Wartungsphase von Integrationsprojekten.<br />

Unterschiedlichste APIs<br />

und deren jeweiligen Feinheiten erschweren<br />

derartige Vorhaben ganz massiv. Bei<br />

einer Integration auf Basis von EDI handelt<br />

es sich immer um Punkt-zu-Punkt-<br />

Lösungen. Kommt etwa ein neuer Lieferant<br />

hinzu, muss eigens für ihn eine separate<br />

Anbindung geschaffen werden. Web<br />

Services dagegen ermöglichen eine<br />

nahezu beliebig große Zahl von angeschlossenen<br />

Benutzern. Alltägliche Geschäftsprozesse<br />

wie Anfragen, Ausschreibungen<br />

oder auch nahezu alle Einzelschritte<br />

einer Auftragsverarbeitung,<br />

die Vorlieferanten einbezieht, lassen sich<br />

mit Web Services optimieren.<br />

Fazit<br />

Bereits jetzt können das gesamte Lotus-<br />

Software-Portfolio sowie Anwendungen,<br />

die damit erstellt wurden, als Web<br />

Services genutzt werden. Mit Hilfe von<br />

XML lassen sich neue und vorhandene<br />

Anwendungen um SOAP-Schnittstellen<br />

und WSDL-Beschreibungen erweitern.<br />

Seit Anfang Juli steht unter http://<br />

alphaworks.ibm.com ein Lotus Web<br />

Services Enablement Kit bereit, dass<br />

Entwicklern die Arbeit vereinfacht.<br />

IBM Deutschland GmbH<br />

D-85737 Ismaning<br />

� (+49) 01805/54123<br />

� www.lotus.de

Unternehmen, die von Lotus Domino lediglich<br />

Funktionen für die e-Mail-, Kalender- und<br />

Adress-Verwaltung oder auch die To-Do-Listen<br />

verwenden, lassen viele Möglichkeiten dieser<br />

Umgebung ungenutzt. Denn inzwischen stehen<br />

ihnen eine ganze Palette weiterer Lotus<br />

Domino-basierter Anwendungen und Funktionen<br />

zur Verfügung, mit denen sich bereits<br />

vorhandene Individual- oder Standard-<br />

Applikationen erweitern lassen.<br />

Modulare Lösungen mit Lotus Notes/Domino<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

Anzeige<br />

Titelthema<br />

Anschluss-Freude<br />

Dazu zählen z.B. Workflow- und<br />

e-Collaboration-Lösungen sowie<br />

eine voll integrierte Schnittstelle für Unified<br />

Messaging Service (UMS), die es gestatten,<br />

Telefaxe, SMS-Nachrichten<br />

oder Telexe direkt zu verschicken und in<br />

Form von e-Mails wieder zu empfangen.<br />

Ferner ermöglicht die Lotus-eigene Replikations-Funktion<br />

eine problemlose<br />

Einbindung verteilter Systeme oder mobiler<br />

Benutzer. Somit stellt Lotus Domino<br />

beispielsweise auch eine ideale Plattform<br />

für CRM-Lösungen dar.<br />

Mobiler Client<br />

Ergänzend zu Lotus Notes und Lotus<br />

Mobile Notes als Client-Applikation für<br />

Fat Clients (z.B. PCs oder Notebooks)<br />

ermöglicht der Lotus iNotes Web Access<br />

jedem Anwender mit internetfähigem<br />

Browser den Zugriff auf sämtliche Lösungen.<br />

Zusätzlicher Vorteil: Die Software-Wartung<br />

auf dem Client entfällt.<br />

Dies entlastet wiederum die IT-Mannschaft<br />

und senkt somit Kosten. Deshalb<br />

eignet sich dieser Lösungsansatz optimal<br />

für den Einsatz in Unternehmen mit<br />

mehreren Niederlassungen oder im<br />

Outsourcing-Betrieb. Lotus iNotes Web<br />

Access ist auf Web-Technologien wie<br />

XML und DHTML aufgebaut und verfügt<br />

über eine intuitive Benutzeroberfläche,<br />

die dem Anwender eine sichere und<br />

zuverlässige Kommunikationsumgebung<br />

für den Zugriff auf Lotus-Domino-Messaging<br />

zur Verfügung stellt.<br />

Alternative zu MS Exchange<br />

Microsoft Exchange 5.5 verfügt nicht<br />

über die nötigen optimalen Team-Funktionalitäten.<br />

Eine Lösung wäre das Upgrade<br />

auf Exchange 2000. Dieser Schritt<br />

will jedoch gut überlegt sein, da es sich<br />

dabei nicht nur um ein simples Upgrade<br />

handelt, sondern eine umfassende Umstrukturierung<br />

des gesamten IT-Systems<br />

erfordert. Lotus Domino R5 und das<br />

spezielle Feature iNotes Access für Microsoft<br />

Outlook baut auf bestehenden<br />

Strukturen auf. Die gewohnte Benutzeroberfläche<br />

ändert sich daher für den<br />

Anwender nicht. Die Benutzer können<br />

weiterhin mit den üblichen Microsoft-<br />

Anwendungen arbeiten und gleichzeitig<br />

die leistungsstarke Messaging-Funktionalität<br />

von Lotus Domino nutzen.<br />

EXOGEN Deutschland GmbH<br />

D-63303 Dreieich<br />

� (+49) 06103/4857676<br />

� www.exogen.net<br />

15

Aktuelles<br />

Die Frage:<br />

Orbit/Comdex und SYSTEMS verzeichneten<br />

einen erheblichen Rückgang der<br />

Besucherzahlen. Erwarten Sie, dass in<br />

gleichem Maße die IT-Investitionen reduziert<br />

werden?<br />

Das Ergebnis:<br />

Von insgesamt 822 Teilnehmern antworteten<br />

48 % mit Ja und 52 % mit Nein.<br />

Der Kommentar:<br />

Die Frage des Monats im November 2001<br />

Die rückläufigen Besucherzahlen auf der<br />

Orbit/Comdex sowie der Systems lassen<br />

sich auf zwei wesentliche Ereignisse der<br />

jüngsten Vergangenheit zurückführen.<br />

Einerseits war in den USA seit Beginn des<br />

Jahres ein Rückgang der Konjunktur zu<br />

beobachten und diese Konjunkturschwäche<br />

ist im dritten Quartal des laufenden<br />

Jahres auch auf Europa über gesprungen.<br />

Ständig nach unten korrigierte<br />

Wachstumsprognosen in den<br />

führenden Industrieländern des alten<br />

Kontinents haben die Konjunkturlokomotive<br />

nahezu zum Stillstand kommen<br />

lassen. Dies allein hätte wahrscheinlich<br />

schon ausgereicht, um einige Aussteller<br />

ihr Engagement auf den genannten Messen<br />

überdenken zu lassen. Mit den Anschlägen<br />

des 11. September kam zusätzlich<br />

zur wirtschaftlichen Unsicherheit<br />

Peter Katzenschlager,<br />

Vice President und<br />

General Manager<br />

Central Region<br />

der AVNET CMG GmbH<br />

16 www.midrangemagazin.de Januar 2002<br />

Mentale Barrieren<br />

noch die politische Verunsicherung, die<br />

viele Unternehmen, vor allem amerikanische,<br />

zu noch mehr Zurückhaltung<br />

veranlasst hat. Die vorherrschende amerikanische<br />

Managementphilosophie des<br />

„Shareholder-Value“, also der Gewinnmaximierung<br />

zugunsten der Aktionäre,<br />

lässt viele Unternehmen in diesen<br />

schwierigen Zeiten an der Kostenschraube<br />

drehen und führt dadurch nicht nur<br />

zu Freisetzungen und Einsparungen bei<br />

Mitarbeitern, sondern natürlich auch bei<br />

Investitionen.<br />

822 Teilnehmer haben abgestimmt<br />

Ja<br />

48%<br />

Nein<br />

52%<br />

Orbit/Comdex und SYSTEMS<br />

verzeichneten einen erheblichen<br />

Rückgang der Besucherzahlen.<br />

Erwarten Sie, dass in gleichem<br />

Maße die IT-Investitionen<br />

reduziert werden?<br />

Hier könnte der öffentliche Sektor helfend<br />

einspringen, doch hat man bisher<br />

vergeblich auf entsprechende Zeichen<br />

und Impulse gewartet. Dass gerade die<br />

IT-Branche von diesen Entwicklungen<br />

hart getroffen wird, ist zusätzlich noch<br />

auf das Zusammenbrechen der „New<br />

Economy“ in den letzten 15 Monaten<br />

zurückzuführen.<br />

Doch wie schon in der Vergangenheit in<br />

vergleichbaren Situationen, so ist auch<br />

jetzt zu erwarten, dass die Entwicklung<br />

einem Wellental gleicht und wir ganz sicher<br />

am unteren Ende angekommen sind.<br />

Erste positive Signale sind in einzelnen<br />

Unternehmen bereits zu sehen, Investitionsprogramme<br />

werden wieder diskutiert<br />

und bewilligt. Die Schlauen in der Branche<br />

nutzen die Zeiten wirtschaftlicher<br />

Krisen, um sich selbst besser im Markt zu<br />

positionieren, Prozesse zu optimieren<br />

und qualifizierte Mitarbeiter an Bord zu<br />

nehmen. Das ist das beste Rüstzeug, um<br />

von der jeder Krise folgenden Hausse<br />

maximal profitieren zu können. Wenn<br />

dann die mentale Barriere in den Köpfen<br />

auch noch überwunden wird, steht einer<br />

Besserung der Konjunktur und<br />

schließlich einem erneuten Wirtschaftsaufschwung<br />

nichts mehr im Wege.<br />

Der Kommentator<br />

Peter Katzenschlager ist Vice President<br />

und General Manager Central Region<br />

der AVNET CMG GmbH<br />

Haben Sie uns im Dezember<br />

schon Ihre Meinung gesagt?<br />

Frage: „Beabsichtigen Sie, in den nächsten<br />

6 Monaten Lotus/Domino-Anwendungen<br />

zum Einsatz zu bringen?“<br />

Unter www.midrangemagazin.de haben<br />

Sie die Möglichkeit Ihre Stimme abzugeben<br />

und einen Kommentar zu Ihrem<br />

Votum abzugeben. Abstimmung und<br />

Kommentar erfolgen wie immer vollkommen<br />

anonym.

ERP quo vadis<br />

Unter dem Titel „ERP quo vadis – was<br />

erwartet der Mittelstand von einer<br />

ERP-Lösung?“ diskutierten Experten auf dem<br />

SoftM-Kongress CommonWay im November in<br />

Berlin über die Zukunft des ERP-Marktes.<br />

Podiumsteilnehmer waren Professor Helmut<br />

Kernler, Logistik- und ERP-Spezialist von<br />

der Fachhochschule Furtwangen,<br />

Enno Balz, Analyst bei der Gontard & Metall<br />

Bank, Patrick Molck-Ude, Leiter des Geschäftsbereichs<br />

Mittelstand Central Region bei IBM,<br />

Dr. Hannes Merten, Vorstandsvorsitzender<br />

der SoftM AG und Michael Wirt, Chefredakteur<br />

des Midrange Magazins.<br />

Einig war man sich darin, dass der<br />

Abgesang auf ERP, der von den<br />

„New Economy“-Unternehmen in den<br />

vergangenen Jahren angestimmt wurde,<br />

ein vorübergehendes Phänomen war,<br />

das mit deren Niedergang auch schnell<br />

wieder verklungen ist. ERP bleibt als<br />

Basis moderner Geschäftsprozesse so<br />

aktuell wie eh. Allerdings finde das größere<br />

Wachstum jetzt bei Themen statt,<br />

die um den ERP-Kern herum angesiedelt<br />

seien, erklärte Professor Kernler. Der<br />

Wirtschaftsinformatiker, der maßgeblich<br />

an der Entwicklung verschiedener<br />

marktgängiger ERP-Systeme beteiligt<br />

war, sprach von „erweitertem ERP“, um<br />

kurzlebige Modenamen wie „Collaborative<br />

Commerce“ zu vermeiden.<br />

Die Zukunft von ERP<br />

Effizienzpotenzial<br />

in der Kooperation<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

Gemeinsam sei den zukunftsweisenden,<br />

den ERP-Kern umgebenden Anwendungen<br />

– Supply Chain Management, Customer<br />

Relationship Management und<br />

e-Business – das Ziel, die Kooperation<br />

zwischen den Unternehmen zu verbessern.<br />

Während der Erfolg der klassischen<br />

ERP-Systeme darin bestanden<br />

habe, die Puffer zwischen den Funktionsbereichen<br />

in den Unternehmen abzubauen,<br />

gehe es jetzt darum, die Puffer<br />

zwischen den Unternehmen zu reduzieren.<br />

Hier sei enormes Effizienzpotenzial<br />

zu realisieren – zum Beispiel dann, wenn<br />

es zwei Firmen in einer Lieferkette gelingt,<br />

ihre Lagerhaltung, sprich das Einkaufslager<br />

des einen und das Verkaufslager<br />

des anderen, in einer gemeinsamen<br />

Disposition zu optimieren.<br />

Auch der Börsenanalyst Enno Balz sieht<br />

unter den in Frage kommenden IT-Spezialisten<br />

die ERP-Anbieter am besten<br />

prädestiniert, um zukunftsweisende<br />

Konzepte wie e-Business in die Tat umzusetzen.<br />

Im kommenden Jahr werde<br />

sich zeigen, wer imstande ist, dieses Thema<br />

effizient und profitabel mit Leben zu<br />

füllen. SoftM-Vorstand Dr. Hannes<br />

Merten wies darauf hin, dass e-Business<br />

einen langen Atem erfordere. Die Pioniere<br />

seien inzwischen gestartet und in<br />

den kommenden Jahren werde sich dieses<br />

Thema in der Breite entfalten. IBMs<br />

Mittelstandschef Patrick Molck-Ude erläuterte,<br />

dass die Möglichkeiten, die das<br />

e-Business eröffne, noch gar nicht erkannt<br />

würden. Häufig fehle es an Ideen,<br />

wo genau sich ein Zusatznutzen erzielen<br />

lässt. Nicht komplette Geschäftsprozesse,<br />

aber Elemente daraus ließen sich<br />

über das Internet weit effizienter als<br />

bisher abbilden. So empfehle es sich<br />

etwa beim Möbelkauf nach wie vor, die<br />

Auswahl über Besuche in den verschiedenen<br />

Möbelhäusern zu treffen. Für die<br />

Bestellung könne man sich dann aber<br />

ein erneutes Hinfahren sparen und besser<br />

das Internet nutzen.<br />

Marktkonsolidierung<br />

Breiten Raum nahm in der Diskussion<br />

die Marktentwicklung ein. Midrange-<br />

Magazin-Chefredakteur Michael Wirt<br />

hatte in seinem Eingangsstatement den<br />

Anzeige<br />

Aktuelles<br />

17

Aktuelles<br />

Konsolidierungsprozess angesprochen,<br />

der in diesem Markt stattfindet. Eine<br />

Auswirkung, so seine optimistische Perspektive,<br />

werde darin bestehen, dass die<br />

Anbieter stärker miteinander kooperierten<br />

– zum Nutzen der Anwender. Analyst<br />

Balz sieht auf einige Anbieter im<br />

kommenden Jahr allerdings verschärfte<br />

Anzeige<br />

Die Zukunft von ERP<br />

Auf dem Podium zur Diskussion (von links: Michael Wirt, Chefredakteur Midrange Magazin, Professor Helmut Kernler,<br />

Logistik- und ERP-Spezialist Fachhochschule Furtwangen, Dr. Hannes Merten, Vorstandsvorsitzender SoftM AG,<br />

Patrick Molck-Ude, Leiter Geschäftsbereich Mittelstand Central Region IBM und Enno Balz, Analyst Gontard & Metall Bank<br />

wirtschaftliche Probleme zukommen.<br />

Dr. Merten sprach von einer Marktentwicklung,<br />

die vom Stadium des Polipols<br />

mit vielen Anbietern zum Oligopol übergehe:<br />

Wenige starke Anbieter würden<br />

künftig den Markt bestimmen. Die Gefahr<br />

einer Monopolisierung bestehe<br />

aber nicht, da der Markt, sprich die An-<br />

18 www.midrangemagazin.de Januar 2002<br />

wenderunternehmen, eine solche Entwicklung<br />

nicht zulassen werde.<br />

SoftM Software und<br />

Beratung München AG<br />

D-80992 München<br />

� (+49) 089/14329-0<br />

� www.softm.com

Das Lager aufgeschlagen<br />

Als erstes Schulungszentrum seiner Art<br />

wurde das IAW – Institut für Angewandte<br />

WareHouse-Logistik – in Boppard-Buchholz bei<br />

Koblenz gegründet. Das Ziel der Akademie der<br />

Ehrhardt + Partner-Gruppe ist die umfassende<br />

praktische und theoretische Ausbildung von<br />

qualifiziertem Fachpersonal für Logistikzentren.<br />

Innerhalb der Warehouse-Logistik sind<br />

alle Investitionen in modernste Technologien<br />

und optimierte Prozessabläufe<br />

tatsächlich nur so gut wie der Ausbildungsstand<br />

der Mitarbeiter. Der Branche<br />

fehlt es nachweislich an qualifizierten<br />

Fachkräften, die in der Lage sind, theoretisches<br />

Know-how und methodische Ansätze<br />

zur Effizienzsteigerung eines Logistik-Zentrums<br />

praktisch umzusetzen. Die<br />

Beschäftigten sind meist praxiserfahrene<br />

Mitarbeiter ohne theoretischen Hintergrund,<br />

die größtenteils nur die Anforderungen<br />

der unternehmenseigenen Logistik<br />

kennen. Dadurch fehlt ihnen oft der<br />

fachliche Überblick, um kostensparende<br />

und produktivitätssteigernde Verbesserungsvorschläge<br />

einzubringen.<br />

Zielgruppe<br />

Dieses Ausbildungsdefizit im Bereich<br />

Lagerführung bzw. Warehouse-Logistik<br />

kann nun durch intensives Training<br />

und qualifizierte Weiterbildung behoben<br />

werden. Warehouse-Fachkräfte –<br />

wie beispielsweise Lagermeister, Staplerfahrer,<br />

Kommissionierer, Verpacker<br />

und auch Führungskräfte des Warehouse-Managements<br />

– werden umfassend<br />

in Theorie und Praxis ausgebildet.<br />

Das innovative Gesamtkonzept vermittelt<br />

den Seminarteilnehmern das passende<br />

Fachwissen.<br />

Learning by doing<br />

Know-how<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

Als Spezialist für Lagerführung beschäftigt<br />

das Unternehmen bereits seit langem<br />

logistikerfahrene Teams von Pädagogen,<br />

die in enger Kooperation mit Experten<br />

aus der Lagerpraxis und der Software-Entwicklung<br />

zusammenarbeiten.<br />

Die Aufgabe der Fachpädagogen bestand<br />

unter anderem darin, die Mitarbeiter<br />

von Kunden vor und nach Systemumstellungen<br />

und Neuinstallationen<br />

von Lagerführungssystemen auf das<br />

neue System zu schulen. Bei seiner Arbeit<br />

können die Teams dabei auf die Erfahrungen<br />

aus mehr als 160 nationalen<br />

und internationalen Projekten der Firma<br />

Ehrhardt + Partner zurückgreifen.<br />

Intention<br />

Das oberste Schulungsziel ist die fachmännische<br />

Weiterbildung von Warehouse-Personal,<br />

um bestehende Prozessabläufe<br />

zu optimieren. Dadurch sollen<br />

unter anderem die Retourenquote gesenkt<br />

und immer wieder auftretende<br />

Fehler – wie z.B. verzögerte Auftragsdurchläufe,<br />

nichteingehaltene Termine<br />

und unvollständige oder falsche Sendungen<br />

bzw. Lieferungen zum falschen<br />

Empfänger – vermieden werden. Neben<br />

diesen praxisnahen Inhalten werden<br />

theoretische Modelle und Inhalte zur<br />

Produktivitätssteigerung vermittelt und<br />

neue Möglichkeiten für Kosteneinsparungen<br />

aufgezeigt. Das so geschulte Personal<br />

soll dadurch in die Lage versetzt<br />

werden, neue Ideen und Verbesserungsvorschläge<br />

für das eigene Unternehmen<br />

auszuarbeiten und umzusetzen.<br />

Praxisschulung<br />

Dazu wurden hochmoderne Schulungsund<br />

Trainingsräume und ein vollständiges<br />

Logistik-Lehrzentrum geschaffen: Neben<br />

einer Wareneingangszone und verschiedenen<br />

Lagermöglichkeiten sind Bereiche für<br />

die Auftragskonsolidierung, Packplätze<br />

sowie eine Versand- und Warenausgangszone<br />

für den praktischen Unterricht vorhanden.<br />

Das technische Equipment reicht<br />

von einer Datenfunkanlage mit Staplerund<br />

Kommissionierterminals über mobile<br />

Drucker und Funk-Scanner bis hin zu PC-<br />

Arbeitsstationen mit Scannern und barcodefähigen<br />

Listen- und Etikettendruckern.<br />

Weiterhin steht ein modernes Lagerführungssystem<br />

zur Verfügung. Dort werden<br />

alle Lagerprozesse im Rahmen der Schulungs-<br />

und Trainingsaktivitäten praxisnah<br />

unterstützt.<br />

Trainingsinhalte<br />

Der Lehrplan für Warehouse-Fachkräfte<br />

beinhaltet unter anderem die Darstellung<br />

von verschiedenen Modellen und Prozessen<br />

des Wareneingangs, der Kommissionierung<br />

und der Auftragszusammenführung.<br />

Daneben wird das professionelle<br />

Retourenhandling sowie die reibungslose<br />

Durchführung von Inventuren in der<br />

Praxis trainiert. Auf dem Schulungsplan<br />

für Staplerfahrer, Kommissionierer und<br />

Verpacker steht zum Beispiel das Kommissionier-Handling,<br />

die Bedienung von<br />

Datenfunkterminals, sowie die gesamte<br />

Abwicklung von Transportaufträgen.<br />

Seminargestaltung<br />

Für die Teilnahme bietet das IAW zwei<br />

Möglichkeiten zur Auswahl: Einerseits<br />

können einzelne Mitarbeiter an feststehenden<br />

Terminen teilnehmen,<br />

andererseits können sich Unternehmen<br />

vom IAW auch thematisch abgestimmte<br />

Seminare und Trainingseinheiten für<br />

ihre jeweilige Situation und Aufgabenstellung<br />

zusammenstellen lassen.<br />

Ehrhardt + Partner GmbH & Co.<br />

D-56154 Boppard-Buchholz<br />

� (+49) 06742/8727-0<br />

� www.ehrhardt-partner.com<br />

Aktuelles<br />

19

Märkte & Macher<br />

Laut einer Studie von Gartner Dataquest<br />

schrumpft der westeuropäische Server-Markt<br />

weiter. Die Umsätze im 3. Quartal 2001 sind<br />

um 21 Prozent gesunken, in Deutschland<br />

betrug das Minus 15 Prozent im Vergleich<br />

zum Vorjahr. Die IBM hat ihre ganz eigene<br />

Strategie, um dieser Entwicklung zu trotzen:<br />

Jedem Tierchen sein Pläsierchen, oder<br />

besser – jedem Kunden einen speziell auf<br />

ihn abgestimmten eServer. Nach J.D. Edwards<br />

hat nun auch Intentia ihre „eigene“ iSeries...<br />

IBM und Intentia haben jetzt die weltweite<br />

Verfügbarkeit eines neuen integrierten<br />

eServer iSeries-Angebotes angekündigt.<br />

Die Lösung für mittelständische<br />

Unternehmen soll helfen, die<br />

Kosten und Komplexität des kollaborativen<br />

e-Business zu senken. Sie enthält<br />

einen speziell konfigurierten i270<br />

Server, IBM WebSphere Internet Infrastruktur<br />

Software und Intentia Movex<br />

eBusiness 4.1. Lösungen. Der IBM<br />

eServer iSeries für Intentia ist ab sofort<br />

verfügbar und wird über Intentia und<br />

die bekannten IBM Vertriebskanäle<br />

vermarktet.<br />

� (+49) 01803/313233<br />

� www.ibm.com/de<br />

Soll & Haben<br />

Das weltweit tätige Softwareunternehmen<br />

BRAIN International setzt den im<br />

ersten Halbjahr bereits gezeigten<br />

Aufwärtstrend fort. Auch nach Abschluss<br />

des dritten Quartals des laufenden<br />

Geschäftsjahres liegt der Konzern<br />

bei Umsatz und Ergebnis trotz eines<br />

schwierigen wirtschaftlichen Gesamtumfeldes<br />

über Plan. Bereinigt um die<br />

nicht mehr zum Kerngeschäft gehörenden<br />

Geschäftsbereiche lag der kumulierte<br />

Konzernumsatz mit 79,2 Mio.<br />

EUR um 2,1% über dem Vorjahr und<br />

übertraf somit erneut die Planung der<br />

Gesellschaft.<br />

� (+49) 07667/8309-0<br />

� www.brainag.com<br />

Die VEDA Datenverarbeitung GmbH<br />

blickt auf ein erfolgreiches Geschäftsjahr<br />

2000/2001 zurück. Im Kerngeschäft,<br />

also in den Bereichen Human<br />

Resources sowie Finance & Accounting,<br />

konnten die Umsätze am stärksten<br />

gesteigert werden: im Lizenzgeschäft<br />

um 29%, in der Beratung um<br />

70% und bei Schulungsleistungen<br />

sogar um 99%. Insgesamt stieg der<br />

Umsatz um 22% auf 27,4 Mio. DM an<br />

und blieb damit nur knapp unter Plan<br />

(27,7 Mio. DM).<br />

� (+49) 02404/5507-0<br />

� www.veda.de<br />

In einem allgemein schwierigen Marktumfeld<br />

hat der Collaboration-Anbieter<br />

Intentia sein bestes drittes Quartal aller<br />

Zeiten abgeschlossen. Die operativen<br />

Gewinne stiegen von -24,1 Millionen<br />

Mark auf 0,4 Millionen Mark.<br />

Insgesamt beliefen sich die operativen<br />

Gewinne in den ersten neun Monaten<br />

dieses Jahres auf -1,3 Millionen Mark.<br />

Im Vorjahreszeitraum hatten sie -60,6<br />

Millionen Mark betragen.<br />

� (+49) 02103/8906-0<br />

� www.intentia.com<br />

Aus den<br />

Auftragsbüchern<br />

Die Aachener Docutec AG, Spezialist<br />

für intelligente Erkennung und Verarbeitung<br />

von Dokumenten, hat einen<br />

Millionenauftrag von der Zentralen<br />

Abrechnungsstelle für Heilberufe azh<br />

GmbH in München erhalten. Der<br />

zunächst auf 6 Jahre abgeschlossene<br />

Vertrag umfasst die Docutec-Lösung<br />

Xtract und hat alleine in der ersten<br />

Projektstufe ein Volumen von deutlich<br />

über 3 Millionen Mark.<br />

� (+49) 0241/92035-0<br />

� www.docutec.de<br />

20 www.midrangemagazin.de Januar 2002<br />

Toshiba wird die Supplier-Relationship-Management-Lösung<br />

von i2 in der<br />

japanischen Halbleiterherstellung einsetzen.<br />

Erst vor kurzem war dieser Toshiba-Geschäftszweig<br />

mit dem ‚Ken<br />

Sharma Award of Excellence‘ für die<br />

Tiefe und Breite seiner Implementierung<br />

der i2 Supply Chain Management-Lösung<br />

ausgezeichnet worden.<br />

Promiere, ein Unternehmen der Avnet<br />

Company, hat sich für die Contentund<br />

Procurement-Lösungen von i2<br />

entschieden.<br />

� (+49) 089/462377-0<br />

� www.i2.com<br />

Der mittelständische Strickmodenhersteller<br />

Carlo Colucci setzt künftig auf<br />

das Produktmanagement- (PDM) und<br />

Warenwirtschaftssystem von net W+P<br />

Solutions. Von der Einführung des<br />

PDMs net C4 WP-Model erhofft man<br />

sich eine zuverlässige Preisfindung im<br />

Vorfeld der Artikel- oder Modelleinführung<br />

und eine übersichtliche<br />

Stammdaten- und Materialwirtschaftspflege.<br />

net C4 WP-Fashion löst das bisherige<br />

Warenwirtschaftssystem ab und<br />

soll zu einer Optimierung der Lieferkette<br />

des Unternehmens beitragen.<br />

� (+49) 0711/770558-0<br />

� www.walter-partner.com<br />

Die DOLORGIET GmbH & Co. KG,<br />

St. Augustin, hat sich für den Einsatz<br />

des chargenorientierten Informationssystems<br />

CHARISMA der GUS Group<br />

entschieden. Es soll innerhalb der Firmengruppe<br />

sowohl bei DOLORGIET<br />

(apothekenpflichtige Arzneimittel) als<br />

auch bei der in der Gesundheitspflege<br />

engagierten Firma DIEDENHOFEN<br />

für mehr Transparenz der Geschäftsprozesse<br />

sorgen. Mit der Standard-Lösung<br />

werden Individualprogramme im<br />

Unternehmen abgelöst.<br />

� (+49) 0221/37659-0<br />

� www.gus-group.com

Das italienische Unternehmen Piaggio,<br />

ein führender Hersteller motorisierter<br />

Zweiräder wie z.B. der Vespa, wird<br />

Hummingbirds Enterprise Information<br />

Portal und DOCSFusion einsetzen, um<br />

ein dynamisches B2E-Portal mit Namen<br />

PiaggioNet aufzubauen. Des weiteren<br />

wird Piaggio den PC-X-Server<br />

Exceed von Hummingbird für die Software-Entwicklung<br />

in seiner IT-Abteilung<br />

nutzen.<br />

� (+49) 089/747308-0<br />

� www.hummingbird.com<br />

Die Team Brendel AG vermeldet einen<br />

weiteren Neuanwender ihrer Lösung<br />

WinCard CRM. Künftig setzt die Omnical<br />

Borsig Energy, Dietzhölztal, im<br />

Vertrieb auf das Doppel von zehn Win-<br />

Card CRM- und den entsprechenden<br />

WinCard Harmony-Lizenzen. Der Hersteller<br />

von Dampf- und Heißwasserkesseln<br />

für Industrie, Heizwerke und<br />

Schiffsbau plant die Übernahme in den<br />

Echtbetrieb im Februar 2002. In den<br />

Monaten bis dahin sollen die Installierung,<br />

das Customizing der Software<br />

und die Schulungen der Anwender erfolgt<br />

sein.<br />

� (+49) 07621/1669-0<br />

� www.team-brendel.com<br />

Mit der MORE & MORE AG hat Intentia<br />

ihren ersten Movex NextGen-<br />

Kunden in Deutschland gewonnen.<br />

Das 230 Mitarbeiter zählende Textilunternehmen,<br />

das in diesem Jahr mehr<br />

als 150 Millionen Mark umsetzt, will<br />

mit der Java-basierten Lösung die internen<br />

Geschäftsprozesse optimieren.<br />

Movex soll von 100 Mitarbeitern in<br />

den administrativen Geschäftsbereichen<br />

Logistik, Vertrieb, Buchhaltung<br />

und Controlling eingesetzt werden, der<br />

Lifestart ist für Mitte 2002 geplant.<br />

Außerdem erhält das Textilunternehmen<br />

das Tool Devex, mit dem Releasewechsel<br />

vereinfacht werden.<br />

� (+49) 02103/8906-0<br />

� www.intentia.de<br />

Test &<br />

Testimonials<br />

Midrange <strong>MAGAZIN</strong> Januar 2002<br />

Magic Software Enterprises Ltd.,<br />

Anbieter von Tools und Lösungen<br />

für das e-Business, hat für sein Entwicklungswerkzeug<br />

Magic eDeveloper<br />

und die e-Business-Lösung Magic<br />

eMerchant die IBM ServerProven-<br />

Zertifikation erhalten. Das Zertifikat<br />

wird von IBM vergeben, um Kunden<br />

bei der Suche nach Komplettlösungen<br />

für das e-Business zu unterstützen. In<br />

das „ServerProven“-Programm werden<br />

nur Mitglieder der IBM-PartnerWorld<br />

aufgenommen, die strenge Tests und<br />

Bewertungsprozesse durchlaufen müssen.<br />

Bei allen zertifizierten Produkten<br />

ist sichergestellt, dass sie sich schnell<br />

installieren lassen und verlässlich auf<br />

IBM eServern laufen.<br />

� (+49) 089/96273-0<br />

� www.magicsoftware.com<br />

Einen Langstreckenerfolg können der<br />

Sportartikelhersteller FILA und das<br />

Softwarehaus VEDA in diesem Jahr<br />

feiern: 10 Jahre schon steuert FILA seine<br />

Finanzen mit den Finance & Accounting-Applikationen<br />

des Alsdorfer<br />

Softwarehauses. Langfristig einsetzbar,<br />

jederzeit anpassbar, das waren die Anforderungen,<br />

die FILA seinerzeit an<br />

seine „neue“ Lösung stellte. Manche<br />

Wünsche gehen in Erfüllung...<br />

� (+49) 02404/5507-0<br />

� www.veda.de<br />

Kooperationen<br />

Die otris software AG und S4P solutions<br />

for partners ag haben jetzt eine<br />

Kooperation vereinbart. S4P kann sich<br />

durch den Software-Hersteller otris in<br />

den Bereichen Unternehmensportale,<br />

Content-Management, e-Commerce<br />

und ASP positionieren – otris nutzt im<br />

Gegenzug den Vertriebskanals des Distributors.<br />

� (+49) 0231/1061563<br />

� www.otris.de<br />

Anzeige<br />

Märkte & Macher<br />

21

Märkte & Macher<br />

Software &<br />

Systeme<br />

Der Connectivity- und Software-Anbieter<br />

HOB hat jetzt die funktionserweiterte<br />

Verschlüsselungssoftware HOB-<br />

Link Secure in Version 2.1. vorgestellt.<br />

Sie wurde um den leistungsfähigen Algorithmus<br />

Advanced Encryption Standard<br />

ergänzt, der mit einer maximalen<br />

Schlüssellänge von 256-Bit einen hohen<br />

und sicheren Chiffrierstandard bietet.<br />

Darüber hinaus ist HOBLink Secure<br />

jetzt mit zwei Load Balancing-fähigen<br />

SSL-Proxy Servern ausgestattet.<br />

� (+49) 09103/715295<br />

� www.hob.de<br />

MAPICS hat die aktuelle Version 7.0<br />

seiner ERP-Suite für die IBM iSeries-<br />

Plattform vorgestellt. Die Software<br />

wurde vollständig auf Java portiert, so<br />

dass die Geschäftslogik wie in einer<br />

Host-basierenden Architektur von der<br />

Darstellungsebene getrennt ist. Die<br />

Möglichkeit, den Datenzugriff bis auf<br />

die Ebene der einzelnen Datenfelder zu<br />

steuern, erlaubt die größtmögliche Personalisierung<br />

der Informationsbereitstellung<br />

und ihre Anpassung an die unterschiedlichen<br />

Ressourcen der verschiedenen<br />

Endgeräte wie Laptop oder<br />

PDA. Dank des integrierten XML-Frameworks<br />

lässt sich darüber hinaus der<br />

Datenaustausch zwischen unterschiedlichen<br />

Systemen unternehmensübergreifend<br />

automatisieren.<br />

� (+33) 0153574747<br />

� www.mapics.de<br />

Die GUS Group hat jetzt für ihr chargenorientiertes<br />

ERP-System CHARIS-<br />

MA Browseroberflächen als Standard<br />

angekündigt. Gleichzeitig werden in<br />

der Version 8.0 neue Funktionen für<br />

die unternehmensübergreifende Kommunikation<br />

mit Kunden und Lieferanten<br />

entlang einer Supply Chain eingeführt.<br />

CHARISMA, das für die Branchen<br />

Pharma, Chemie, Nahrungs- und<br />

Genußmittel, Kosmetik, Farben/Lacke,<br />

Elektro/Elektronik sowie Logistik optimiert<br />

ist, basiert auf der IBM iSeries.<br />

� (+49) 0221/37659-0<br />

� www.gus-group.com<br />

Ab sofort kann die e-Mail-Komponente<br />

von eComPlus/400 in den Alternativen<br />

eMail via Router und eMail via<br />

Server auch vom 5250 Bildschirm genutzt<br />

werden. Benötigt wird nur die<br />

entsprechende Software, eine zusätzliche<br />

Hardware ist in diesem Fall nicht<br />

erforderlich. Die Neuentwicklung<br />

eComPlus/400 eMail via Router und<br />

Server lässt sich einfach in bestehende<br />

Netzwerkumgebungen integrieren und<br />

ist für iSeries-Anwender konzipiert, die<br />

den e-Mail-Versand und -Empfang via<br />

PC realisiert haben, den Versand/Empfang<br />

von AS/400-Spoolausgaben und<br />

aus AS/400-Anwendungsprogrammen<br />

jedoch noch nicht.<br />

� (+49) 030/89690321<br />

� www.graebert-gse.de<br />

Die P&I Personal & Informatik AG<br />

will mit ihrem Mitarbeiterportal<br />

«LOGA ERM» in neue Dimensionen<br />

der Personalarbeit vorstoßen. Das<br />

erstmals auf der Systems gezeigte Portal<br />

ist als Dienstleistungsplattform für<br />

die Mitarbeiter konzipiert: Dabei werden<br />

rollen- und personenbezogene Services<br />

in den Bereichen Personalmanagement,<br />

Personalentwicklung und<br />

Payroll über Browseroberflächen zur<br />

Verfügung gestellt. Ziel ist die nachhaltige<br />

Förderung der Motivation und<br />

Qualifikation der Mitarbeiter und ihre<br />

Bindung an das Unternehmen.<br />

� (+49) 0611/7147-0<br />

� www.pi-ag.com<br />

22 www.midrangemagazin.de Januar 2002<br />

Die Gentner EDV-Beratung hat ihre<br />

nach modernsten Gesichtspunkten entwickelte<br />

Zeiterfassungs- und Zutrittsverwaltungs-Software<br />

TIMEBASE in<br />

den Markt eingeführt. TIMEBASE Zeit<br />