IT-Nachwuchsforschung in Österreich

Das OCG Journal ist die Mitgliederzeitschrift der Österreichischen Computer Gesellschaft (OCG). Das erste OCG Journal des Jahres widmet sich erneut der IT-Nachwuchsforschung in Österreich. Ausgewählte Jungforscher*innen präsentieren ihre spannende Arbeit im Bereich der Informatik.

Das OCG Journal ist die Mitgliederzeitschrift der Österreichischen Computer Gesellschaft (OCG). Das erste OCG Journal des Jahres widmet sich erneut der IT-Nachwuchsforschung in Österreich. Ausgewählte Jungforscher*innen präsentieren ihre spannende Arbeit im Bereich der Informatik.

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Abwehrmaßnahmen bei Cyberangriffen<br />

von Andrea Siposova<br />

Datenexfiltration mit Hilfe<br />

von Modellen des<br />

masch<strong>in</strong>ellen Lernens<br />

Sensible Daten, <strong>in</strong>sbesondere <strong>in</strong> Bereichen<br />

wie dem Gesundheits-, dem Versicherungs-<br />

und dem Bankwesen, wo die<br />

Datensätze häufig personenbezogene<br />

Informationen enthalten, gehören zu<br />

den wertvollsten Datenarten. Insbesondere<br />

beim masch<strong>in</strong>ellen Lernen werden<br />

Daten zu e<strong>in</strong>em entscheidenden Faktor,<br />

da die Qualität und Robustheit der<br />

Modelle direkt von der Qualität der Tra<strong>in</strong><strong>in</strong>gsdaten<br />

abhängen. Die mit der Datenerhebung<br />

oder -weiterverarbeitung<br />

verbundenen Kosten erhöhen den Wert<br />

der Daten zusätzlich.<br />

Wertvolle Daten ziehen natürlich auch<br />

die Aufmerksamkeit von Angreifer*<strong>in</strong>nen<br />

auf sich und <strong>in</strong> den letzten Jahren ist die<br />

Zahl der Cyberangriffe, wie z. B. Datenlecks<br />

durch Phish<strong>in</strong>g und Ransomware,<br />

erheblich gestiegen. Dieser Trend hat<br />

Schwachstellen <strong>in</strong> Systemen aufgedeckt,<br />

die bisher als sehr sicher gegen solche<br />

Bedrohungen galten. Im Mai 2021 wurde<br />

beispielsweise die irische Gesundheitsbehörde<br />

Health Service Executive (HSE) Opfer<br />

e<strong>in</strong>es schweren Ransomware-Angriffs,<br />

der zu e<strong>in</strong>em landesweiten Ausfall aller<br />

<strong>IT</strong>-Systeme führte. Dieser Angriff war der<br />

größte bekannte Angriff auf e<strong>in</strong> Computersystem<br />

e<strong>in</strong>es Gesundheitssystems. In<br />

e<strong>in</strong>em Ransomware-Angriff verschafften<br />

sich Angreifer*<strong>in</strong>nen Zugang zu sensiblen<br />

Daten und drohten damit, über 700<br />

Gigabyte an Daten zu verkaufen oder<br />

zu veröffentlichen, wovon über 100,000<br />

Personen betroffen waren. Sensible Daten<br />

von 520 Patient*<strong>in</strong>nen sowie weitere<br />

Unternehmensdokumente, wurden tatsächlich<br />

<strong>in</strong>s Netz gestellt.<br />

Angreifer*<strong>in</strong>nen werden <strong>in</strong> der Regel<br />

durch die Aussicht auf f<strong>in</strong>anzielle oder<br />

strategische Vorteile motiviert, sich unbefugten<br />

Zugang zu verschaffen. Laut dem<br />

Verizon 2023 Data Breach Investigation<br />

Report waren 94,6 % der Datenschutzverletzungen<br />

f<strong>in</strong>anziell motiviert. Im oben<br />

genannten Fall soll die Angreifergruppe<br />

Berichten zufolge e<strong>in</strong> Lösegeld <strong>in</strong> Höhe<br />

von 16,5 Millionen Euro gefordert haben.<br />

ANGRIFFSVEKTOREN UND<br />

SCHWACHSTELLEN<br />

Wenn es um masch<strong>in</strong>elles Lernen geht,<br />

ist es wichtig zu erkennen, dass es neben<br />

dem E<strong>in</strong>satz von Malware oder Ransomware<br />

auch andere Arten von Cyberangriffen<br />

geben kann. So können beispielsweise<br />

auch sche<strong>in</strong>bar harmlose Praktiken<br />

wie kollaboratives Lernen oder Outsourc<strong>in</strong>g<br />

an Data Science Expert*<strong>in</strong>nen als<br />

mögliche Angriffsvektoren für Cyberangriffe<br />

dienen. Schwachstellen können<br />

entstehen, wenn e<strong>in</strong> Dateneigentümer<br />

die Modellerstellung auslagert, möglicherweise<br />

unter Verwendung von Programmbibliotheken<br />

von Drittanbietern,<br />

oder die Nutzung von Daten durch Dritte<br />

erlaubt wird, wie z. B. bei Forschungsprojekten<br />

oder Federated Learn<strong>in</strong>g Szenarien,<br />

bei denen der „Code zu den Daten“<br />

kommt, ohne dass die Daten explizit freigegeben<br />

werden.<br />

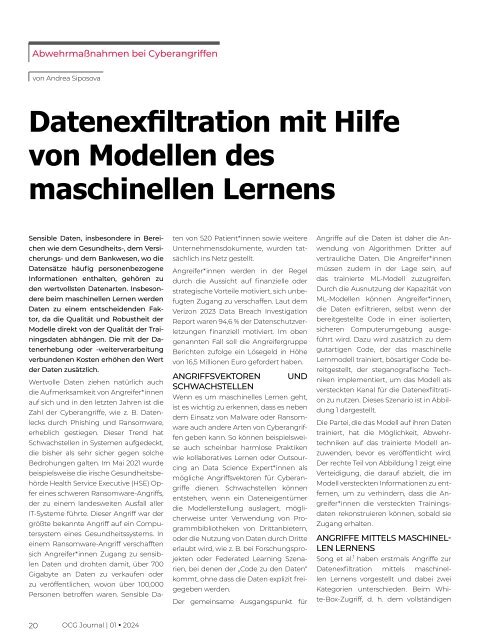

Der geme<strong>in</strong>same Ausgangspunkt für<br />

Angriffe auf die Daten ist daher die Anwendung<br />

von Algorithmen Dritter auf<br />

vertrauliche Daten. Die Angreifer*<strong>in</strong>nen<br />

müssen zudem <strong>in</strong> der Lage se<strong>in</strong>, auf<br />

das tra<strong>in</strong>ierte ML-Modell zuzugreifen.<br />

Durch die Ausnutzung der Kapazität von<br />

ML-Modellen können Angreifer*<strong>in</strong>nen,<br />

die Daten exfiltrieren, selbst wenn der<br />

bereitgestellte Code <strong>in</strong> e<strong>in</strong>er isolierten,<br />

sicheren Computerumgebung ausgeführt<br />

wird. Dazu wird zusätzlich zu dem<br />

gutartigen Code, der das masch<strong>in</strong>elle<br />

Lernmodell tra<strong>in</strong>iert, bösartiger Code bereitgestellt,<br />

der steganografische Techniken<br />

implementiert, um das Modell als<br />

versteckten Kanal für die Datenexfiltration<br />

zu nutzen. Dieses Szenario ist <strong>in</strong> Abbildung<br />

1 dargestellt.<br />

Die Partei, die das Modell auf ihren Daten<br />

tra<strong>in</strong>iert, hat die Möglichkeit, Abwehrtechniken<br />

auf das tra<strong>in</strong>ierte Modell anzuwenden,<br />

bevor es veröffentlicht wird.<br />

Der rechte Teil von Abbildung 1 zeigt e<strong>in</strong>e<br />

Verteidigung, die darauf abzielt, die im<br />

Modell versteckten Informationen zu entfernen,<br />

um zu verh<strong>in</strong>dern, dass die Angreifer*<strong>in</strong>nen<br />

die versteckten Tra<strong>in</strong><strong>in</strong>gsdaten<br />

rekonstruieren können, sobald sie<br />

Zugang erhalten.<br />

ANGRIFFE M<strong>IT</strong>TELS MASCHINEL-<br />

LEN LERNENS<br />

Song et al. 1 haben erstmals Angriffe zur<br />

Datenexfiltration mittels masch<strong>in</strong>ellen<br />

Lernens vorgestellt und dabei zwei<br />

Kategorien unterschieden. Beim White-Box-Zugriff,<br />

d. h. dem vollständigen<br />

20 OCG Journal | 01 • 2024