IT-Nachwuchsforschung in Österreich

Das OCG Journal ist die Mitgliederzeitschrift der Österreichischen Computer Gesellschaft (OCG). Das erste OCG Journal des Jahres widmet sich erneut der IT-Nachwuchsforschung in Österreich. Ausgewählte Jungforscher*innen präsentieren ihre spannende Arbeit im Bereich der Informatik.

Das OCG Journal ist die Mitgliederzeitschrift der Österreichischen Computer Gesellschaft (OCG). Das erste OCG Journal des Jahres widmet sich erneut der IT-Nachwuchsforschung in Österreich. Ausgewählte Jungforscher*innen präsentieren ihre spannende Arbeit im Bereich der Informatik.

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Ausgewählte Forschung<br />

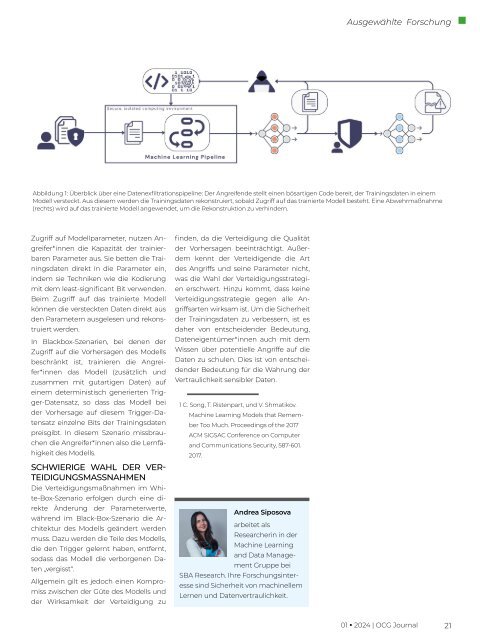

Abbildung 1: Überblick über e<strong>in</strong>e Datenexfiltrationspipel<strong>in</strong>e: Der Angreifende stellt e<strong>in</strong>en bösartigen Code bereit, der Tra<strong>in</strong><strong>in</strong>gsdaten <strong>in</strong> e<strong>in</strong>em<br />

Modell versteckt. Aus diesem werden die Tra<strong>in</strong><strong>in</strong>gsdaten rekonstruiert, sobald Zugriff auf das tra<strong>in</strong>ierte Modell besteht. E<strong>in</strong>e Abwehrmaßnahme<br />

(rechts) wird auf das tra<strong>in</strong>ierte Modell angewendet, um die Rekonstruktion zu verh<strong>in</strong>dern.<br />

Zugriff auf Modellparameter, nutzen Angreifer*<strong>in</strong>nen<br />

die Kapazität der tra<strong>in</strong>ierbaren<br />

Parameter aus. Sie betten die Tra<strong>in</strong><strong>in</strong>gsdaten<br />

direkt <strong>in</strong> die Parameter e<strong>in</strong>,<br />

<strong>in</strong>dem sie Techniken wie die Kodierung<br />

mit dem least-significant Bit verwenden.<br />

Beim Zugriff auf das tra<strong>in</strong>ierte Modell<br />

können die versteckten Daten direkt aus<br />

den Parametern ausgelesen und rekonstruiert<br />

werden.<br />

In Blackbox-Szenarien, bei denen der<br />

Zugriff auf die Vorhersagen des Modells<br />

beschränkt ist, tra<strong>in</strong>ieren die Angreifer*<strong>in</strong>nen<br />

das Modell (zusätzlich und<br />

zusammen mit gutartigen Daten) auf<br />

e<strong>in</strong>em determ<strong>in</strong>istisch generierten Trigger-Datensatz,<br />

so dass das Modell bei<br />

der Vorhersage auf diesem Trigger-Datensatz<br />

e<strong>in</strong>zelne Bits der Tra<strong>in</strong><strong>in</strong>gsdaten<br />

preisgibt. In diesem Szenario missbrauchen<br />

die Angreifer*<strong>in</strong>nen also die Lernfähigkeit<br />

des Modells.<br />

SCHWIERIGE WAHL DER VER-<br />

TEIDIGUNGSMASSNAHMEN<br />

Die Verteidigungsmaßnahmen im White-Box-Szenario<br />

erfolgen durch e<strong>in</strong>e direkte<br />

Änderung der Parameterwerte,<br />

während im Black-Box-Szenario die Architektur<br />

des Modells geändert werden<br />

muss. Dazu werden die Teile des Modells,<br />

die den Trigger gelernt haben, entfernt,<br />

sodass das Modell die verborgenen Daten<br />

„vergisst“.<br />

Allgeme<strong>in</strong> gilt es jedoch e<strong>in</strong>en Kompromiss<br />

zwischen der Güte des Modells und<br />

der Wirksamkeit der Verteidigung zu<br />

f<strong>in</strong>den, da die Verteidigung die Qualität<br />

der Vorhersagen bee<strong>in</strong>trächtigt. Außerdem<br />

kennt der Verteidigende die Art<br />

des Angriffs und se<strong>in</strong>e Parameter nicht,<br />

was die Wahl der Verteidigungsstrategien<br />

erschwert. H<strong>in</strong>zu kommt, dass ke<strong>in</strong>e<br />

Verteidigungsstrategie gegen alle Angriffsarten<br />

wirksam ist. Um die Sicherheit<br />

der Tra<strong>in</strong><strong>in</strong>gsdaten zu verbessern, ist es<br />

daher von entscheidender Bedeutung,<br />

Dateneigentümer*<strong>in</strong>nen auch mit dem<br />

Wissen über potentielle Angriffe auf die<br />

Daten zu schulen. Dies ist von entscheidender<br />

Bedeutung für die Wahrung der<br />

Vertraulichkeit sensibler Daten.<br />

1 C. Song, T. Ristenpart, und V. Shmatikov.<br />

Mach<strong>in</strong>e Learn<strong>in</strong>g Models that Remember<br />

Too Much. Proceed<strong>in</strong>gs of the 2017<br />

ACM SIGSAC Conference on Computer<br />

and Communications Security, 587-601.<br />

2017.<br />

Andrea Siposova<br />

arbeitet als<br />

Researcher<strong>in</strong> <strong>in</strong> der<br />

Mach<strong>in</strong>e Learn<strong>in</strong>g<br />

and Data Management<br />

Gruppe bei<br />

SBA Research. Ihre Forschungs<strong>in</strong>teresse<br />

s<strong>in</strong>d Sicherheit von mach<strong>in</strong>ellem<br />

Lernen und Datenvertraulichkeit.<br />

01 • 2024 | OCG Journal<br />

21