vgbe energy journal 5 (2022) - International Journal for Generation and Storage of Electricity and Heat

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat. Issue 5 (2022). Technical Journal of the vgbe energy e.V. - Energy is us! NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy +++++++++++++++++++++++++++++++++++++++++++++++++++++++ Christopher Weßelmann: Editorial Nuclear power in numbers 2021/2022 Kernenergie in Zahlen 2021/2022 Peter Schluppkothen and Mats-Milan L. Müller: How the digital project twin changes plant engineering in power industry Der Digital Project Twin revolutioniert den Anlagenbau in der Energiewirtschaft Stefan Loubichi: Cyberwar in the energy industry: The current status Cyberwar in der Energiewirtschaft: der aktuelle Stand Antonio Ballesteros Avila and Miguel Peinador Veira: Operating experience from ageing events occurred at nuclear power plants Betriebserfahrungen mit Ereignissen in Bezug auf die Betriebszeit von Kernkraftwerken Minhee Kim, Junkyu Song and Kyungho Nam: Assessment of loss of shutdown cooling system accident during mid-loop operation in LSTF experiment using SPACE Code Bewertung des Ausfalls des Nachkühlsystems während des Mitte-Loop-Betriebs im LSTF-Experiment unter Verwendung des SPACE-Codes Jürgen Knorr and Albert Kerber: TRIPLE C waste container for increased long-term safety of HHGW disposal in salt, clay and crystalline TRIPLE C Abfallbehälter zur Erhöhung der Langzeitsicherheit der Einlagerung radioaktiver Abfälle in Salz, Ton und Kristallin Editorial: Nuclear power plants worldwide: Compact statistic 2021 Kernkraftwerke weltweit: Schnellstatistik 2021 vgbe energy: Operating experience with nuclear power plants 2021 Betriebserfahrungen mit Kernkraftwerken 2021 Paul Baruya: Power and coal prospects in developing Africa Trends der Stromerzeugung und des Kohleeinsatzes in den Entwicklungsländern Afrikas

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat.

Issue 5 (2022).

Technical Journal of the vgbe energy e.V. - Energy is us!

NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy

+++++++++++++++++++++++++++++++++++++++++++++++++++++++

Christopher Weßelmann: Editorial

Nuclear power in numbers 2021/2022

Kernenergie in Zahlen 2021/2022

Peter Schluppkothen and Mats-Milan L. Müller:

How the digital project twin changes plant engineering in power industry

Der Digital Project Twin revolutioniert den Anlagenbau in der Energiewirtschaft

Stefan Loubichi:

Cyberwar in the energy industry: The current status

Cyberwar in der Energiewirtschaft: der aktuelle Stand

Antonio Ballesteros Avila and Miguel Peinador Veira:

Operating experience from ageing events occurred at nuclear power plants

Betriebserfahrungen mit Ereignissen in Bezug auf die Betriebszeit von Kernkraftwerken

Minhee Kim, Junkyu Song and Kyungho Nam:

Assessment of loss of shutdown cooling system accident during mid-loop operation in LSTF experiment using SPACE Code

Bewertung des Ausfalls des Nachkühlsystems während des Mitte-Loop-Betriebs im LSTF-Experiment unter Verwendung des SPACE-Codes

Jürgen Knorr and Albert Kerber:

TRIPLE C waste container for increased long-term safety of HHGW disposal in salt, clay and crystalline

TRIPLE C Abfallbehälter zur Erhöhung der Langzeitsicherheit der Einlagerung radioaktiver Abfälle in Salz, Ton und Kristallin

Editorial:

Nuclear power plants worldwide: Compact statistic 2021

Kernkraftwerke weltweit: Schnellstatistik 2021

vgbe energy:

Operating experience with nuclear power plants 2021

Betriebserfahrungen mit Kernkraftwerken 2021

Paul Baruya:

Power and coal prospects in developing Africa

Trends der Stromerzeugung und des Kohleeinsatzes in den Entwicklungsländern Afrikas

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Cyberwar in der Energiewirtschaft: Der aktuelle St<strong>and</strong><br />

Gedanken darüber machen, wie man die<br />

neueste Version eines Mobilfunkgerätes<br />

schützt, aber die Cybersecurity der Automatisierungstechnik<br />

sträflich vernachlässigt.<br />

Auf der <strong>2022</strong>er PWN2OWN, einem vom 19.-<br />

21.4.<strong>2022</strong> auf der Sicherheitskonferenz<br />

CanSecWest stattfindenden Wettbewerb,<br />

wurde aufgezeigt, wie einfach es ist, innerhalb<br />

von kürzester Zeit OPC UA zu knacken.<br />

Open Plat<strong>for</strong>m Communications United Architecture<br />

(OPC UA) ist mittlerweile der<br />

klassische St<strong>and</strong>ard für den Datenaustausch<br />

als platt<strong>for</strong>munabhängige service-orientierte<br />

Architektur.<br />

Es gelang den Sicherheitsexperten gleich<br />

mehrfach, die Authentifizierung zu umgehen,<br />

so dass es möglich wäre, lesend und<br />

schreibend zu agieren. Für den nächsten hybriden<br />

Krieg könnte dieser Sachverhalt<br />

kriegsentscheidend sein. Aber wie sieht es<br />

heute aus.<br />

Wir wissen, dass viele Systeme mit Malware<br />

kompromittiert sind. Die Kompromittierung<br />

mit Malware reicht sicherlich aus,<br />

um einzelne Entitäten der Energiewirtschaft<br />

kurz- oder langfristig auszuschalten,<br />

aber diese Kompromittierung alleine<br />

reicht derzeit(!) noch nicht aus, um das ganze<br />

System zum Einsturz zu bringen. Und<br />

dies sei an einem einfachen Beispiel <strong>of</strong>fenbart:<br />

Habe ich auf x Stromerzeugungsentitäten<br />

eine S<strong>of</strong>tware y installiert, die es mir ermöglicht,<br />

eine Anlage herunterzufahren, so<br />

führt dies nur dann zu einem Zusammenbruch<br />

des Gesamtsystems, wenn annähernd<br />

zeitgleich die S<strong>of</strong>tware ausgeführt wird.<br />

Hierzu bedarf es einer zeitintensiven (zum<br />

Teil jahrelangen) Vorplanung, wie dies bei<br />

Stuxnet der Fall war, oder man muss sicherstellen,<br />

dass man permanenten (Online-Zugriff)<br />

auf die Ausführung der S<strong>of</strong>tware y<br />

hat. Die Planung eines Cyberangriffes auf<br />

Jahre im Voraus können nur wenige Staaten<br />

realisieren (Staaten wie Nordkorea oder<br />

Iran wären hierzu gar nicht erst in der Lage,<br />

wahrscheinlich ist auch Russl<strong>and</strong> hier nur in<br />

beschränktem Umfang dazu in der Lage)<br />

und der Fall des permanenten Online-Zugangs<br />

für alle Entitäten der Stromwirtschaft<br />

wäre ohnehin ein Kardinalfehler, den man<br />

sich derzeit kaum vorstellen kann. Somit<br />

mag vielleicht der Angriff auf das eine oder<br />

<strong>and</strong>ere Kraftwerk durch einen staatlichen<br />

Akteur erfolgreich sein, aber ein Blackout<br />

für das ganze L<strong>and</strong> ist durch eine solche Attacke<br />

eher auszuschließen.<br />

Sehr viel problematischer ist jedoch der Umst<strong>and</strong>,<br />

dass sich staatliche Gruppen Zugang<br />

zu In<strong>for</strong>mationen verschafft haben, welche<br />

Entitäten der Netze oder der Erzeuger man<br />

„ausschalten“ muss, um einen gezielten<br />

Blackout zu erreichen. Warum ein Kraftwerk<br />

angreifen, wenn das relevante Umspannwerk<br />

nur durch einen Gartenzaun „geschützt“<br />

ist?<br />

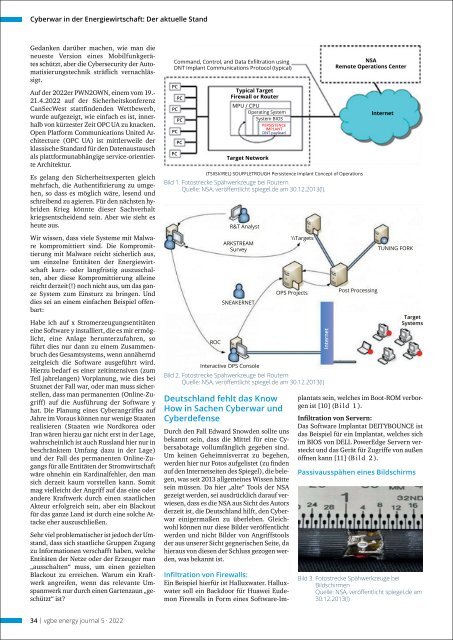

Comm<strong>and</strong>, Control, <strong>and</strong> Data Exfiltration using<br />

DNT Implant Communications Protocol (typical)<br />

PC<br />

PC<br />

PC<br />

PC<br />

PC<br />

PC<br />

PC<br />

Typical Target<br />

Firewall or Router<br />

MPU / CPU<br />

Operating System<br />

System BIOS<br />

PERSISTENCE<br />

IMPLANT<br />

DNT paylead<br />

Target Network<br />

(TSIISI//REL) SOUFFLETROUGH Persistence Implant Concept <strong>of</strong> Operations<br />

Bild 1. Fotostrecke Spähwerkzeuge bei Routern<br />

Quelle: NSA, veröffentlicht spiegel.de am 30.12.2013(!).<br />

ROC<br />

R&T Analyst<br />

ARKSTREAM<br />

Survey<br />

SNEAKERNET<br />

Deutschl<strong>and</strong> fehlt das Know<br />

How in Sachen Cyberwar und<br />

Cyberdefense<br />

Durch den Fall Edward Snowden sollte uns<br />

bekannt sein, dass die Mittel für eine Cybersabotage<br />

vollumfänglich gegeben sind.<br />

Um keinen Geheimnisverrat zu begehen,<br />

werden hier nur Fotos aufgelistet (zu finden<br />

auf den Internetseiten des Spiegel), die belegen,<br />

was seit 2013 allgemeines Wissen hätte<br />

sein müssen. Da hier „alte“ Tools der NSA<br />

gezeigt werden, sei ausdrücklich darauf verwiesen,<br />

dass es die NSA aus Sicht des Autors<br />

derzeit ist, die Deutschl<strong>and</strong> hilft, den Cyberwar<br />

einigermaßen zu überleben. Gleichwohl<br />

können nur diese Bilder veröffentlicht<br />

werden und nicht Bilder von Angriffstools<br />

der aus unserer Sicht gegnerischen Seite, da<br />

hieraus von diesen der Schluss gezogen werden,<br />

was bekannt ist.<br />

\\Targets<br />

OPS Projects<br />

Interactive OPS Console<br />

Bild 2. Fotostrecke Spähwerkzeuge bei Routern<br />

(TS//SI//REL) SWAP Extended Concept <strong>of</strong> Operations<br />

Quelle: NSA, veröffentlicht spiegel.de am 30.12.2013(!)<br />

Internet<br />

NSA<br />

Remote Operations Center<br />

Post Processing<br />

lnternet<br />

TUNING FORK<br />

Target<br />

Systems<br />

Infiltration von Firewalls:<br />

Ein Beispiel hierfür ist Halluxwater. Halluxwater<br />

soll ein Backdoor für Huawei Eudemon<br />

Firewalls in Form eines S<strong>of</strong>tware-Implantats<br />

sein, welches im Boot-ROM verborgen<br />

ist [10] (B i l d 1 ).<br />

Infiltration von Servern:<br />

Das S<strong>of</strong>tware Implantat DEITYBOUNCE ist<br />

das Beispiel für ein Implantat, welches sich<br />

im BIOS von DELL PowerEdge Servern versteckt<br />

und das Gerät für Zugriffe von außen<br />

öffnen kann [11] (B i l d 2 ).<br />

Passivausspähen eines Bildschirms<br />

Bild 3. Fotostrecke Spähwerkzeuge bei<br />

Bildschirmen<br />

Quelle: NSA, veröffentlicht spiegel.de am<br />

30.12.2013(!)<br />

34 | <strong>vgbe</strong> <strong>energy</strong> <strong>journal</strong> 5 · <strong>2022</strong>