vgbe energy journal 5 (2022) - International Journal for Generation and Storage of Electricity and Heat

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat. Issue 5 (2022). Technical Journal of the vgbe energy e.V. - Energy is us! NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy +++++++++++++++++++++++++++++++++++++++++++++++++++++++ Christopher Weßelmann: Editorial Nuclear power in numbers 2021/2022 Kernenergie in Zahlen 2021/2022 Peter Schluppkothen and Mats-Milan L. Müller: How the digital project twin changes plant engineering in power industry Der Digital Project Twin revolutioniert den Anlagenbau in der Energiewirtschaft Stefan Loubichi: Cyberwar in the energy industry: The current status Cyberwar in der Energiewirtschaft: der aktuelle Stand Antonio Ballesteros Avila and Miguel Peinador Veira: Operating experience from ageing events occurred at nuclear power plants Betriebserfahrungen mit Ereignissen in Bezug auf die Betriebszeit von Kernkraftwerken Minhee Kim, Junkyu Song and Kyungho Nam: Assessment of loss of shutdown cooling system accident during mid-loop operation in LSTF experiment using SPACE Code Bewertung des Ausfalls des Nachkühlsystems während des Mitte-Loop-Betriebs im LSTF-Experiment unter Verwendung des SPACE-Codes Jürgen Knorr and Albert Kerber: TRIPLE C waste container for increased long-term safety of HHGW disposal in salt, clay and crystalline TRIPLE C Abfallbehälter zur Erhöhung der Langzeitsicherheit der Einlagerung radioaktiver Abfälle in Salz, Ton und Kristallin Editorial: Nuclear power plants worldwide: Compact statistic 2021 Kernkraftwerke weltweit: Schnellstatistik 2021 vgbe energy: Operating experience with nuclear power plants 2021 Betriebserfahrungen mit Kernkraftwerken 2021 Paul Baruya: Power and coal prospects in developing Africa Trends der Stromerzeugung und des Kohleeinsatzes in den Entwicklungsländern Afrikas

vgbe energy journal - International Journal for Generation and Storage of Electricity and Heat.

Issue 5 (2022).

Technical Journal of the vgbe energy e.V. - Energy is us!

NOTICE: Please feel free to read this free copy of the vgbe energy journal. This is our temporary contribution to support experience exchange in the energy industry during Corona times. The printed edition, subscription as well as further services are available on our website, www.vgbe.energy

+++++++++++++++++++++++++++++++++++++++++++++++++++++++

Christopher Weßelmann: Editorial

Nuclear power in numbers 2021/2022

Kernenergie in Zahlen 2021/2022

Peter Schluppkothen and Mats-Milan L. Müller:

How the digital project twin changes plant engineering in power industry

Der Digital Project Twin revolutioniert den Anlagenbau in der Energiewirtschaft

Stefan Loubichi:

Cyberwar in the energy industry: The current status

Cyberwar in der Energiewirtschaft: der aktuelle Stand

Antonio Ballesteros Avila and Miguel Peinador Veira:

Operating experience from ageing events occurred at nuclear power plants

Betriebserfahrungen mit Ereignissen in Bezug auf die Betriebszeit von Kernkraftwerken

Minhee Kim, Junkyu Song and Kyungho Nam:

Assessment of loss of shutdown cooling system accident during mid-loop operation in LSTF experiment using SPACE Code

Bewertung des Ausfalls des Nachkühlsystems während des Mitte-Loop-Betriebs im LSTF-Experiment unter Verwendung des SPACE-Codes

Jürgen Knorr and Albert Kerber:

TRIPLE C waste container for increased long-term safety of HHGW disposal in salt, clay and crystalline

TRIPLE C Abfallbehälter zur Erhöhung der Langzeitsicherheit der Einlagerung radioaktiver Abfälle in Salz, Ton und Kristallin

Editorial:

Nuclear power plants worldwide: Compact statistic 2021

Kernkraftwerke weltweit: Schnellstatistik 2021

vgbe energy:

Operating experience with nuclear power plants 2021

Betriebserfahrungen mit Kernkraftwerken 2021

Paul Baruya:

Power and coal prospects in developing Africa

Trends der Stromerzeugung und des Kohleeinsatzes in den Entwicklungsländern Afrikas

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Cyberwar in der Energiewirtschaft: Der aktuelle St<strong>and</strong><br />

Des Weiteren stellt Kaspersky Kunden, Partnern<br />

und Regulierern eine S<strong>of</strong>tware Bill<br />

<strong>of</strong> Materials (SBOM), d.h. eine Liste der<br />

S<strong>of</strong>twarekomponenten zur Verfügung. Die<br />

SBOM liefert Belege, welche die Teile beschreiben,<br />

aus denen die S<strong>of</strong>tware zusammengesetzt<br />

ist und <strong>of</strong>fenbart, wie diese Teile<br />

zusammenarbeiten. Darüber hinaus<br />

sind so genannte Source-Code Reviews<br />

in den Transparenzzentren von Kaspersky<br />

in einer besonders abgesicherten Remote<br />

Umgebung möglich. Zahlreiche europäische<br />

und nationale Behörden haben hiervon<br />

Gebrauch gemacht, das BSI jedoch<br />

nicht.<br />

Auch hat Kaspersky bereits vor Jahren die<br />

kritischen Services in Schweizer Rechenzentren<br />

ausgelagert und zahlreiche <strong>and</strong>ere<br />

europäische Cybersicherheitsbehörden<br />

(z.B. Schweiz, Frankreich, Großbritannien)<br />

sind deshalb nicht dem Weg des deutschen<br />

BSI gefolgt.<br />

Viele fragen sich, ob der wahre Grund für<br />

die Ablehnung der Kaspersky Antivirens<strong>of</strong>tware<br />

vielleicht in der Person des Eugene<br />

Kaspersky begründet, ist:<br />

Kaspersky hat 1987 seinen Abschluss in<br />

Moskau an einer KGB-Hochschule, der späteren<br />

FSB Akademie gemacht. 2013 hat er<br />

dann die Zusammenarbeit mit dem russischen<br />

Inl<strong>and</strong>sgeheimdienst FSB, aber auch<br />

mit vergleichbaren Behörden in den USA<br />

sowie der Europäischen Union bestätigt<br />

[15, 16]. Falls es zuträfe, so wäre es ehrlicher<br />

gewesen, dass man vorträgt, dass man<br />

als BSI einer Person Eugene Kaspersky nicht<br />

traut. Dieser Argumentation würden viele<br />

Menschen sicher größeren Glauben schenken<br />

als die Begründung des OVG und des<br />

BSI.<br />

Warum eine staatliche Asset-<br />

Datenbank geholfen hätte:<br />

Ein großes Problem besteht darin, dass die<br />

Hersteller kritischer Komponenten zwar die<br />

Risiken melden und veröffentlichen, es teilweise<br />

aber lange dauert, bis diese von den<br />

Betreibern kritischer Infrastrukturen zur<br />

Kenntnis genommen werden. Dann kann es<br />

wiederum eine längere Zeit dauern, bis diese<br />

dann gepatcht werden.<br />

Im Rahmen der Gestehung des IT-Sicherheitsgesetzes<br />

2.0 war anfangs ein wesentlicher<br />

Gesichtspunkt, dass die Betreiber kritischer<br />

Infrastrukturen alle ihre relevanten<br />

Assets an das BSI melden (sollten), so dass<br />

diese dann in einem Ernstfall den Betreibern<br />

helfen können. Es war gleichwohl abzusehen,<br />

dass diese Lösung nicht umgesetzt<br />

wird, da dies systemrelevante Schwachstellen<br />

gnadenlos <strong>of</strong>fengelegt hätten. Nun kann<br />

man sich natürlich fragen: Gibt es wirklich<br />

so viele CVE´s (Common Vulnerabilities <strong>and</strong><br />

Exposures, zu Deutsch: Bekannte Schwachstellen<br />

und Anfälligkeiten). Betrachten wir<br />

uns hierzu die Zahlen von Januar bis April<br />

<strong>2022</strong>:<br />

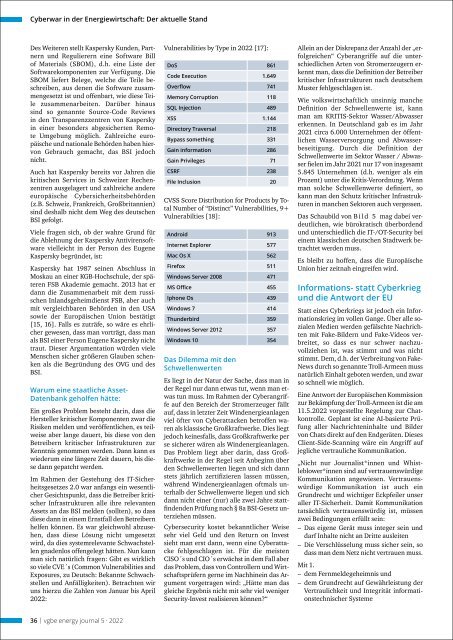

Vulnerabilities by Type in <strong>2022</strong> [17]:<br />

DoS 861<br />

Code Execution 1.649<br />

Overflow 741<br />

Memory Corruption 118<br />

SQL Injection 489<br />

XSS 1.144<br />

Directory Traversal 218<br />

Bypass something 331<br />

Gain in<strong>for</strong>mation 286<br />

Gain Privileges 71<br />

CSRF 238<br />

File Inclusion 20<br />

CVSS Score Distribution <strong>for</strong> Products by Total<br />

Number <strong>of</strong> “Distinct” Vulnerabilities, 9+<br />

Vulnerabilties [18]:<br />

Android 913<br />

Internet Explorer 577<br />

Mac Os X 562<br />

Firefox 511<br />

Windows Server 2008 471<br />

MS Office 455<br />

Iphone Os 439<br />

Windows 7 414<br />

Thunderbird 359<br />

Windows Server 2012 357<br />

Windows 10 354<br />

Das Dilemma mit den<br />

Schwellenwerten<br />

Es liegt in der Natur der Sache, dass man in<br />

der Regel nur dann etwas tut, wenn man etwas<br />

tun muss. Im Rahmen der Cyberangriffe<br />

auf den Bereich der Stromerzeuger fällt<br />

auf, dass in letzter Zeit Windenergieanlagen<br />

viel öfter von Cyberattacken betr<strong>of</strong>fen waren<br />

als klassische Großkraftwerke. Dies liegt<br />

jedoch keinesfalls, dass Großkraftwerke per<br />

se sicherer wären als Windenergieanlagen.<br />

Das Problem liegt aber darin, dass Großkraftwerke<br />

in der Regel seit Anbeginn über<br />

den Schwellenwerten liegen und sich dann<br />

stets jährlich zertifizieren lassen müssen,<br />

während Windenergieanlagen <strong>of</strong>tmals unterhalb<br />

der Schwellenwerte liegen und sich<br />

dann nicht einer (nur) alle zwei Jahre stattfindenden<br />

Prüfung nach § 8a BSI-Gesetz unterziehen<br />

müssen.<br />

Cybersecurity kostet bekanntlicher Weise<br />

sehr viel Geld und den Return on Invest<br />

sieht man erst dann, wenn eine Cyberattacke<br />

fehlgeschlagen ist. Für die meisten<br />

CISO´s und CIO´s erwächst in dem Fall aber<br />

das Problem, dass von Controllern und Wirtschaftsprüfern<br />

gerne im Nachhinein das Argument<br />

vorgetragen wird: „Hätte man das<br />

gleiche Ergebnis nicht mit sehr viel weniger<br />

Security-Invest realisieren können?“<br />

Allein an der Diskrepanz der Anzahl der „erfolgreichen“<br />

Cyberangriffe auf die unterschiedlichen<br />

Arten von Stromerzeugern erkennt<br />

man, dass die Definition der Betreiber<br />

kritischer Infrastrukturen nach deutschem<br />

Muster fehlgeschlagen ist.<br />

Wie volkswirtschaftlich unsinnig manche<br />

Definition der Schwellenwerte ist, kann<br />

man am KRITIS-Sektor Wasser/Abwasser<br />

erkennen. In Deutschl<strong>and</strong> gab es im Jahr<br />

2021 circa 6.000 Unternehmen der öffentlichen<br />

Wasserversorgung und Abwasserbeseitigung.<br />

Durch die Definition der<br />

Schwellenwerte im Sektor Wasser / Abwasser<br />

fielen im Jahr 2021 nur 17 von insgesamt<br />

5.845 Unternehmen (d.h. weniger als ein<br />

Prozent) unter die Kritis-Verordnung. Wenn<br />

man solche Schwellenwerte definiert, so<br />

kann man den Schutz kritischer Infrastrukturen<br />

in manchen Sektoren auch vergessen.<br />

Das Schaubild von B i l d 5 mag dabei verdeutlichen,<br />

wie bürokratisch überbordend<br />

und unterschiedlich die IT-/OT-Security bei<br />

einem klassischen deutschen Stadtwerk betrachtet<br />

werden muss.<br />

Es bleibt zu h<strong>of</strong>fen, dass die Europäische<br />

Union hier zeitnah eingreifen wird.<br />

In<strong>for</strong>mations- statt Cyberkrieg<br />

und die Antwort der EU<br />

Statt eines Cyberkriegs ist jedoch ein In<strong>for</strong>mationskrieg<br />

im vollen Gange. Über alle sozialen<br />

Medien werden gefälschte Nachrichten<br />

mit Fake-Bildern und Fake-Videos verbreitet,<br />

so dass es nur schwer nachzuvollziehen<br />

ist, was stimmt und was nicht<br />

stimmt. Dem, d.h. der Verbreitung von Fake-<br />

News durch so genannte Troll-Armeen muss<br />

natürlich Einhalt geboten werden, und zwar<br />

so schnell wie möglich.<br />

Eine Antwort der Europäischen Kommission<br />

zur Bekämpfung der Troll-Armeen ist die am<br />

11.5.<strong>2022</strong> vorgestellte Regelung zur Chatkontrolle.<br />

Geplant ist eine AI-basierte Prüfung<br />

aller Nachrichteninhalte und Bilder<br />

von Chats direkt auf den Endgeräten. Dieses<br />

Client-Side-Scanning wäre ein Angriff auf<br />

jegliche vertrauliche Kommunikation.<br />

„Nicht nur <strong>Journal</strong>ist*innen und Whistleblower*innen<br />

sind auf vertrauenswürdige<br />

Kommunikation angewiesen. Vertrauenswürdige<br />

Kommunikation ist auch ein<br />

Grundrecht und wichtiger Eckpfeiler unser<br />

aller IT-Sicherheit. Damit Kommunikation<br />

tatsächlich vertrauenswürdig ist, müssen<br />

zwei Bedingungen erfüllt sein:<br />

––<br />

Das eigene Gerät muss integer sein und<br />

darf Inhalte nicht an Dritte ausleiten<br />

––<br />

Die Verschlüsselung muss sicher sein, so<br />

dass man dem Netz nicht vertrauen muss.<br />

Mit 1.<br />

––<br />

dem Fernmeldegeheimnis und<br />

––<br />

dem Grundrecht auf Gewährleistung der<br />

Vertraulichkeit und Integrität in<strong>for</strong>mationstechnischer<br />

Systeme<br />

36 | <strong>vgbe</strong> <strong>energy</strong> <strong>journal</strong> 5 · <strong>2022</strong>