Algorytmy transformacji wielomianowych i ich zastosowania

Algorytmy transformacji wielomianowych i ich zastosowania

Algorytmy transformacji wielomianowych i ich zastosowania

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

INSTYTUT BADAŃ SYSTEMOWYCH PANmgr Joanna KapustaNiestacjonarne Studia DoktoranckieRozprawa doktorska pt.<strong>Algorytmy</strong><strong>transformacji</strong> <strong>wielomianowych</strong>i <strong>ich</strong> <strong>zastosowania</strong>Promotor: dr hab. Ryszard Smarzewski, prof. KUL

Składam serdeczne podziękowaniaPanu dr hab. Ryszardowi Smarzewskiemu, prof. KUL,za cenne uwagi, które przyczyniły się do nadania niniejszejrozprawie jej ostatecznego kształtu oraz okazaną życzliwość.

Spis treści1. Wstęp 31.1. Cel pracy oraz motywy wyboru problematyki badawczej . . . . . . . 31.2. Tezy pracy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51.3. Struktura pracy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6I Transformacje wielomianowe dla specjalnych konfiguracjipunktów 92. Aktualny stan wiedzy 103. Preliminaria 133.1. DFT, jednowymiarowy splot i dekonwolucja . . . . . . . . . . . . . . 133.2. Splot wielowymiarowy . . . . . . . . . . . . . . . . . . . . . . . . . . 194. Nowe algorytmy ewaluacji i interpolacji jednowymiarowej 224.1. Bazy wielomianowe . . . . . . . . . . . . . . . . . . . . . . . . . . . . 224.2. Transformacja Lagrange’a-Newtona . . . . . . . . . . . . . . . . . . . 234.3. Transformacja Newtona-Lagrange’a . . . . . . . . . . . . . . . . . . . 264.4. Ewaluacja wielomianów w bazie potęgowej . . . . . . . . . . . . . . . 284.5. Analiza porównawcza algorytmów . . . . . . . . . . . . . . . . . . . 325. Interpolacyjne i ewaluacyjne transformacje wielowymiarowe 355.1. Sformułowanie problemu . . . . . . . . . . . . . . . . . . . . . . . . . 355.2. Transformacja Lagrange’a-Newtona . . . . . . . . . . . . . . . . . . . 375.3. Odwrotna transformacja Lagrange’a-Newtona . . . . . . . . . . . . . 405.4. Transformacja Maclaurina-Lagrange’a . . . . . . . . . . . . . . . . . . 431

Spis treściII Zastosowania <strong>transformacji</strong> <strong>wielomianowych</strong> 476. Współdzielenie sekretu 486.1. Podstawowe informacje . . . . . . . . . . . . . . . . . . . . . . . . . . 486.2. Hierarchiczne dzielenie sekretu . . . . . . . . . . . . . . . . . . . . . . 496.3. Podział sekretu ze wskazaniem jednostki odzyskującej sekret . . . . . 546.4. Dzielenie sekretu z kluczem wielomianowym . . . . . . . . . . . . . . 577. Głosowanie elektroniczne 637.1. E-głosowanie na świecie . . . . . . . . . . . . . . . . . . . . . . . . . 637.2. Wymagania wobec elektronicznego systemu głosowań . . . . . . . . . 657.3. Przykłady schematów głosowania elektronicznego . . . . . . . . . . . 667.4. Model głosowania elektronicznego . . . . . . . . . . . . . . . . . . . . 687.5. Analiza bezpieczeństwa . . . . . . . . . . . . . . . . . . . . . . . . . . 728. Transmisja rozgłoszeniowa 758.1. Schemat komunikacji rozgłoszeniowej . . . . . . . . . . . . . . . . . . 758.2. Protokół transmisji rozgłoszeniowej w oparciu o hierarchiczny schematdzielenia sekretu . . . . . . . . . . . . . . . . . . . . . . . . . . . 779. Podsumowanie 83Bibliografia 842

1. Wstęp1.1. Cel pracy oraz motywy wyboru problematykibadawczejIstotnym elementem nauk informatycznych jest projektowanie i analiza algorytmów,mających najczęściej swoje korzenie w szeroko rozumianej matematyce.Niniejsza rozprawa skupia się na jednym z ważnych [Knuth, 2002] zagadnień z tegoobszaru - zaprezentowano w niej nowe algorytmy obliczania <strong>transformacji</strong> <strong>wielomianowych</strong>,tj. metody przekształcania reprezentacji wielomianu jednej lub wieluzmiennychw bazie {H α (x)} α∈Qnp (x) = ∑α∈Q na α H α (x)do reprezentacji tego wielomianup (x) = ∑α∈Q nb α G α (x)w bazie {G α (x)} α∈Qn, gdzie Q n oznacza odpowiednio ustalony zbiór indeksów.Celem niniejszej rozprawy doktorskiej jest opracowanie nowych, szybk<strong>ich</strong>algorytmów <strong>transformacji</strong> <strong>wielomianowych</strong> dla baz zależnych od specjalnych konfiguracjipunktów. Proponowane algorytmy operują na zbiorach punktów rozszerzającychklasę ciągów punktów, dla których znane są szybkie algorytmy tego rodzaju[Cooley i Tukey, 1965; Knuth, 2002; Aho i inni, 2003; Bostan i Schost, 2005].Dokładniej, w pracy przedstawiono algorytmy dla jednowymiarowych, a następniedla wielowymiarowych <strong>transformacji</strong> <strong>wielomianowych</strong> wykorzystujących bazy Lagrange’a,Newtona i potęgową z uwzględnieniem punktów, których współrzędne sągenerowane przez równanie rekurencyjne pierwszego rzędu.Wspomniane algorytmy w istotny sposób wykorzystują jedno- i wielowymiarowesploty. Zaprezentowano je w postaci łatwej do efektywnej implementacji. Ponadto3

Wstępprzeprowadzono szczegółową analizę złożoności obliczeniowej tych algorytmów.Następnie podano <strong>ich</strong> <strong>zastosowania</strong> w aktualnych problemach kryptograficznychtak<strong>ich</strong> jak: dzielenie sekretu, głosowanie elektroniczne, wymiana kluczy z wykorzystaniemtransmisji rozgłoszeniowej. Aktualność tych zagadnień wynika m.in. z szybkiegorozwoju internetu oraz stałego wzrostu znaczenia, jakie ma on w życiu jednosteki całych społeczeństw. W pracy szczególną uwagę zwrócono na głosowaniaelektroniczne ze względu na duży potencjał, jaki ze sobą niosą oraz na naturalnepowiązanie prezentowanego modelu głosowań z omawianymi algorytmami <strong>transformacji</strong><strong>wielomianowych</strong>. Głosowania z wykorzystaniem internetu umożliwiają partycypowaniew podejmowaniu decyzji dużej grupie uczestników bez koniecznościprzemieszczania się do miejsca głosowania, co oszczędza czas, koszty i może byćdodatkową zachętą do udziału w głosowaniu. Ponadto umożliwiają one oddanie głosuosobom, które z różnych względów (np. problemy zdrowotne) muszą rezygnowaćz udziału w tradycyjnych głosowaniach. Wspomniane zalety powodują, że systemywykorzystujące nowoczesne technologie są ciągle przedmiotem zainteresowań i badań,zarówno w kontekście głosowań [Fujioka i inni, 1993], [Klonowski i inni, 2005],[Zwierko i Kotulski, 2007], wymiany opinii mającej na celu wypracowanie konsensusu[Kacprzyk i Zadrożny, 2008], [Kacprzyk i Zadrożny, 2010], czy też w kontekściewspierania procesu podejmowania decyzji [Kacprzyk i Zadrożny, 2005]. W pracyprzedstawiono model, który może być wykorzystany do zbierania i zliczania głosówoddawanych przez internet oraz z wykorzystaniem maszyn do głosowania. Ustaleniesposobu interpretacji wyników głosowania i wskazania wariantu zwycięskiego możeodbywać się przy pomocy różnych technik (np. Condorceta, Bordy, większościowej,aprobującej [Nurmi, 2002]), które nie muszą prowadzić do takiego samego rezultatu.Okazuje się, że dla 100-osobowej grupy, w której głosy rozkładają się 48:23:22:6:1,mającej wybrać jeden wariant spośród 5 możliwych, nawet wariant o 6-głosowympoparciu może wygrać głosowanie [Hołubiec i Mercik, 2006].Innym istotnym zastosowaniem algorytmów <strong>transformacji</strong> <strong>wielomianowych</strong>, rozważanymw pracy, jest transmisja rozgłoszeniowa. Polega ona na rozsyłaniu zaszyfrowanejwiadomości do dużej grupy użytkowników w taki sposób, że wiadomość możezostać odtworzona jedynie przez członków dynamicznie zmieniającej się, uprawnionejpodgrupy. Przykładem <strong>zastosowania</strong> transmisji tego typu jest kodowana trans-4

Wstępmisja telewizyjnych platform cyfrowych - tylko użytkownicy, którzy dokonali opłatymają dostęp do programów telewizyjnych.Wymienione <strong>zastosowania</strong> wykorzystują zaprezentowany w pracy hierarchicznymodel dzielenia sekretu, który jest uogólnieniem klasycznego schematu Shamira[Shamir, 1979]. Schemat Shamira bazuje na interpolacji Lagrange’a, natomiast proponowanyhierarchiczny model dzielenia sekretu bazuje na interpolacji Hermite’a.Zastosowanie interpolacji Hermite’a pozwala na stosowanie tego schematu w grupacho ustalonej hierarchii. Rozważając rzeczywiste przypadki nie jest trudno znaleźćprzykłady instytucji lub organizacji (np. bank, wojsko), w których istnieje ustalonahierarchia podyktowana autorytetem jednostek, czy odpowiedzialnością jaka nan<strong>ich</strong> spoczywa. Rozdzielenie tajnej informacji wśród członków takiej grupy wymagazazwyczaj uwzględnienia wspomnianej hierarchii. W pracy przedstawiono kilkawariantów schematu dzielenia sekretu umożliwiających dopasowanie go do potrzebtego typu grup. Zaprezentowany model pozwala również na uwzględnienie sytuacji,w której do odzyskania sekretu konieczne jest uczestnictwo wybranych jednostek.W niniejszej rozprawie ograniczono się do przedstawienia wybranych zastosowańalgorytmów <strong>transformacji</strong> <strong>wielomianowych</strong>. Inne typowe <strong>ich</strong> <strong>zastosowania</strong> to interpolacja,ekstrapolacja, aproksymacja oraz metody typu Galerkina rozwiązywaniarównań różniczkowych [Bini i Pan, 1994; Stoer i Bulirsch, 1993; Kincaid i Cheney,2006]. Zamierzeniem autora nie było przytoczenie większości znanych zastosowań<strong>transformacji</strong> <strong>wielomianowych</strong>, ale ukazanie własnych osiągnięć z tego zakresu na tlewspółczesnych badań. W pracy skupiono się na praktycznych <strong>zastosowania</strong>ch, możliwychdo wykorzystania w życiu społecznym czy przedsięwzięciach komercyjnych(głosowania, transmisja rozgłoszeniowa). Konsekwencją tego jest pewnego rodzajuróżnorodność zagadnień podejmowanych w pracy, w których centrum znajdują sięalgorytmy <strong>transformacji</strong> <strong>wielomianowych</strong>.1.2. Tezy pracyPrzeprowadzone studia literaturowe oraz dotychczasowe badania pozwoliły nasformułowanie następujących tez pracy:1. Możliwe jest rozszerzenie klasy ciągów punktów, dla których znane są szybkie5

Wstępalgorytmy interpolacyjne i ewaluacyjne.2. Istnieją szybkie algorytmy obliczania jedno- i wielowymiarowych <strong>transformacji</strong><strong>wielomianowych</strong> z uwzględnieniem baz <strong>wielomianowych</strong> Lagrange’a, Newtonaoraz potęgowej, dla punktów spełniających równanie rekurencyjne pierwszegorzędu.3. Możliwe jest zastosowanie opracowanych algorytmów <strong>transformacji</strong> <strong>wielomianowych</strong>w protokołach kryptograficznych, tj. protokole dzielenia sekretu, głosowaniaelektronicznego oraz transmisji rozgłoszeniowej wykluczającej.1.3. Struktura pracyRozprawa składa się z 9 rozdziałów. Pierwszy rozdział stanowi wprowadzenie dotematyki rozważanej w pracy. Zawiera on opis celów badawczych, zakresu pracy orazmotywacji, które doprowadziły do opracowania nowych algorytmów i <strong>ich</strong> zastosowań.W pracy zostały wyodrębnione dwie zasadnicze części. Pierwsza z n<strong>ich</strong> (rozdziały2-5) dotyczy algorytmów obliczania <strong>transformacji</strong> <strong>wielomianowych</strong>, natomiast częśćdruga (rozdziały 6-8) omawia <strong>zastosowania</strong> <strong>transformacji</strong> <strong>wielomianowych</strong>.Pierwszą część pracy rozpoczyna rozdział omawiający aktualny stan wiedzy z zakresu<strong>transformacji</strong> <strong>wielomianowych</strong>. Zawiera on przegląd wyników opublikowanychw uznanych i cenionych w świecie nauki czasopismach oraz monografiach.W rozdziale trzecim przytoczono podstawowe pojęcia dotyczące jedno- i wielowymiarowychsplotów oraz podano metody <strong>ich</strong> obliczania z wykorzystaniem dyskretnej<strong>transformacji</strong> Fouriera [Aho i inni, 2003]. <strong>Algorytmy</strong> proponowane w niniejszejrozprawie należą do rodziny algorytmów wykorzystujących w sposób istotny te zagadnienia.Ponadto wprowadzono definicję cząstkowego splotu hipermacierzowego,która pozwala na przejrzysty zapis algorytmu obliczania splotu wielowymiarowegoi ułatwia oszacowanie jego złożoności obliczeniowej. Następnie podano algorytmyobliczania jedno- i wielowymiarowych dekonwolucji, które bazują na iteracyjnej metodzieNewtona [Borwein i Borwein, 1987].W kolejnych dwóch rozdziałach zaprezentowano nowe wyniki dotyczące <strong>transformacji</strong><strong>wielomianowych</strong> z uwzględnieniem wybranych baz <strong>wielomianowych</strong>: potęgowej,Lagrange’a i Newtona. Dokładniej, w czwartym rozdziale zaprezentowano6

Wstępalgorytmy obliczania jednowymiarowej <strong>transformacji</strong> Lagrange’a-Newtona i <strong>transformacji</strong>do niej odwrotnej z uwzględnieniem punktów spełniających równanie rekurencyjnepierwszego rzędu. Ponadto dla wymienionej klasy punktów przedstawionoalgorytm ewaluacji wielomianów w reprezentacji potęgowej. Podana klasa punktówrozszerza zbiór klas punktów analizowanych w dotychczasowej literaturze przedmiotu,m.in. w pracach [Bini i Pan, 1994; Bostan i Schost, 2005]. W tym rozdziale znalazłasię również analiza porównawcza opracowanych algorytmów z innymi znanymialgorytmami <strong>transformacji</strong> <strong>wielomianowych</strong> oraz ocena uzyskanych wyników. Częśćporuszanych w nim zagadnień została opublikowana w pracy [Smarzewski i Kapusta,2007]. W rozdziale piątym idee z poprzedniego rozdziału uogólniono na wielewymiarów. W obu przypadkach - jedno- i wielowymiarowym, położono specjalnynacisk na szczegóły algorytmizacji. Niektóre rezultaty tego rozdziału, dla przypadkudwuwymiarowego zostały omówione w artykule [Kapusta i Smarzewski, 2007b],natomiast dla przypadku wielowymiarowego - w [Kapusta i Smarzewski, 2009].Rozdział szósty rozpoczyna drugą część pracy poświęconą zastosowaniom <strong>transformacji</strong><strong>wielomianowych</strong>. Został w nim przedstawiony szczegółowy opis hierarchicznegoschematu dzielenia sekretu. W omawianym schemacie transformacje wielomianowesą wykorzystywane zarówno do uzyskania udziałów w dzielonym sekrecie, jaki przy odzyskiwaniu tego sekretu.W kolejnym rozdziale omówiono model głosowania elektronicznego wykorzystującyhierarchiczny schemat dzielenia sekretu. Zastosowanie tego schematu w prezentowanymmodelu głosowania pozwala podzielenie zadań i odpowiedzialności pomiędzykilka uprawnionych jednostek. Treść ósmego rozdziału zawiera opis ogólnegomodelu transmisji rozgłoszeniowej wykorzystującego transformacje wielomianowe.Proponowany model umożliwia wybranym użytkownikom odtworzenie klucza dostępudo systemu na podstawie specjalnie zbudowanej, rozgłaszanej wiadomości.Rozdział dziewiąty zawiera podsumowanie i spostrzeżenia dotyczące omawianychalgorytmów <strong>transformacji</strong> <strong>wielomianowych</strong> oraz <strong>ich</strong> zastosowań.Ostatecznie, do najważniejszych wyników tej pracy, nie mających odpowiednikóww dotychczasowych publikacjach innych autorów, należą:• Opracowanie nowych, szybk<strong>ich</strong> algorytmów jedno- i wielowymiarowych trans-7

Wstępformacji <strong>wielomianowych</strong>, z uwzględnieniem baz Lagrange’a, Newtona i potęgowej,dla punktów spełniających równania rekurencyjne pierwszego rzędu(rozdziały 4 i 5; twierdzenia 4.1, 4.5, 4.7, 5.2, 5.4 i 5.6).• Wskazanie praktycznych zastosowań opracowanych algorytmów <strong>transformacji</strong><strong>wielomianowych</strong> w istotnych problemach związanych z bezpieczeństwem informacji,tj. w dzieleniu sekretu (rozdział 6), głosowaniu elektronicznym (rozdział7) oraz protokole transmisji rozgłoszeniowej (rozdział 8).8

Część ITransformacje wielomianowedla specjalnych konfiguracjipunktów9

2. Aktualny stan wiedzyBadania w zakresie szybkiego obliczania <strong>transformacji</strong> <strong>wielomianowych</strong> dla specjalnychkonfiguracji punktów były prowadzone przez wiele lat. Szczególnym przypadkiemjest słynny algorytm FFT [Cooley i Tukey, 1965; Mateer, 2008] obliczaniadyskretnej <strong>transformacji</strong> Fouriera oraz algorytm obliczania <strong>transformacji</strong> do niejodwrotnej. <strong>Algorytmy</strong> te pozwalają na przechodzenie pomiędzy reprezentacją wielomianuwzględem bazy Lagrange’a z węzłami interpolacji 1, ω, . . . , ω n−1 , gdzie ωjest pierwiastkiem pierwotnym z jedności stopnia n = 2 k , a współczynnikami rozwinięciatego wielomianu względem bazy potęgowej, nazywanej też bazą Maclaurinalub Taylora. Ważny algorytm ewaluacji wielomianów tj. <strong>transformacji</strong> z uwzględnieniembaz potęgowej i Lagrange’a dla punktów, które tworzą ciąg geometryczny,został zaproponowany w [Rabiner i inni, 1969] (zob. też [Aho i inni, 1975]). Algorytmten redukuje obliczanie uogólnionej dyskretnej <strong>transformacji</strong> Fouriera do obliczeniasplotu. Złożoność obliczeniowa wymienionych algorytmów wynosi O (n log n), podczasgdy złożoność obliczeniowa innych, klasycznych algorytmów jest równa O (n 2 )lub w najlepszym przypadku O ( n log 2 n ) [Borodin, 1971; Aho i inni, 2003].Powszechnie znanym algorytmem obliczania wartości wielomianu dla danegopunktu jest algorytm Hornera. Stosując ten algorytm dla n dowolnych, paramiróżnych punktów uzyskuje się algorytm pozwalający na przechodzenie pomiędzyreprezentacją wielomianu w bazie potęgowej (lub Newtona) do reprezentacji tegowielomianu w bazie Lagrange’a, który wymaga wykonania O (n 2 ) operacji arytmetycznych.Algorytmem o mniejszej złożoności obliczeniowej równej O ( n log 2 n ) jestalgorytm typu ”dziel i zwyciężaj” polegający na rekurencyjnym dzieleniu zbiorupunktów na połowy i wykonywaniu obliczeń oddzielnie dla każdej z otrzymanychczęści [Borodin, 1971; von zur Gathen i Gerhard, 2003].Uogólniony algorytm <strong>transformacji</strong> Maclaurina-Lagrange’a, tzn. algorytm po-10

Aktualny stan wiedzyzwalający na obliczenie wartości wielomianu i jego pochodnych, dla dowolnych punktów[Knuth, 2002] wymaga wykonania O (n 2 ) operacji arytmetycznych, przy czymn oznacza liczbę punktów wraz z <strong>ich</strong> krotnościami. W przypadku, gdy współrzędnen punktów spełniają równie rekurencyjne pierwszego rzędu i krotności tych punktówwynoszą 2 to uogólnioną transformację Maclaurina-Lagrange’a można obliczyćalgorytmem o złożoność obliczeniowej równej O (n log n) [Kapusta i Smarzewski,2007a]. Algorytm obliczania <strong>transformacji</strong> odwrotnej jest tego samego rzędu [Kapustai Smarzewski, 2006a]. Szybki algorytm, rzędu O (n log n), istnieje również dlajednopunktowej ewaluacji wielomianu stopnia n − 1 tzn. obliczania wartości kolejnychpochodnych wielomianu w ustalonym punkcie [Aho i inni, 1975].Interesujące wyniki dotyczące algorytmów zmiany reprezentacji wielomianu w odniesieniudo baz <strong>wielomianowych</strong> Newtona i Maclaurina, zostały przedstawionew pracy [Gerhard, 2000]. W wymienionej pracy zostały omówione algorytmy z uwzględnieniemwspomnianych baz dla dowolnej konfiguracji punktów oraz specjalnejkonfiguracji punktów, tzn. dla punktów, których współrzędne tworzą ciąg arytmetyczny.Przegląd algorytmów zmiany bazy wielomianów można znaleźć w [Aho i inni,2003], [Bini i Pan, 1994] i [Knuth, 2002], oraz artykule [Bostan i Schost, 2005].Ponadto, w wymienionych pracach znajduje się dobre, obszerne omówienie literaturyzwiązanej z tą tematyką. Warto zwrócić uwagę, że znane algorytmy interpolacjii ewaluacji wielomianów dla dowolnych konfiguracji punktów, o złożoności obliczeniowejrównej O ( n log 2) , w sposób istotny wykorzystują algorytm obliczania splotubazujący na algorytmie FFT [von zur Gathen i Gerhard, 2003; Bini i Pan, 1994].Wśród wyników opublikowanych w ostatn<strong>ich</strong> latach, ważnym rezultatem wydajesię być uogólnienie algorytmów rzędu O (n log n), obliczania jednowymiarowych<strong>transformacji</strong> z uwzględnieniem specjalnych konfiguracji punktów, na punkty generowaneprzez równanie rekurencyjne pierwszego rzędu [Smarzewski i Kapusta, 2007].<strong>Algorytmy</strong> opisane w wymienionej pracy dotyczą <strong>transformacji</strong> względem baz <strong>wielomianowych</strong>Lagrange’a i Newtona.Naturalnym rozszerzeniem <strong>transformacji</strong> jednowymiarowych na wiele wymiarówjest zastosowanie podejścia tensorowego. Przy takim podejściu wiele rezultatów dotyczącychprzypadku jednowymiarowego przenosi się na wiele wymiarów. Przykład11

Aktualny stan wiedzydwuwymiarowej <strong>transformacji</strong> Newtona-Lagrange’a na siatce kartezjańskiej zostałzamieszczony m.in. w [Kincaid i Cheney, 2006]. Opis tej <strong>transformacji</strong> dla dowolnejliczby wymiarów można znaleźć w [Sauer, 1995]. Ponadto, w wymienionej pracy omówionosposób przechowywania w pamięci komputera wielomianu wielu zmiennychw postaci wektora współczynników o ustalonym porządku (np. leksykograficznymlub odwróconym leksykograficznym) oraz wykonywania podstawowych operacji natych wielomianach. Można tam również znaleźć rekurencyjny algorytm Hornera dlawielomianów wielu zmiennych, czyli algorytm obliczania wielowymiarowej <strong>transformacji</strong>Maclaurina-Lagrange’a.<strong>Algorytmy</strong> interpolacji i ewaluacji wielomianu d-zmiennych z uwzględnieniemróżnych reprezentacji <strong>wielomianowych</strong> (potęgowej, Lagrange’a, Newtona, Beziera-Bernsteina) były i są nadal przedmiotem badań [Pe¨na i Sauer, 2000; Sauer, 1995;Gasca, 1989; de Boor, 2000]. Interesujące, ujednolicone podejście do algorytmówewaluacji wielomianów d zmiennych stopnia n, polegające na zastosowaniu L-bazi B-baz, zaprezentowali w swo<strong>ich</strong> pracach Suresh Lodha i Ron Goldman [1995, 1997,1998]. Proponowane przez n<strong>ich</strong> algorytmy uwzględniają różne reprezentacje wielomianum.in. potęgową, Newtona i Lagrange’a. Złożoność obliczeniowa podanychprzez n<strong>ich</strong> algorytmów ewaluacji wielomianów w jednym punkcie wynosi O ( n d) .Opracowane przez autora niniejszej rozprawy nowe algorytmy obliczania dwuwymiarowych<strong>transformacji</strong> <strong>wielomianowych</strong> z uwzględnieniem baz Lagrange’a i Newtonadla punktów, które spełniają równanie rekurencyjne pierwszego rzędu zostałyzaprezentowane w [Kapusta i Smarzewski, 2007b]. Natomiast uogólnienie tych algorytmówna wiele wymiarów zostało przedstawione w [Kapusta i Smarzewski, 2009].12

3. Preliminaria3.1. DFT, jednowymiarowy splot i dekonwolucjaNiech K = (K+, ·) będzie ciałem z pierwiastkiem pierwotnym z jedności ω stopnian = 2 k . Dyskretną transformację Fouriera F ω : K n → K n oraz transformację doniej odwrotną Fω−1 : K n → K n definiuje się następującob = F ω (a),a = Fω−1 (b),b = (b 0 , b 1 , . . . , b n−1 ), a = (a 0 , a 1 , . . . , a n−1 ),n−1 ∑b i = a k ω ik , a i = 1k=0nn−1 ∑k=0b k ω −ik , i = 0, 1, . . . , n − 1,przy dodatkowym założeniu, że istnieje element odwrotny⎛⎞−11n = ⎜⎟⎝1 + 1 + . . . + 1} {{ }⎠ , 1 − jedynka w ciele K.n−elem.Transformację Fouriera F ω : K n → K n i transformację do niej odwrotną możnaobliczyć słynnym algorytmem FFT zaproponowanym przez Jamesa W. Cooleyai Johna W. Tukeya [1965], wykonując 3 n log n+O (n) operacji arytmetycznych w cieleK [Pan, 2001; von zur Gathen i Gerhard, 2003]. Wiele późniejszych2implementacjibazuje na algorytmie FFT, np. szybka biblioteka <strong>transformacji</strong> Fouriera FFTW[Frigo i Johnson, 1997, 2005]. Zwięzły opis wyprowadzenia algorytmu obliczającegodyskretną transformację Fouriera wraz z jego implementacją w języku C++ zostałprzedstawiony w pracy [Smarzewski i Kapusta, 2005]. Ten algorytm wykorzystujeideę użytą w słynnym algorytmie szybkiego sortowania Quick-Sort podanym np.w monografii [Wirth, 2001].W przypadku, gdy liczba n nie jest potęgą dwójki, jednym z możliwych sposobówpostępowania jest dopełnienie brakujących elementów danego wektora zerami tak,aby otrzymać wektor odpowiedniego rozmiaru [Mateer, 2008].13

PreliminariaSplotem wektorówa = (a 0 , a 1 , ..., a n−1 ) i b = (b 0 , b 1 , ..., b n−1 )o współrzędnych z ciała K jest wektorzdefiniowany wzoramia × b = (c 0 , c 1 , ..., c 2n−1 ),i∑c i = a k b i−k , i = 0, 1, . . . , 2n − 1. (3.1)k=0Jeżeli wektory a i b potraktujemy jako współczynniki wielomianówa(x) =n−1 ∑i=0a i x i i b(x) =n−1 ∑i=0b i x i , (3.2)wtedy obliczenie splotu jest równoważne obliczeniu iloczynu tych wielomianówc(x) = a(x)b(x) =2n−1 ∑i=0c i x i .Splot wektorów a i b można obliczyć algorytmem o złożoności obliczeniowejc (n) = 9n log n + O (n)[Bini i Pan, 1994]. Taki algorytm bazuje na tożsamościa × b = F −1ψ [F ψ(E(a)) · F ψ (E(b))] ,gdzie ψ = √ ω jest z założenia pierwiastkiem pierwotnym z jedności stopnia 2n w K,zanurzenie E : K n → K 2n jest zdefiniowane następująco⎛E(a) = ⎝a 0 , a 1 , . . . , a n−1 , 0, 0, . . . , 0⎠ , a = (a} {{ }0 , a 1 , . . . , a n−1 ) ∈ K n ,nnatomiast F ψ : K 2nwspółrzędna jest dana wzorem⎞→ K 2n oznacza dyskretną transformację Fouriera, której i-ta(F ψ (a)) i =2n−1 ∑k=0a k ψ ik , i = 0, 1, . . . , 2n − 1.14

PreliminariaObecnie znane algorytmy pozwalają na obliczenie splotu z wykorzystaniemc (n) = O (n log n log log n)operacji [Schönhage i Strassen, 1971; Cantor i Kaltofen, 1991]. W 2007 roku M. Fürerpodał algorytm szybszy dla ”astronomicznie dużej” wartości n, o złożonościobliczeniowejc (n) = O (n log n) 2 O(log∗ n) ,gdzielog ∗ n = min { i 0 : log (i) n 1 } i log (0) n = n oraz log (i+1) n = log log (i) n.Algorytm c (n) Literaturaklasyczny O (n 2 ) Bini i Pan, 1994Karatsuba O (n 1.59 ) Karatsuba, 1995w oparciu o FFT O (n log n) von zur Gathen i Gerhard,2003Schönchage-Strassena O (n log n log log n) Schönhage i Strassen,1971Fürera O (n log n) 2 O(log∗ n)Fürer, 2007Tabela 3.1: Złożoność obliczeniowa algorytmów obliczania splotuDla wektorów a i b definiuje się także zwinięty splot jako wektorktórego współrzędne są równea ⊗ b = (c 0 , c 1 , . . . , c n−1 ),i∑c i = a k b i−k , i = 0, 1, . . . , n − 1. (3.3)k=0Łatwo widać, że algorytmy obliczania zwiniętego splotu oraz splotu są tego samegorzędu. Z drugiej strony, algorytm obliczania zwiniętego splotu nie wymaga niecosztucznego podwajania wymiaru dziedziny dyskretnej <strong>transformacji</strong> Fouriera. Jedenz algorytmów obliczania zwiniętego splotu opiera się na równościa ⊗ b = { F −1 [F (a) · F (b)] + F −1 [F (Ψ · a) · F (Ψ · b)] /Ψ } /2, (3.4)15

Preliminariagdzie Ψ = (1, ψ, . . . , ψ n−1 ), F = F ω : K n → K n , ω = ψ 2 oraz operacje wektorowe· i / są zwykłym mnożeniem i dzieleniem odpowiedn<strong>ich</strong> współrzędnych. Złożonośćobliczeniowa tego algorytmu wynosic(n) = 9n log n + O(n).Wzór (3.4) w sposób uwikłany został zasugerowany w [Aho i inni, 2003].W praktycznych <strong>zastosowania</strong>ch zwinięty splot ⊗: K n × K n → K n jest bardziejefektywny, ze względu na mniejsze wymagania pamięciowe, niż splot ×: K 2n ×K 2n →K 2n , co zostało wykorzystane w algorytmie [Schönhage i Strassen, 1971; Aho i inni,2003]. Dla kompletności rozważań, poniżej przedstawiono krótki dowód wzoru (3.4)podany w pracy [Kapusta i Smarzewski, 2006b].orazZe wzorów (3.1) i (3.2) wynika, żec(x) = a(x)b(x) =n−1 ∑i=0n−1c i x i + x n ∑i=0c n+i x i , c 2n−1 = 0i∑n−1 ∑c i = a k b i−k i c n+i = a k b n+i−k .k=0k=i+1Wykorzystując dodatkowe wektory d, h ∈ K n o współrzędnychd i = c i + c n+i i h i = c i − c n+i , i = 0, 1, . . . , n − 1otrzymuje sięc i = (d i + h i )/2, i = 0, 1, . . . , n − 1.Obliczając wartości wielomianud(x) =gdzie ω = ψ 2 , uzyskuje sięd(ω l ) ==n−1 ∑i=02n−1 ∑i=0n−1 ∑i=0d i ω il =d i x i dla x = ω l , l = 0, 1, . . . , n − 1,n−1 ∑ i∑ω ili=0 k=0( i∑k=0a k b i−k)n−1a k b i−k + ω nl ∑ω il = a(ω l )b(ω l )dla l = 0, 1, ..., n − 1. Jest to równoważne temu, żed = F −1 [F (a) · F (b)] , F = F ω .16n−1ω il ∑i=0 k=i+1a k b n+i−k

PreliminariaZ drugiej strony ψ n = −1. Zatemn−1 ∑n−1ψ i h i ω il ∑ i∑n−1=ψ i ∑a k b i−k −i=0i=0 k=0k=i+1(2n−1 ∑ i∑)ψ k a k ψ i−k b i−kk=0=i=0ω il ⎛⎝Stąd dzielenie przez Ψ = (1, ψ, ψ 2 , ..., ψ n−1 ) dajeco kończy dowód wzoru (3.4).ψ i a k b n+i−k⎞⎠ω il , l = 0, 1, . . . , n − 1.h = F −1 [F (Ψ · a) · F (Ψ · b)] /Ψ,Operacja odwrotna do obliczania zwiniętego splotu c = a ⊗ b, czyli operacjadekonwolucji wektorówa = c ⊘ b = c ⊗ b −1jest określona dla wektorów c, b ∈ K n , o ile pierwsza współrzędna b 0 wektora b jestróżna od zera. Szukany wektor a jest dany wzorami rekurencyjnymia 0 = c 0 /b 0 ,(a i =c i −i−1 ∑k=0a k b i−k)/b 0 , i = 1, 2, . . . , n − 1,(3.5)otrzymanymi z trójkątnego układu równań (3.3). Obliczenie wektora a = c ⊗ dwymaga wcześniejszego obliczenia wektoratakiego, żegdzieb(x) =d = (d 0 , d 1 , . . . d n−1 ) = b −11/b(x) =n−1 ∑k=0n−1 ∑k=0d k x k + O(x n ), (3.6)( )∣b k x k i d k = dk 1 ∣∣∣∣x=0.dx k b(x)Ten wektor może być obliczony przy pomocy metody Newtona [Borwein i Borwein,1987]. Dokładniej, przyjmując( 1d = , − b )1, 0, . . . , 0b 0 b 2 0kolejne współrzędne wektora d = b −1 są generowane tak jak w algorytmie 3.1.17

PreliminariaAlgorytm 3.1. Dekonwolucja metodą Newtona.Input: Liczba całkowita n oraz wektory c = (c i ) n−1i=0 i b = (b i) n−1i=0 , gdzie b 0 ≠ 0.Output: Wektor a = c ⊗ b −1 ∈ K n .1. Oblicz d = ( 1b 0, − b 1b 20, 0, . . . , 0 ) .2. Dla k od 2 do ⌈log 2 n⌉:2.1. Oblicz d = 2d − d ⊗ d ⊗ b (wynik obliczeń - 2 k elementów).3. Oblicz a = c ⊗ d.Można wykazać, że w przypadku obliczania splotuc = (c 0 , c 1 , . . . , c n−1 ) = a ⊗ n balgorytmem rzędu O (n log n) złożoność obliczeniowa powyższego algorytmu wynosiO(n log n). W tym celu wystarczy przeanalizować zastosowaną metodę Newtonanieco dokładniej. Niechx i+1 = 2x i − x 2 i y, i = 0, 1, . . .będzie wzorem iteracyjnym Newtona dla funkcji f (x) = x −1 − y (x ≠ 0) . Ponadto,zakładając, że współczynnikid 0 , d 1 , . . . , d 2 i −1, i 1,wielomianu odwrotnego(b0 + b 1 x + . . . + b n−1 x n−1) −1= d0 + d 1 x + . . . + d 2 i −1x 2i−1 + O(x 2i )zostały już obliczone i d k = 0 dla każdego k 2 i . Wtedy pojedyncza iteracja metodyNewtonad = 2 · d − d ⊗ 2 i+1 d ⊗ 2 i+1 bpodwaja liczbę obliczonych współczynników d k (k = 0, 1, . . . , 2 i+1 − 1) wektora dekonwolucji.W konsekwencji wzór iteracyjny Newtonad = 2 · d − d ⊗ 2 i d ⊗ 2 i b, i = 2, 3, . . . , ⌈log 2 n⌉18

Preliminariaz wektorem początkowym d postaci( 1d = , − b )1, 0, 0, . . .b 0 b 2 0generuje wymagany wektor dekonwolucjid = (d 0 , d 1 , . . . , d n−1 )dla b = (b 0 , b 1 , . . . , b n−1 ), b 0 ≠ 0. Ponieważ koszt obliczenia splotu ⊗ 2 iO(i2 i ) oczywiste jest, że koszt algorytmu 3.1 wynosi(O n log 2 n + n )2 log n22 + . . . + 2 log 2 2 = O (n log n) .jest równyW konkretnych <strong>zastosowania</strong>ch wymagających odwrócenia splotu niekiedy możnaskonstruować inne, nieco lepsze algorytmy, które nie wymagają stosowania iteracyjnejmetody Newtona. W szczególności ma to miejsce w przypadku odwracania<strong>transformacji</strong> Lagrange’a-Newtona. Zostanie to dokładniej omówione w rozdziale 4.3.2. Splot wielowymiarowySplot wielowymiarowy definiuje się podobnie, jak jednowymiarowy. Przyjmując,że n = (n 1 , n 2 , . . . , n d ) oznacza wektor dodatn<strong>ich</strong> liczb całkowitych iQ n = {α = (α 1 , α 2 , . . . , α d ) : 0 α i < n i dla i = 1, 2, . . . , d}jest zbiorem n 1 n 2 · · · n dwielowskaźników o współrzędnych całkowitych, wielowymiarowysplot hipermacierzy x = (x α ) α∈Qn i tablicy y = (y i ) d i=1 wektorów y i =(y i,0 , y i,1 , . . . , y i,ni −1) jest z definicji hipermacierzą z = (z α ) α∈Qn określoną wzoremz = x ⊗ 1 y 1 ⊗ 2 y 2 ⊗ 3 · · · ⊗ d y d . (3.7)W tym wzorze cząstkowe sploty ⊗ i definiuje się w następujący sposób:Definicja 3.2. Macierz wielowymiarowąw = (w α ) α∈Qn= x ⊗ i y i ∈ K n 1×n 2 ×···×n d, 1 i d,nazywamy i-tym cząstkowym splotem hipermacierzy x = (x α ) α∈Qni wektora y i =(y i,0 , y i,1 , . . . , y i,ni −1) jeżeli każda kolumnaw β1 ,...,β i−1 ,•,β i+1 ,...,β d, 0 β j < n j , j = 1, 2, . . . , i − 1, i + 1, . . . , d,19

Preliminariamacierzy w jest równa zwiniętemu splotowi kolumnyx β1 ,...,β i−1 ,•,β i+1 ,...,β d= ( ) ni −1x β1 ,...,β i−1 ,j,β i+1 ,...,β di wektora y i .Korzystając z tej definicji otrzymano metodę obliczania splotu wielowymiarowegoz = x ⊗ y zapisaną w postaci Algorytmu 3.3, w którym hipermacierz wejściowax = (x α ) α∈Qnzmienia się d razy poprzez cząstkowe splatanie z wektorem y i dlai = 1, 2, · · · , d.j=0Algorytm 3.3. Splot wielowymiarowy.Input: Hipermacierz x = (x α ) α∈Qni tablica y = (y i ) d i=1 , gdziey i = (y i,0 , y i,1 , . . . , y i,ni −1), n = (n 1 , n 2 , . . . n d ) oraz liczba całkowita d.Output: Wielowymiarowy splot z = (z α ) α∈Qn.1. Dla k od 1 do d:1.1. Oblicz x = x ⊗ k y k .2. Podstaw z = x.Algorytm dekonwolucji wielowymiarowej można skonstruować uogólniając ideepodane w Algorytmach 3.1 i 3.3:x = z ⊗ d y −1d⊗ d−1 y −1d−1 ⊗ d−2 · · · ⊗ 1 y −11 .Złożoność obliczeniowa C (N) algorytmu obliczania splotu wielowymiarowegoopartego na wzorze (3.7) wynosiO (N log N) , N = n 1 n 2 . . . n d ,w przypadku obliczania zwiniętego splotu algorytmem rzędu O (n log n) (zob. wzór(3.4)). W przypadku stosowania innych wspomnianych w poprzednim podrozdzialealgorytmów można jedynie stwierdzić, żeC (N) = N20d∑i=1c (n i )n i,

Preliminariagdzie c(n i ) oznacza koszt wyznaczenia zwiniętego splotu wektorów o n i współrzędnych.Jest to naturalną konsekwencją następującej obserwacji: w celu obliczeniasplotu wielowymiarowego należy kolejno obliczyć N N Nn 1,n 2, . . .,n dsplotów jednowymiarowychdla wektorów mających odpowiednio n 1 , n 2 , . . . , n d elementów.21

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejrekurencyjnymi (4.1), wtedy dla tej <strong>transformacji</strong> istnieje wydajny algorytm o złożonościobliczeniowej c (n) + O (n).Rzeczywiście, podstawiającdo wzoru (4.4) i korzystając zotrzymuje się·i∏k=j+1x i = α i γ + β ( α i−1 + α i−2 + . . . + 1 ) (4.6)α j−k − 1 = (α − 1)(α j−k−1 + α j−k−2 + . . . + 1) (4.7)c i [(α − 1)γ + β] i i−1 ∏k=0α k =i∑j=0j−1 ∏k=0i−1i−j ∏[(α − 1)γ + β] α kk=j[] =α j (1 − α k−j ) γ − βα j k−j−1 ∑α νν=0[y j [(α − 1)γ + β] j j−1 ∏α kk=0∑]α k (α j−k − 1)γ + βα k j−k−1α νi∑j=0j−1 ∏y jk∑k=0 m=0(−1)·α mi−j−1 ∏k=0ν=0i−j−1i−j ∏α kk=0k∑m=0α m .W konsekwencji⎛ ⎞i∑c i = ⎝ p j q i−j⎠/r i , i = 0, 1, . . . , n − 1,j=0lub równoważniec = (p ⊗ q)/r,przy założeniu, że współrzędne wektorów p, q, r są dane wzoramip j =j−1 ∏y jk∑k=0 m=0α m , q j =r j = [(α − 1)γ + β] j j−1 ∏k=0(−1) j j−1 ∏j−1 ∏k=0 m=0α kk=0k∑α m ,α k , j = 0, 1, . . . , n − 1.(4.8)Tym samym zostało dowiedzione następujące twierdzenie:24

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejTwierdzenie 4.1 (Smarzewski i Kapusta, 2007). Jeżeli L: K n → K n oznaczatransformację Lagrange’a-Newtona dla parami różnych węzłów (x i ) n−1i=0generowanychwzorem x i = αx i−1 + β (i = 1, 2, . . . , n − 1, α ≠ 0, x 0 = γ), to prawdziwy jestwzórL(y) = (p ⊗ q) /r, (4.9)gdzie elementy wektorów p, q, r ∈ K n są zdefiniowane wzorami (4.8).Uwaga 4.2. We wzorach (4.8), a także wszędzie poniżej przyjmuje się, że iloczyny,w których indeksy górne są mniejsze niż indeksy dolne, są z definicji równe 1.Poniższy algorytm prezentuje szczegóły szybkiego obliczania <strong>transformacji</strong> Lagrange’a-Newtonaułatwiające jego implementację i oszacowanie złożoności obliczeniowej.Algorytm 4.3. Transformacja Lagrange’a-Newtona dla parami różnych węzłówx 0 , x 1 , . . . x n−1 , generowanych wzorem x i = αx i−1 + β, i = 1, 2, . . . , n − 1, x 0 = γ.Input: Wektor y = (y 0 , y 1 , . . . , y n−1 ) ∈ K n , skalary α ≠ 0, β i γ ∈ K.Output: c = L(y) ∈ K n .1. Przypisz p 0 = y 0 , r 0 = 1, δ = (α − 1) · γ + β, s = 0, u = 1, v = 1/α i z = 1.2. Dla k od 1 do n − 1 wykonaj:2.1. s = s · α + 1, u = u · s, p k = y k /u,2.2. v = v · α, z = −z · v, q k = z/u,2.3. r k = r k−1 · v · δ.3. Oblicz c = p ⊗ q.4. Wykonaj dzielenie po współrzędnych c = c/r.Obliczenie wektorów p, q i r, występujących we wzorze (4.9), może być wykonanew jednej pętli i ma złożoność obliczeniową O(n) operacji bazowych K, co zostało25

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejpokazane w algorytmie 4.3. Ponadto przy dodatkowym założeniu, że w ciele K istniejąpierwiastki pierwotne z jedności ψ i ω = ψ 2 , odpowiednio stopni 2n i n, tobezpośrednim wnioskiem z twierdzenia 4.1 jest:Wniosek 4.4. Algorytm obliczania <strong>transformacji</strong> Lagrange’a-Newtona ma złożonośćobliczeniową c(n) + O(n). W szczególnym przypadku, gdy do obliczania zwiniętegosplotu stosuje się algorytm oparty na wzorze (3.4), ten koszt wynosi O (n log n).Obliczenie odwrotnej <strong>transformacji</strong> Lagrange’a-Newtona L −1można wykonaćwykorzystując algorytm obliczania dekonwolucji 3.1. Dla tej <strong>transformacji</strong> możliwejest również zorganizowanie obliczeń w taki sposób, aby nie było wymagane stosowaniedekonwolucji - zostanie to omówione w następnym podrozdziale.4.3. Transformacja Newtona-Lagrange’aTransformacja Newtona-Lagrange’aN : (c i ) n−1i=0 → (y i) n−1i=0 ,odwrotna do <strong>transformacji</strong> Lagrange’a-Newtona L, opisuje przejście od rozwinięciawielomianu względem bazy Newtona (4.3) do rozwinięcia wielomianu względem bazyLagrange’a (4.2).W celu obliczenia wartości y i (i = 0, 1, . . . , n − 1) można do wzoru (4.3) zastosowaćklasyczny algorytm Hornera w postaciy j = y j+1 (x i − x j ) + c j , j = i − 1, i − 2, . . . , 0, y i = c i , (4.10)gdzie 0 i < n. Złożoność obliczeniowa tego algorytmu, równa O(n 2 ), może zostaćzredukowana do c (n) + O (n), o ile punkty x 0 , x 1 , . . . , x n−1 spełniają zależnośćrekurencyjną (4.1). Wynika to z podstawienia tej zależność do (4.3) i <strong>zastosowania</strong>wzorów (4.6) i (4.7):y i ===i∑j−1 ∏c jj=0 k=0i∑ j−1 ∏c jj=0 k=0i−1 ∏ k∑ i∑α νk=0 ν=0 j=0[ (αk ( α i−k − 1 ) γ + βα k) i−k−1 ∑α k [(α − 1) γ + β]j−1 ∏k=0i−k−1 ∑ν=0c j [(α − 1) γ + β] j j−1 ∏26k=0ν=0α να ν ]α k 1 .i−j−1 ∏ k∑α νk=0ν=0

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejStąd⎛ ⎞i∑b i = ⎝ p j q i−j⎠ r i , i = 0, 1, . . . , n − 1,j=0lub równoważnieb = (p ⊗ q) · r,gdziep = (p j ) n−1j=0 , q = (q j) n−1j=0 , r = (r j) n−1j=0 ,orazp j = c j [(α − 1) γ + β] j j−1 ∏k=0α k ,j−11 ∏ k∑= r j = α ν . (4.11)q j k=0 ν=0Z powyższego wynika następujące twierdzenie:Twierdzenie 4.5 (Smarzewski i Kapusta, 2007). Jeżeli N : K n → K n oznaczatransformację Newtona-Lagrange’a dla parami różnych punktów spełniających zależnośćrekurencyjną x i = αx i−1 + β (i = 0, 1, . . . , n − 1, , x 0 = γ) , toN (c) =(p ⊗ 1 )· r, (4.12)rgdzie współrzędne wektorów p = (p j ) n−1j=0 i r = (r j ) n−1j=0 są zdefiniowane tak jakw (4.11). Ponadto, jeśli w ciele K istnieją pierwiastki pierwotne z jedności ψ i ω =ψ 2 , odpowiednio stopni 2n i n, to algorytm bazujący na wzorze (4.12) ma złożonośćobliczeniową równą c(n) + O(n), gdzie c(n) oznacza koszt obliczenia zwiniętego splotu.W szczególnym przypadku stosowania algorytmu bazującego na wzorze (3.4) rządtego algorytmu jest równy O(n log n) .Dla zupełności rozważań, szczegóły obliczania <strong>transformacji</strong> Newtona-Lagrange’aw oparciu o wzór (4.12) zostały przedstawione w algorytmie 4.6.27

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejAlgorytm 4.6. Transformacja Newtona-Lagrange’a dla parami różnych węzłówx 0 , x 1 , . . . , x n−1 generowanych wzorem x i = αx i−1 + β, i = 1, 2, . . . , n − 1, x 0 = γ.Input: Wektor c = (c 0 , c 1 , . . . , c n−1 ) ∈ K n , skalary α ≠ 0, β i γ ∈ K.Output: y = N(c) ∈ K n .1. Przypisz p 0 = c 0 , r 0 = 1, δ = (α − 1) · γ + β, s = 0, v = 1/α i w = 1.2. Dla k od 1 do n − 1 wykonaj:2.1. v = v · α, w = w · v · δ, p k = c k · w,2.2. s = s · α + 1, r k = r k−1 · s.3. Oblicz y = p ⊗ 1.r4. Wykonaj mnożenie po współrzędnych y = y · r.4.4. Ewaluacja wielomianów w bazie potęgowejTransformacja Maclaurina - Lagrange’aM : (a i ) n−1i=0 → (y i) n−1i=0jest przekształceniem odwzorowującym wektor współczynników a = (a i ) n−1i=0 reprezentacjiwielomianu w bazie potęgowej (4.5) na wektor współczynników y = (y i ) n−1i=0reprezentacji wielomianu w bazie Lagrange’a (4.2). Wyznaczenie tej <strong>transformacji</strong>jest równoważne obliczeniu n wartości wielomianu (4.5):y i =n−1 ∑k=0a k x k i , i = 0, 1, . . . , n − 1. (4.13)Szczególnym przypadkiem tej <strong>transformacji</strong> jest dobrze znana dyskretna transformacjaFouriera w punktach x i = ω i (i = 0, 1, . . . , n−1), gdzie ω jest pierwiastkiempierwotnym z jedności stopnia n. Można ją obliczyć słynnym algorytmem FFT o złożonościobliczeniowej O(n log n) [Cooley i Tukey, 1965]. Jeśli punkty x 0 , x 1 , ..., x n−1tworzą ciąg geometryczny x i = γα i (i = 0, 1, ..., n − 1, γ ≠ 0) i istnieje element odwrotnyα −1 ∈ K, to transformację Maclaurina-Lagrange’a można wyznaczyć uogólnionymalgorytmem DFT o koszcie c (2n − 1)+O (n). Jest to konsekwencją poniższej28

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejrówności:w którejy i =n−1 ∑k=0n−1a k γ k α ik ∑= b ik=0p k q i+k , i = 0, 1, . . . , n − 1,b k = α − k2 2 , pk = a k γ k α − k2 2 , qk = α k2 2 , k = 0, 1, . . . , n − 1.Stądgdziei∑y i−(n−1) = b i−(n−1) d k c i−k , i = n − 1, n, . . . , 2n − 2,k=0d k ={pn−1−k , k = 0, 1, . . . , n − 1,0, k = n, n + 1, . . . , 2n − 2c k = α k2 2 , k = 0, 1, . . . , 2n − 2,W konsekwencji, jeśli d = (d i ) 2n−2i=0 , c = (c i) 2n−2i=0i b = (b i ) n−1i=0 , toy = ( d ˜⊗c ) · b, (4.14)gdzied ˜⊗c = P n (d ⊗ c) .W ostatnim wzorze projekcja P n : K 2n−1 → K n jest zdefiniowana przezP n (e) = (e n−1 , e n , . . . , e 2n−2 ) , e = (e 0 , e 1 , . . . , e 2n−2 ) .Idea obliczania <strong>transformacji</strong> Maclaurina-Lagrange’a dla punktów tworzącychciąg geometryczny jako splotu została przedstawiona w [Rabiner i inni, 1969]. W [Ahoi inni, 1975] algorytm obliczania tej <strong>transformacji</strong> został rozszerzony na punktyx i = γα 2i + βα i + δ (i = 0, 1, . . . , n − 1). Okazuje się, że jeśli punkty spełniają zależnośćrekurencyjną (4.1) i α ≠ 1, to transformacja Maclaurina-Lagrange’a może byćrównież obliczona przy pomocy splotów. Wyprowadzając ten algorytm korzysta sięz tożsamościx iα≠1= γα i + β( ) 1 − αi, i = 1, . . . , n − 1. (4.15)1 − αPodstawiając ją do wzoru (4.13) otrzymuje się29

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejgdzieα≠1y i =n−1 ∑k=0f k =a k ((γ (1 − α) − β) α i + β) k n−1 ∑(1 − α) k =((1 − α) γ − β)kk!n−1 ∑r=kPowyższy wzór można zapisać równoważnie jakok=0β r−k r!a r(r − k)! (1 − α) r .f k α ik , (4.16)f k = v n−1−k z k , (4.17)gdzie elementy wektorów z = (z k ) n−1k=0 i v = (v k) n−1k=0są zdefiniowane następująco((1 − α) γ − β)kz k = , k = 0, 1, . . . , n − 1,k!v = w ⊗ t, w = (w k ) n−1k=0 , t = (t k) n−1k=0 ,w k = βkk! , t k = (n − 1 − k)!a n−1−k(1 − α) n−1−k .(4.18)W konsekwencji z (4.14) i (4.16) otrzymuje sięy = ( g ˜⊗h ) · b,gdzie współrzędne wektorów g = (g k ) 2n−2k=0 , h = (h k) 2n−2k=0 i b = (b k) n−1k=0są zdefiniowanewzoramib k = α − k2 2 , k = 0, 1, . . . , n − 1,{fn−1−k bg k =n−1−k , k = 0, 1, . . . , n − 1,0, k = n, n + 1, . . . , 2n − 2,(4.19)h k = k22 , k = 0, 1, . . . , 2n − 2.Zatem obliczenie <strong>transformacji</strong> Maclaurina-Lagrange’a dla punktów spełniającychzależność rekurencyjną (4.15) wymaga obliczenia splotu - w celu wyznaczenia współczynnikówpewnego wielomianu, a następnie obliczenia wartości tego wielomianuw punktach, które tworzą ciąg geometryczny. Ostatecznie, przy założeniu, że c (dn)jest rzędu O (c (n)) dla d > 0, złożoność obliczeniowa tego algorytmu jest równaO (c (n)). Prowadzi to do następującego twierdzenia:30

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejTwierdzenie 4.7. Jeśli M : K n → K n oznacza transformację Maclaurina-Lagrange’adla parami różnych punktów spełniających zależność rekurencyjną x i = αx i−1 +β(i = 0, 1, . . . , n − 1, α ≠ 1, x 0 = γ) , toM (a) = ( g ˜⊗h ) · b, (4.20)gdzie współrzędne wektorów g = (g k ) k=0 2n−2 , h = (h k) k=0 2n−2 i b = (b k ) k=0 n−1 są zdefiniowanewzorami (4.19). Ponadto, jeśli w ciele K istnieją pierwiastki pierwotne z jedności ψi ω = ψ 2 , odpowiednio stopni 2n i n, to algorytm bazujący na wzorze (4.20) ma złożonośćobliczeniową równą O (c(n)), gdzie c(n) oznacza koszt obliczenia zwiniętegosplotu. W szczególnym przypadku, gdy zwinięty splot jest obliczany ze wzoru (3.4),rząd tego algorytmu jest równy O(n log n) .Poniższy algorytm prezentuje szczegóły obliczania <strong>transformacji</strong> Maclaurina-Lagrange’a.Algorytm 4.8. Transformacja Maclaurina-Lagrange’a dla parami różnych węzłówx i = αx i−1 + β, i = 0, 1, . . . , n − 1, α ≠ 0, α ≠ 1, x 0 = γ.Input: Wektor a = (a 0 , a 1 , . . . , a n−1 ) ∈ K n , skalary α ∈ K\{0, 1}, β, γ ∈ K.Output: y = M (a i ) ∈ K.1. Korzystając z (4.18) oblicz elementy wektorów z, w i t.2. Oblicz v = w ⊗ t.3. Dla k od 1 do n − 1 wykonaj:2.1. f k = v n−1−k · z k .4. Korzystając z (4.19) oblicz elementy wektorów b, g i h.5. Oblicz y = g ˜⊗h.6. Wykonaj mnożenie po współrzędnych y = y · b.31

Nowe algorytmy ewaluacji i interpolacji jednowymiarowej4.5. Analiza porównawcza algorytmówW niniejszym podrozdziale porównano złożoność obliczeniową prezentowanychw pracy algorytmów z innymi, znanymi algorytmami obliczania <strong>transformacji</strong> <strong>wielomianowych</strong>.Wyniki tych porównań dla różnych konfiguracji punktów zestawionow tabelach 4.1, 4.3 i 4.2.Ciąg punktów Złożoność obliczeniowa Literaturarównanie rekurencyjne c (n) + O (n) Algorytm 4.3I-go rzędu3dowolny2 (n2 − n) Kincaid i Cheney, 2006,str. 314dowolny 3c (n) log n + O (c(n)) Bostan i Schost, 2005arytmetyczny c (n) + O (n) Gerhard, 2000, sekcja 3geometryczny c (n) + O (n) Bostan i Schost, 2005,sekcja 5Tabela 4.1: Złożoność obliczeniowa algorytmów - transformacja Lagrange’a-NewtonaCiąg punktów Złożoność obliczeniowa Literaturarównanie rekurencyjne c (n) + O (n) Algorytm 4.6I-go rzędu3dowolny2 (n2 − n) wzór (4.10)dowolny 2c (n) log n + O (c(n)) Bostan i Schost, 2005arytmetyczny c (n) + O (n) Gerhard, 2000, sekcja 3geometryczny c (n) + O (n) Bostan i Schost, 2005,sekcja 5Tabela 4.2: Złożoność obliczeniowa algorytmów - transformacja Newtona-Lagrange’aTabela 4.1 prezentuje wyniki dotyczące <strong>transformacji</strong> Lagrange’a-Newtona, tabela4.2 - <strong>transformacji</strong> Newtona-Lagrange’a, natomiast tabela 4.3 - <strong>transformacji</strong>Maclaurina-Lagrange’a. Każda z wymienionych tabel przedstawia złożoność obliczeniowąproponowanych w pracy algorytmów (pierwszy wiersz w tabeli) na tle znanychrezultatów z tego zakresu. Dokładniej, pierwszy wiersz w każdej z tabel podaje złożonośćobliczeniową algorytmów dla punktów spełniających równanie rekurencyjnepierwszego rzędu:x i = αx i−1 + β, i = 1, 2, . . . , n − 1, x 0 = γ, α ≠ 0.32

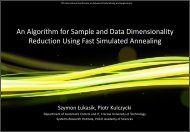

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejCiąg punktów Złożoność obliczeniowa Literaturarównanie rekurencyjne O (c (n)) Algorytm 4.8I-go rzędu (α ≠ 1)dowolny 3n 2 − n Knuth, 20023dowolny c (n) log n + O (c(n)) Bostan i inni, 20032arytmetyczny c (n) log n + O (c(n)) Bostan i Schost, 2005,sekcja 4.3geometryczny c (n) + O (n) Bostan i Schost, 2005,sekcja 5.3Tabela 4.3: Złożoność obliczeniowa algorytmów - transformacja Maclaurina-Lagrange’aDrugi i trzeci wiersz dotyczy algorytmów dla dowolnych parami różnych punktów,przy czym drugi wiersz odnosi się do klasycznych algorytmów, które można znaleźćw typowym kursie analizy numerycznej (nie korzystających z FFT), natomiastwiersz trzeci - szybk<strong>ich</strong> algorytmów wykorzystujących FFT. Czwarty wiersz prezentujezłożoność algorytmów dla punktów, których współrzędne tworzą ciąg arytmetycznyx i = γ + iβ, i = 0, 1, . . . , n − 1, β ≠ 0,oraz piąty wiersz - ciąg geometrycznyx i = α i , i = 0, 1, . . . , n − 1, α ≠ 0.Warto podkreślić, że klasyczny algorytm obliczania <strong>transformacji</strong> Newtona-Lagrange’adla dowolnej konfiguracji punktów polega na obliczeniu tablicy ilorazów różnicowych[Kincaid i Cheney, 2006]. Natomiast algorytm obliczania tej <strong>transformacji</strong>z wykorzystaniem FFT jest złożeniem dwóch <strong>transformacji</strong> Newtona-Maclaurinaoraz Maclaurina-Lagrange’a. W analogiczny sposób został skonstruowany algorytmobliczania odwrotnej <strong>transformacji</strong> Newtona-Lagrange’a [Bostan i Schost, 2005].Przykładowe, porównanie liczby operacji arytmetycznych wykonywanych przezalgorytmy <strong>transformacji</strong> Newtona - Lagrange’a dla punktów, których współrzędnespełniają równanie rekurencyjne pierwszego rzędu zostało przedstawione na rysunku4.1. Rysunek przedstawia wykresy dla algorytmu 4.6 oraz znanych algorytmów rzęduO (n 2 ) [Kincaid i Cheney, 2006] (tabela 4.2, wiersz 2) i O ( n log 2 n ) [Bostan i Schost,2005] (tabela 4.2, wiersz 3), przy założeniu, że splot jest obliczany algorytmem rzędu33

Nowe algorytmy ewaluacji i interpolacji jednowymiarowejO (n log n) (ze wzoru (3.4)) Ze względu na dużą różnicę pomiędzy liczbą operacjiporównywanych algorytmów na wykresie została zastosowana skala logarytmiczna.Rysunek 4.1: Porównanie liczby operacji arytmetycznych wykonywanych przez algorytmyobliczania <strong>transformacji</strong> Newtona-Lagrange’a dla punktów generowanychprzez równanie rekurencyjne pierwszego rzęduWarto zwrócić uwagę, że wykonanie obliczeń dla n = 2 16 przy pomocy algorytmu4.6 zamiast algorytmu klasycznego [Kincaid i Cheney, 2006], pozwala nazaoszczędzenie około 99, 6% operacji arytmetycznych. W porównaniu z algorytmemwykorzystującym FFT [Bostan i Schost, 2005] ta oszczędność wynosi około 95%.Podobne wyniki uzyskuje się w przypadku pozostałych <strong>transformacji</strong>.34

5. Interpolacyjne i ewaluacyjnetransformacje wielowymiarowe5.1. Sformułowanie problemuNiech n = (n 1 , n 2 , . . . , n d ) będzie wektorem dodatn<strong>ich</strong> liczb całkowitych i niechQ n będzie siatką α = (α 1 , α 2 , . . . , α d ) ze współrzędnymi całkowitymi spełniającyminierówność0 α i < n i dla i = 1, 2, . . . , d.Korzystając z notacji wielowskaźnikowej, definiuje się przestrzeń P d n = P d n (K) wszystk<strong>ich</strong>wielomianówp (x) = ∑α∈Q na α x α (5.1)zmiennej x = (x 1 , x 2 , . . . , x d ) ∈ K d , ze współczynnikami a α = a α1 ,α 2 ,...,α dz ciała K.Wzór (5.1) przedstawia wielomian w reprezentacji potęgowejZakładając, że parami różne punktyx α = x α 11 x α 22 . . . x α dd .x i,0 , x i,1 , . . . , x i,ni −1, x i,j ≠ x i,k dla j ≠ k,należą do ciała K dla każdego i = 1, 2, . . . , d, w przestrzeni P d n, n = (n 1 , n 2 , . . . , n d ),można zdefiniować inne bazy wielomianowe, m. in. bazę Lagrange’ai bazę NewtonaL α (x) =B α (x) =d∏n i −1 ∏i=1 j=0j≠α id∏α i −1 ∏i=1 j=0x i − x i,jx i,αi − x i,j, α = (α 1 , α 2 , . . . , α d ) ∈ Q n , (5.2)(x i − x i,j ) , α = (α 1 , α 2 , . . . , α d ) ∈ Q n , (5.3)35

Interpolacyjne i ewaluacyjne transformacje wielowymiaroweWiadomo, że wielomian interpolacyjny zdefiniowany przez następujące warunkiinterpolacjip (x α ) = f α , α ∈ Q n ,w węzłach x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ) ∈ K d , gdzie f α = f (x α ) są wartościamifunkcji f : K d → K, istnieje i jest określony jednoznacznie. Może on zostać zapisanyw postaci Lagrange’alub Newtonap (x) = ∑p (x) = ∑α∈Q nf α L α (x) (5.4)α∈Q nc α B α (x) , (5.5)gdzie L α (x) i B α (x) są wielomianami zdefiniowanymi odpowiednio wzorami (5.2) i(5.3). Ponadto współczynniki c α , występujące we wzorze (5.5), oznaczają wielowymiaroweilorazy różnicowe zdefiniowane wzoramic α = f [x 1,0 , . . . , x 1,α1 ; . . . ; x d,0 , . . . , x d,αd ] =∑β∈clQ αd∏ ∏α ii=1 j=0f β, (5.6)(x i,βi − x i,j )j≠β igdzieclQ α = {β = (β 1 , β 2 , .., β d ) : 0 β i α i dla i = 1, 2, . . . , d} .W tym rozdziale zostaną zaprezentowane nowe, szybkie algorytmy obliczaniawielowymiarowych <strong>transformacji</strong> z uwzględnieniem baz Lagrange’a, Newtona i potęgowejw przypadku, gdy punktyx α = (x 1,α1 , x 2,α2 , . . . , x d,αd ) , α ∈ Q n ,są generowane przez następujące wzory rekurencyjnex i,j = λ i x i,j−1 + δ i , i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1, (5.7)gdzie λ i ≠ 0, δ i i x i,0 = κ i (i = 1, 2, . . . , d) są stałymi z ciała K. Rząd tych algorytmówwynosi O (C (N)), gdzie N = n 1 n 2 . . . n d i C (N) oznacza koszt obliczeniasplotu d-wymiarowego.36

Interpolacyjne i ewaluacyjne transformacje wielowymiarowe5.2. Transformacja Lagrange’a-NewtonaW obliczeniach numerycznych preferuje się [Stoer i Bulirsch, 1993] używaniewzoru interpolacyjnego Newtona (5.5) zamiast wzoru interpolacyjnego Lagrange’a(5.4). Między innymi dlatego duże znaczenie mają szybkie algorytmy obliczania<strong>transformacji</strong> Lagrange’a-Newtona zdefiniowanej wzoremL : f = (f α ) α∈Qn→ c = (c α ) α∈Qn,gdzie d-wymiarowe ilorazy różnicowe c α występujące w macierzy c wymiaru n 1 ×n 2 × · · · × n d są dane wzorem (5.6).Zakładając, że węzły interpolacyjne x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ) spełniają zależnościrekurencyjne (5.7), które można zapisać w postaciorazα i ∏x i,j = λ j i κ i + δ i(λj−1i(x i,βi − x i,j ) =j=0j≠β iβ i −1 ∏j=0α i ∏⎡⎣λ j ij=β i +1⎡+ λ j−2i + · · · + 1 )β i −j−1 ∑⎣λ β iik=0j−β i −1 ∑k=0Ostatnia równość może być przekształcona do postaci⎤λ k i (κ i (λ i − 1) + δ i ) ⎦⎤λ k i (κ i (1 − λ i ) + δ i ) ⎦ .α i ∏Przyjmując oznaczenia(x i,βi − x i,j ) =j=0j≠β i(κ i (λ i − 1) + δ i ) α iβ∏i −1j=0( j ∑λ k ik=0)αi −β i −1 ∏j=0α i −β ∏ i −1j=0α∏i −1λ j ij=0λ j i(∑− j λ k ik=0).α i ∏(−1) α i−β iz i,βi z i,αi −β(x i,βi − x i,j ) = s i,αi uii,αiuj=0i,αi −β ij≠β ii korzystając ze wzoru (5.6) otrzymuje sięc α =∑d∏ b i,αi −βf (x β )id∏/ r i,αi ,β∈clQ α i=1z i,βi i=137

Interpolacyjne i ewaluacyjne transformacje wielowymiarowegdzie x β = (x 1,β1 , x 2,β2 , . . . , x d,βd ) ix i,j = λ i x i , j−1 +δ i , x i,0 = κ i ,s i,j = (κ i (λ i − 1) + δ i ) j , r i,j = s i,j u i,j ,j−1 ∏j−1u i,j = λ k ∏ k∑i , z i,j = λ r i ,k=0k=0 r=0(5.8)Stąd wynika, żegdzie⎛c α = ⎝α 1 ∑β 1 =0b i,j = (−1)j u i,jz i,j, i = 1, 2, .., d, j = 0, 1, . . . , n i − 1.⎛· · · ⎝α∑ d−1β d−1 =0⎛⎝α d ∑β d =0a β b d,αd −β d⎞⎠ b d−1,αd−1 −β d−1⎞⎠ · · · b 1,α1 −β 1⎞⎠ /r α ,a β = f (x β), r β = u β s β ,z βd∏d∏d∏u β = u i,βi , z β = z i,βi , s β = s i,βi .i=1i=1i=1(5.9)Wykorzystując notację cząstkowego splotu hipermacierzowego (definicja 3.2), algorytmobliczania wielowymiarowych ilorazów różnicowych c = (c α ) α∈Qnmożnazapisać wzoremc = (. . . ((a ⊗ 1 b 1 ) ⊗ 2 b 2 ) ⊗ 3 · · · ⊗ d b d ) /r, (5.10)w którymb i = (b i,0 , b i,1 , . . . , b i,ni −1) , a = (a α ) α∈Qni r = (r α ) α∈Qnsą zdefiniowane wzorami (5.8) i (5.9). We wzorze (5.10) dzielenie macierzy wielowymiarowychoznacza zwykłe dzielenie odpowiedn<strong>ich</strong> elementów tych macierzy.Algorytm 5.1 przedstawia szczegóły dotyczące obliczania wielowymiarowej <strong>transformacji</strong>Lagrange’a-Newtona, które ułatwiają jego implementacje i obliczenie złożonościobliczeniowej.38

Interpolacyjne i ewaluacyjne transformacje wielowymiaroweAlgorytm 5.1. Wielowymiarowa transformacja Lagrange-Newtona dla paramiróżnych węzłów x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ), gdzie α = (α 1 , α 2 , . . . , α d ) ∈ Q n ,n = (n 1 , n 2 , . . . , n d ) i x i,j = λ i x i , j−1 +δ i (i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1,x i,0 = κ i , λ i ≠ 0).Input: Macierz f = (f α ) α∈Qnwartości funkcji w punktach x α , wektory skalarówλ = (λ 1 , λ 2 , . . . , λ d ) , δ = (δ 1 , δ 2 , . . . , δ d ) i κ = (κ 1 , κ 2 , . . . , κ d ) z K d , oraz wektornieujemnych liczb całkowitych n = (n 1 , n 2 , . . . , n d ).Output: Macierz c = (c α ) α∈Qnilorazów różnicowych.1. Dla i od 1 do d wykonaj:1.1. Podstaw z i,0 = 1, b i,0 = 1, v = 0, t = 1, p = 1/λ i , u i,0 = 1, s i,0 = 1,e = κ i (λ i − 1) + δ i .1.2. Dla j od 1 do n i :1.2.1. v = v · λ i + 1, z i,j = z i,j−1 · v,1.2.2. p = p · λ i , t = −t · p, b i,j = t/z i,j , u i,j = u i,j−1 · p,1.2.3. s i,j = s i,j−1 · e, r ij = s i,j · u i,j .2. Korzystając z (5.9) oblicz r β , a β dla każdego β ∈ Q n .3. Dla i od 1 do d wykonaj:3.1. Oblicz cząstkowy splot a = a ⊗ i b i .4. Wykonaj dzielenie macierzy po współrzędnych c = a/r.Oczywiste jest, że w powyższym algorytmie krokiem najbardziej kosztownym zewzględu na liczbę wykonywanych operacji arytmetycznych jest krok 3, gdyż jest onrównoważny obliczeniu d-wymiarowego splotu. Pozostałe kroki obliczające elementyniezbędnych wektorów i hipermacierzy oraz dzielenia odpowiedn<strong>ich</strong> współrzędnychhipermacierzy, wymagają jedynie wykonania O (dN) operacji arytmetycznych. Stądzłożoność obliczeniowa algorytmu 5.1 jest równaC (N) + O (dN) , N = n 1 n 2 . . . n d ,39

Interpolacyjne i ewaluacyjne transformacje wielowymiarowegdzie C (N) oznacza koszt obliczenia splotu d-wymiarowego (3.7). Tym samym dowódtwierdzenia 5.2 został zakończony.Twierdzenie 5.2 (Kapusta i Smarzewski, 2009). NiechL : f = (f α ) α∈Qn→ c = (c α ) α∈Qnoznacza wielowymiarową transformację Lagrange’a-Newtona dla parami różnych węzłówx α = (x 1,α1 , x 2,α2 , . . . , x d,αd ) generowanych wzorami rekurencyjnymx i,j = λ i x i,j−1 + δ i , i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1,gdzie λ i ≠ 0, δ i i x i,0 = κ i (i = 1, 2, . . . , d) są stałymi z ciała K. Wtedyc = (. . . ((a ⊗ 1 b 1 ) ⊗ 2 b 2 ) ⊗ 3 · · · ⊗ d b d ) /r, (5.11)gdzie elementy wektorów b i = (b i,0 , b i,1 , . . . , b i,ni −1) oraz hipermacierzy a = (a α ) α∈Qni r = (r α ) α∈Qnsą zdefiniowane wzorami (5.8) i (5.9). Ponadto, jeśli ψ i i ω i = ψ 2 i(ψ i ∈ K) są pierwiastkami pierwotnymi z jedności odpowiednio stopnia 2n i i n i(i = 1, 2, . . . , d), wtedy algorytm obliczania <strong>transformacji</strong> Lagrange’a-Newtona opartyna wzorze (5.11) ma złożoność obliczeniową C (N)+O (dN), gdzie N = n 1 n 2 . . . n d .5.3. Odwrotna transformacja Lagrange’a-NewtonaOdwrotna transformacja Lagrange’a-NewtonaL −1 : c = (c α ) α∈Qn→ p = (p α ) α∈Qnjest przekształceniem odwzorowującym macierz współczynników wielomianu wieluzmiennych zapisanego w bazie Newtona (5.3) w macierz współczynników rozwinięciatego wielomianu względem bazy Lagrange’a (5.2).Jeśli znane są współczynniki c α rozwinięcia wielomianu względem bazy Newtonap (x) = ∑c α B α (x) ,α∈Q nwtedy wartości p α = p(x α ), α ∈ Q n , w punktach x α = (x 1 ,α 1, x 2 ,α 2, . . . , x d ,α d) postacix i,j = λ i x i , j−1 +δ i i = 1, 2, .., d, j = 1, 2, . . . , n i − 1, x i,0 = κ i ,40

Interpolacyjne i ewaluacyjne transformacje wielowymiarowesą równegdzie⎛p α = ⎝ ∑∏ dc ββ∈clQ α i=1s i,βi u i,βiz i,αi −β i⎞d∏⎠ z i,αi , (5.12)i=1s i,j = (κ i (λ i − 1) + δ i ) j ,u i,j =j−1 ∏k=0λ k i , z i,j =j−1 ∏ k∑λ r ik=0 r=0dla i = 1, 2, .., d i j = 0, 1, . . . , n i − 1. Stąd wzór (5.12) można zapisać w postaci⎛ ⎛ ⎛⎞⎞⎞∑α 1 α∑ d−1∑α dp α = ⎝ · · · ⎝ ⎝ g β h d,αd⎠−β dh d−1,αd−1⎠−β d−1· · · h 1,α1⎠−β 1z α , (5.13)gdzieβ 1 =0β d−1 =0β d =0d∏g α = c α s α u α , z α = z i,αi ,i=1d∏d∏u α = u i,αi , s α = s i,αi ,i=1i=1( )1 1 1h i = , , . . . , .z i,0 z i,1 z i,ni −1(5.14)Podobnie jak poprzednio można otrzymać macierzową postać wzoru (5.13):p = (. . . ((g ⊗ 1 h 1 ) ⊗ 2 h 2 ) ⊗ 3 · · · ⊗ d h d ) · z, (5.15)w której elementy g = (g α ) α∈Qn, z = (z α ) α∈Qni h i = (h i,0 , h i,1 , . . . , h i,ni −1) sązdefiniowane jak w (5.14). We wzorze (5.15) ponownie użyto notacji cząstkowegosplotu hipermacierzowego zdefiniowanego w Rozdziale 3 (definicja 3.2). Ponadtowe wzorze (5.15) operacja · jest zwykłym mnożeniem odpowiedn<strong>ich</strong> współrzędnychmacierzy wielowymiarowych.Algorytm obliczania odwrotnej wielowymiarowej <strong>transformacji</strong> Lagrange’a-Newtonaoparty na wzorze (5.15) wyznacza elementy macierzy g i z oraz wektorówh i (i = 0, 1, . . . , d), co wymaga wykonania O (dN) operacji arytmetycznych, obliczawielowymiarowy splot algorytmem rzędu C (N), a następnie wykonuje mnożeniemacierzy po współrzędnych z wykorzystaniem O(N) operacji arytmetycznych. Stądzłożoność obliczeniowa algorytmu wynosiC (N) + O (dN) .41

Interpolacyjne i ewaluacyjne transformacje wielowymiarowePoniżej przedstawiono szczegóły obliczania odwrotnej wielowymiarowej <strong>transformacji</strong>Lagrange’a-Newtona.Algorytm 5.3. Odwrotna wielowymiarowa transformacja Lagrange’a-Newtonadla parami różnych węzłów x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ), gdzie α =(α 1 , α 2 , . . . , α d ) ∈ Q n , n = (n 1 , n 2 , . . . , n d ) i x i,j = λ i x i , j−1 +δ i (i = 1, 2, .., d, j =1, 2, . . . , n i − 1, x i,0 = κ i , λ i ≠ 0).Input: Macierz c = (c α ) α∈Qnilorazów różnicowych, wektory skalarów λ =(λ 1 , λ 2 , . . . , λ d ) , δ = (δ 1 , δ 2 , . . . , δ d ) i κ = (κ 1 , κ 2 , . . . , κ d ) z K d , oraz wektorn = (n 1 , n 2 , .., n d ) liczb całkowitych nieujemnych.Output: Macierz p = (p α ) α∈Qnwartości wielomianu w punktach x α .1. Dla i od 1 do d:1.1. Podstaw z i,0 = 1, v = 0, p = 1/λ i , e = κ i (λ i − 1) + δ i , s i,0 = 1.1.2. Dla j od 1 do n i :1.2.1. v = v · λ i + 1, z i,j = z i,j−1 · v,1.2.2. p = p · λ i , u i,j = u i,j−1 · p,1.2.3. s i,j = s i,j−1 · e.1.2.3. h i,j = 1/z i,j2. Korzystając z (5.14) oblicz z α , g α dla każdego α ∈ Q n .3. Dla i od 1 do d:4.1. Oblicz cząstkowy splot g = g ⊗ i h i .4. Wykonaj mnożenie macierzy po współrzędnych p = g · z.Przedstawione w tym podrozdziale rozważania pozwalają na sformułowania następującegotwierdzenia:Twierdzenie 5.4 (Kapusta i Smarzewski, 2009). NiechL −1 : c = (c α ) α∈Qn→ p = (p α ) α∈Qn42

Interpolacyjne i ewaluacyjne transformacje wielowymiaroweoznacza odwrotną wielowymiarową transformację Lagrange’a-Newtona dla paramiróżnych węzłów x α = (x 1 ,α 1, x 2 ,α 2, . . . , x d ,α d) generowanych wzorami rekurencyjnymix i,j = λ i x i , j−1 +δ i i = 1, 2, .., d, j = 1, 2, . . . , n i − 1,gdzie λ i ≠ 0, δ i i x i,0 = κ i (i = 1, 2, . . . , d) są stałymi z ciała K. Wtedyp = (. . . ((g ⊗ 1 h 1 ) ⊗ 2 h 2 ) ⊗ 3 · · · ⊗ d h d ) · z, (5.16)gdzie elementy wektorów h i = (h i,0 , h i,1 , . . . , h i,ni −1) oraz hipermacierzy g = (g α ) α∈Qni z = (z α ) α∈Qnsą zdefiniowane wzorami (5.14). Ponadto, jeśli ψ i i ω i = ψ 2 i (ψ i ∈ K)są pierwiastkami pierwotnymi z jedności odpowiednio stopnia 2n i i n i (i = 1, 2, . . . , d),wtedy algorytm obliczania odwrotnej <strong>transformacji</strong> Lagrange’a-Newton oparty nawzorze (5.16) ma złożoność obliczeniową C (N) + (dN), gdzie N = n 1 n 2 . . . n d .5.4. Transformacja Maclaurina-Lagrange’aTransformacja Maclaurina-Lagrange’aM : a = (a β ) β∈Qn→ y = (y β ) β∈Qn,przekształca współczynniki a β rozwinięcia wielomianup(x) = ∑β∈Q na β x β , x β = x β 11 x β 22 . . . x β dd (5.17)względem bazy Maclaurina na współczynniki y β rozwinięcia tego wielomianu względembazy Lagrange’a (5.4). Obliczenie tej <strong>transformacji</strong> jest równoważne ewaluacjiwielomianu (5.17) w punktach x α (α ∈ Q n ).Zakładając, że współrzędne punków x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ) spełniają zależnościrekurencyjnex i,j = λ i x i,j−1 + δ i , i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1, (5.18)gdzie λ i ≠ 0, λ i ≠ 1, δ i i x i,0 = κ i (i = 1, 2, . . . , d) są stałymi z ciała K, to wartościwielomianu y α = p(x α ) (α ∈ Q n ) można obliczyć algorytmem rzędu O (C (N)), gdzieN = n 1 n 2 . . . n d i C (N) oznacza koszt obliczenia splotu d-wymiarowego. Rzeczywiścieuogólniając przypadek jednowymiarowy i korzystając z tożsamościx i,j = κ i λ i j + δ i1 − λ ij1 − λ i, i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1, (5.19)43

Interpolacyjne i ewaluacyjne transformacje wielowymiarowewartości y α = p(x α ), α ∈ Q n , są równegdzieorazy α = ∑=β∈Q na β x β α =n 1 −1 ∑⎛n∑d −1f β = v β⎝ · · ·γ d =β dn 2 −1 ∑β 1 =0 β 2 =0⎛⎝n 1 −1 ∑n 2 −1 ∑β 1 =0 β 2 =0n∑d −1· · ·∏ df ββ d =0 i=1n∑d −1· · ·∏ da ββ d =0 i=1λ β iα ii ,x β ii,α i(5.20)⎛⎞ ⎞⎞n∑2 −1 n∑1 −1⎝ a γ s γ c 1,γ1⎠−β 1c 2,γ2⎠−β 2· · · c d,γd⎠−β d(5.21)γ 2 =β 2 γ 1 =β 1d∏v β = v i,βi ,i=1d∏s β = s i,βi , s i,j =i=1c i = (c i,0 , c i,1 , . . . , c i,ni −1) ,W konsekwencji⎛ ⎛n∑d −1 ∑y α = ⎝ . . . ⎝lub równoważnieβ d =0⎛n 2 −1 n∑1 −1⎝β 2 =0v i,j = (κ i (1 − λ i ) − δ i ) j,j!β 1 =0j!(1 − λ i ) j ,f β λ α 1β 11⎞⎠ λ α 2β 22c i,j = δj ij! . (5.22)⎞⎠ . . . λ α dβ ddy = ( . . . (( g ˜⊗ 1 h 1)˜⊗2 h 2)˜⊗3 . . . ˜⊗ d h d)· b, (5.23)przy założeniu, że elementy wektorów h i = (h i,0 , h i,1 , . . . , h i,2ni −2) i hipermacierzyg = (g β ) β∈Qnoraz b = (b β ) β∈Qnsą zdefiniowane wzorami⎞⎠b α =g α =d∏i=1b i,αi , b i,j = λ − j2 2i ,{fn−1−α b n−1−α α ∈ Q n ,0 α /∈ Q n ,(5.24)h i,j = λ j2 2i , j = 0, 1, . . . , 2n i − 2.Z powyższych rozważań wynika, że obliczenie wielowymiarowej <strong>transformacji</strong> Maclaurina-Lagrange’adla punktów spełniających zależności rekurencyjne (5.18) wymagawyznaczenia hipermacierzy f ze wzoru (5.21) i obliczenia wartości wielomianuwielu zmiennych w punktach, które tworzą ciag geometryczny. Algorytm 5.5 prezentujeszczegóły tych obliczeń.44

Interpolacyjne i ewaluacyjne transformacje wielowymiaroweAlgorytm 5.5. Wielowymiarowa transformacja Maclaurina-Lagrange’a dla paramiróżnych węzłów x α = (x 1,α1 , x 2,α2 , . . . , x d,αd ), gdzie α = (α 1 , α 2 , . . . , α d ) ∈Q n , n = (n 1 , n 2 , . . . , n d ) i x i,j = λ i x i , j−1 +δ i (i = 1, 2, .., d, j = 1, 2, . . . , n i − 1,x i,0 = κ i , λ i ≠ 0, λ i ≠ 1).Input: Macierz współczynników a = (a α ) α∈Qnreprezentacji wielomianu wieluzmiennych w bazie potęgowej, wektory skalarów λ = (λ 1 , λ 2 , . . . , λ d ) , δ =(δ 1 , δ 2 , . . . , δ d ) i κ = (κ 1 , κ 2 , . . . , κ d ) z K d , oraz wektor n = (n 1 , n 2 , .., n d ) liczbcałkowitych nieujemnych.Output: Macierz y = (y α ) α∈Qnwartości wielomianu w punktach x α .1. Korzystając z (5.22) oblicz s α i v α dla każdego α ∈ Q noraz c i,j dla i = 1, 2, . . . , d, j = 0, 1, . . . , n i − 1.2. Korzystając z (5.21) oblicz f = (f β ) β∈Qn.3. Korzystając z (5.24) wyznacz elementy wektorów h i (i = 1, 2, . . . , d)oraz hipermacierzy b = (b β ) β∈Qni g = (g β ) β∈Qn.4. Dla i od 1 do d:4.1. Oblicz g = g ˜⊗ i h i .5. Wykonaj mnożenie po współrzędnych y = g · b.Wykonanie kroków 1-3 algorytmu 5.5, tzn. obliczenie elementów niezbędnychhipermacierzy i wektorów, wymaga wykonania C (N) + (dN) (N = n 1 n 2 . . . n d ) operacjiarytmetycznych, ponieważ koszt obliczenia hipermacierzy f jest tego samegorzędu, co koszt obliczenia splotu wielowymiarowego. Przy założeniu, że C (dN) jestrzędu O (C (N)) dla d > 0, krok 4 wymaga wykonania O (C (N)) operacji arytmetycznych(por. przypadek jednowymiarowy). Z kolei mnożenie hipermacierzy powspółrzędnych wymaga wykonania O (N) operacji. Stąd algorytm obliczający wielowymiarowątransformację Maclaurina-Lagrange’a jest rzędu O (C (N)). Tym samymdowód twierdzenia 5.6 został zakończony.Twierdzenie 5.6. Niech M : a = (a α ) α∈Qn→ y = (y α ) α∈Qnoznacza wielowy-45

Interpolacyjne i ewaluacyjne transformacje wielowymiarowemiarową transformację Maclaurin-Lagrange’a dla parami różnych punktów x α =(x 1,α1 , x 2,α2 , . . . , x d,αd ), których współrzędne generowane są wzorami rekurencyjnymix i,j = λ i x i,j−1 + δ i , i = 1, 2, . . . , d, j = 1, 2, . . . , n i − 1,gdzie λ i ≠ 0, λ i ≠ 1, δ i i x i,0 = κ i (i = 1, 2, . . . , d) są stałymi z ciała K. Wtedyy = (· · · (( g ˜⊗) )1 h 1 ˜⊗2 h 2 ˜⊗3 · · · ˜⊗)d h d · b, (5.25)gdzie elementy wektorów h i = (h i,0 , h i,1 , . . . , h i,2ni −2) (i = 1, 2, . . . , d) oraz hipermacierzyg = (g α ) α∈Qni b = (b α ) α∈Qnsą zdefiniowane wzorami (5.24). Ponadto, jeśli ψ ii ω i = ψi 2 (ψ i ∈ K) są pierwiastkami pierwotnymi z jedności odpowiednio stopnia 2n ii n i (i = 1, 2, . . . , d), wtedy algorytm obliczania <strong>transformacji</strong> Maclaurina-Lagrange’aoparty na wzorze (5.25) ma złożoność obliczeniową O (C (N)), gdzie N = n 1 n 2 . . . n d .46

Część IIZastosowania <strong>transformacji</strong><strong>wielomianowych</strong>47

6. Współdzielenie sekretu6.1. Podstawowe informacjePodział sekretu (ang. secret sharing) 1 polega na rozdzieleniu pewnej informacji,zwanej kluczem bądź sekretem, pomiędzy członków ustalonej grupy osób w taki sposób,aby tylko cała grupa, bądź uprawniona podgrupa mogła tą informację odzyskać.Fragment informacji należący do jednej z osób nazywany jest udziałem (ang. share).W schematach dzielenia sekretu wyróżnia się dwa zaufane podmioty: dealera D i powiernikaC (ang. combiner). Dealer jest odpowiedzialny za generowanie udziałów dlaposzczególnych uczestników oraz <strong>ich</strong> bezpieczną dystrybucję, natomiast powiernikjest odpowiedzialny za odtworzenie sekretu.Schematy dzielenia sekretu zwykle zapewniają bezpieczeństwo tylko przy jednokrotnymużyciu. Wielokrotne stosowanie schematu może być bezpieczne, ale wymagadodatkowego ograniczenia, tzn. powiernik - po odzyskaniu sekretu, nie możeprzekazać go uczestnikom. Może jedynie wykonać określoną akcję np. poinformowaćo wyniku procedury odzyskiwania sekretu [Menezes i inni, 2005].Zadanie dzielenia sekretu można klasyfikować ze względu na wiele różnych kryteriów,np. rodzaj uzyskiwanych udziałów lub wzajemne relacje uczestników [Changi inni, 2005, 2004; Kulesza i Kotulski, 2003; Feng i inni, 2005; Ghodosi i inni, 1998].Najbardziej znany jest schemat progowy (t, n), w którym każda grupa uczestnikówpodziału sekretu o liczebności uczestników większej lub równej wartości progowejt może odzyskać sekret [Menezes i inni, 2005; Stinson, 1995]. Po raz pierwszy podziałsekretu oparty na wzorze interpolacyjnym Lagrange’a zaproponował Adi Shamir1 Ze względu na pewną niejednolitość terminów i pojęć występujących w polsk<strong>ich</strong> tłumaczeniachliteratury dotyczącej dzielenia sekretu czy głosowań elektronicznych, w dalszej części pracyobok polsk<strong>ich</strong> terminów zostały zamieszczone <strong>ich</strong> angielskie odpowiedniki. W pracy jest stosowanaterminologia używana w monografiach [Pieprzyk i inni, 2003; Menezes i inni, 2005].48

Współdzielenie sekretu[1979]. Równolegle z nim George Blakley zaproponował progowy schemat dzieleniasekretu w oparciu o przestrzenie rzutowe [Blakley, 1979]. Od tego czasu powstałowiele prac dotyczących zagadnień związanych z dzieleniem sekretu. Niektóre z n<strong>ich</strong>rozpatrują problem zapobiegania oszustwom oraz weryfikacji odtworzonego sekretu,np. [Tompa i Woll, 1998; Hwang i inni, 1999; Pieprzyk i Zhang, 2002; Zhao i inni,2009; Zhang i Liu, 2007].Interesujące hierarchiczne modele dzielenia sekretu uzyskuje się poprzez zastosowanieinterpolacji Hermite’a [Smarzewski i Kapusta, 2005] oraz Hermite’a-Birkoffa[Tassa, 2007]. Poza szczególnymi przypadkami opisanymi w [Kapusta i Smarzewski,2006a], [Kapusta i Smarzewski, 2007a] i [Aho i inni, 1975] nie są znane szybkiealgorytmy zmiany bazy dla interpolacji Hermite’a. Z drugiej strony, klasyczne algorytmyo złożoności kwadratowej wydają się być w wielu przypadkach wystarczającew schematach bazujących na interpolacji Hermite’a, gdyż odpowiednia organizacjaobliczeń [Smarzewski i Kapusta, 2005] i niezbyt duże rozmiary rozważanych zadańredukują do minimum zyski z ewentualnego przyśpieszenia algorytmów.6.2. Hierarchiczne dzielenie sekretuNiech dane będzie ciało K oraz niepusty zbiór węzłów interpolacji x i ∈ K\{0},i = 0, 1, . . . , n − 1, spełniających warunek∀ 0i

Współdzielenie sekretujest lewostronną krotnością węzła x i . Liczba wystąpień węzła x i w ciągu x 0 , x 1 , . . .,x n−1 , tzn. krotność tego węzła, jest równan i = max{k + p + 1 : x i−k = x i+p }.Oczywiście, dla każdej z tych krotności zachodzi n i > k i oraz n i = k s +1 dla pewnegos i. We wzorze (6.2) symbolez j = p [x 0 , x 1 , ..., x j ] , j = 0, 1, ..., n − 1, (6.4)oznaczają zmodyfikowane ilorazy różnicowe dla węzłów x 0 , x 1 , ..., x n−1 , zdefiniowanewzorami rekurencyjnymi postaci⎧y i+k−ki , x i = x i+k ,⎪⎨p [x i , x i+1 , . . . , x i+k ] =⎪⎩p[x i+1 ,x i+2 ,...,x i+k ]−p[x i ,x i+1 ,...,x i+k−1 ]x i+k −x i,w pozostałychprzypadkach,(6.5)w których 0 i oraz i + k < n. Istnienie wielomianu interpolacyjnego (6.2) i jegojednoznaczność wynika z tego, że warunki interpolacji (6.3) dają układ n równańz n niewiadomymi, którego wyznacznik główny jest uogólnionym wyznacznikiemVandermonde’a. Można wykazać [Mühlbach, 1993], że ten wyznacznik jest równyalbo 1, alboo ile∏(i,j)∈ΛZatem jest on różny od zera w ciele K.(x i − x j ),Λ := {(i, j) : 0 j < i < n, x i ≠ x j } ≠ ∅.Wyznaczenie zmodyfikowanych ilorazów różnicowych (6.4) jest równoważne obliczeniu<strong>transformacji</strong>przekształcającej wektorL H : (y i ) n−1i=0 → (z i ) i=0n−1(y i ) n−1i=0 , y i = p(ki) (x i ),k i !na wektor (z i ) n−1i=0 rozwinięcia wielomianu p (x) w uogólnionej bazie Newtona. Jestona uogólnieniem <strong>transformacji</strong> Lagrange’a-Newtona L prezentowanej w podrozdziale4.2.50

Współdzielenie sekretuAlgorytm 6.1. Uogólniona transformacja Lagrange’a-Newtona L H .Input: Wektory x = (x 0 , x 1 , . . . , x n−1 ) ∈ K n , k = (k 0 , k 1 , . . . , k n−1 ) ∈ K ni y = (y 0 , y 1 , . . . , y n−1 ) ∈ K n .Output: Wektor z = (z 0 , z 1 , . . . , z n−1 ) ∈ K n−1 uogólnionych ilorazów różnicowych.1. Dla j od 0 do n − 1 wykonaj:1.1. Dla i od j do j − k j wykonaj:1.1.1. Przypisz b i = y 2j−kj −i.1.2. Dla i od j − k j − 1 do 0 wykonaj:1.2.1. Przypisz b i = (b i+1 − b i )/(x j − x i ).1.3. Przypisz z j = b 0 .Algorytm 6.1 realizuje obliczanie zmodyfikowanych ilorazów różnicowych z j (j =0, 1, . . . , n − 1) posługując się przy tym pomocniczym wektorem b, w którym zapisywanesą ilorazy różnicowe postacib k = p [x k , x k+1 , . . . , x j ] , k = 0, 1, . . . , j,wykorzystywane w kolejnych cyklach zewnętrznej pętli względem j = 0, 1, . . . , n−1.Złożoność obliczeniowa tego algorytmu wynosi O (n 2 ).We wprowadzonym w [Smarzewski i Kapusta, 2005] hierarchicznym modelu podziałusekretu z losowo wybranym kluczem S, uogólnioną transformację Lagrange’a-Newtona L H wykorzystuje się do odzyskania klucza. W tym modelu dealer D wybierawęzły x 0 , x 1 , ..., x n−1 ze zbioru K\{0} i współczynniki a 0 , a 1 , ..., a m−1 ∈ Kwielomianup(x) =m−1 ∑i=0a k x k , m n,przy czym S = a 0 . Następnie, obliczając uogólnioną transformacje Maclaurina-Lagrange’aM H : (a i ) n−1i=0 → (y i ) i=0n−151

Współdzielenie sekretuotrzymuje wartościy i = p(ki) (x i ), i = 0, 1, ..., n − 1,k i !i przekazuje uczestnikom udziały postaci:U i = (k i , x i , y i ), i = 0, 1, ..., n − 1,gdzie zakłada się dodatkowo, że krotności n i węzłów x i spełniają ograniczenian i m,które gwarantują, że wszystkie udziały są istotne. Szczegółowy opis algorytmu obliczającegouogólnioną transformację Maclaurina-Lagrange’a M H , w oparciu o schematHornera, został zaprezentowany w pracy [Smarzewski i Kapusta, 2005]. Złożonośćobliczeniowa tego algorytmu wynosi O (n 2 ).Do odtworzenia sekretu S = a 0 = p(0) powiernik C musi otrzymać r (m r n)udziałówU ij = (k ij , x ij , y ij ), j = 0, 1, ..., r − 1, (6.6)gdzie 0 i 0 < i 1 < ... < i r−1 < n. Ponadto udziały (6.6) muszą spełniać warunki(6.3) typowe dla interpolacji typu Hermite’a , tzn. musi być k i0 = 0 orazw przypadku gdy k ij> 0. Z tego względu proponowany podział sekretu jest hierarchiczny,gdyż posiadacz udziału U iji j−1 = i j − 1, i j−2 = i j − 2, . . . , i j−kij = i j − k ij (6.7)= (k ij , x ij , y ij ) (j > 0) nie może partycypowaćw odtworzeniu sekretu, o ile nie zrobią tego jego kolejni zwierzchnicy, posiadającyudziałyU ij −1, U ij −2, . . . , U ij −k ij.Bez zmniejszenia ogólności rozważań można przyjąć założenie, że indeksy i 0 , i 1 , ..., i r−1są równe odpowiednio indeksom 0, 1, . . . , r − 1.W celu odtworzenia sekretu S = p(0) powiernik, wykorzystując algorytm 6.1,oblicza zmodyfikowane ilorazy różnicowez k = p [x 0 , x 1 , ..., x k ] , k = 0, 1, ..., r − 1.Oczywiście musi byćz k = 0, k = m, m + 1, ..., r − 1.52

Współdzielenie sekretuTe identyczności mogą być wykorzystywane do sprawdzenia, czy wśród otrzymanychudziałów U 0 , U 1 , ..., U r−1 nie ma udziałów niedopuszczalnych tzn. tak<strong>ich</strong>, w którychtrzecia współrzędna nie należy do zbioru wartości wielomianu p(x) lub jego pochodnych.Następnie, do obliczenia sekretuS = p(0) = z 0 − z 1 x 0 + . . . + (−1) m−1 z m−1 x 0 x 1 . . . x m−2powiernik może wykorzystać algorytm typu Hornera. Przykład 6.2 ilustruje opisanąmetodę dzielenia i odtworzenia sekretu.Przykład 6.2. Niech K = Z 37 będzie ciałem reszt modulo 37. Dealer D wybieraklucz S = 23, wielomianp(x) = x 3 + 2x + 23,węzły interpolacjix 0 = x 1 = 11, x 2 = x 3 = x 4 = 36,i liczbę r = 5, a następnie - obliczając uogólnioną transformację Maclaurina-Lagrange’a,otrzymuje składowe udziałówy 0 = 7, y 1 = 32, y 2 = 20, y 3 = 5, y 4 = 34i przekazuje uczestnikom podziału sekretu udziały:U 0 = (0, 11, 7), U 1 = (1, 11, 32),U 2 = (0, 36, 20), U 3 = (1, 36, 5), U 4 = (2, 36, 34).Z kolei powiernik C, po otrzymaniu 5 udziałów, oblicza wektor uogólnionych ilorazówróżnicowychz = [7, 32, 21, 1, 0]i stwierdza, że ostatni iloraz różnicowy jest równy 0, co potwierdza autentycznośćotrzymanych udziałów i odtwarzanego sekretu. Ponadto zauważa, żep(x) = 7 + 32(x − 11) + 21(x − 11) 2 + (x − 11) 2 (x − 36),i odtwarza klucz S = p(0) = 23.53

Współdzielenie sekretuWartość klucza S = p(0) może być również obliczona przy pomocy innych algorytmówinterpolacyjnych, np. algorytmu Neville’a. Szczegółowy opis efektywnejmetody odzyskiwania sekretu przy pomocy algorytmu Neville’a został zaprezentowanyw [Smarzewski i Kapusta, 2005].Można również rozważać niedemokratyczne modele podziału sekretu z priorytetami,w których każdy uczestnik otrzymuje udziały postaciU i = ( x i , y (0)i , y (1)i , . . . , y (n )i−1)i , i = 0, 1, . . . , s − 1,gdzie zakłada się dodatkowo, że x i ≠ x j dla i ≠ j orazs−1∑n = 1 + n j m,j=0y (j)i = p(j) (x i ).j!Modele tego typu nie są demokratyczne, za wyjątkiem sytuacji, gdyn 0 = n 1 = ... = n s .6.3. Podział sekretu ze wskazaniem jednostki odzyskującejsekretZałożenie n m o liczbie n uczestników podziału sekretu i stopniu m − 1 wielomianup(x) może w sposób drastyczny ograniczyć wielkość stopnia tego wielomianu,upraszczając złożoność całego zadania i zmniejszając tym samym jego bezpieczeństwo.Wydaje się to być poważną wadą. Dla przykładu, w podziale sekretu z dwomaróżnymi udziałami (n = 2), wielomian p(x) musi być funkcją liniową, która z oczywistychwzględów nie jest zbyt odporna na ataki [Pieprzyk i inni, 2003]. Ten problemmożna obejść zakładając - w przypadku gdy n < m, że dealer D wybiera jednegoz uczestników, bez którego odzyskanie sekretu nie jest możliwe i przekazuje muco najmniej m − n + 1 udziałów spełniających warunki (6.1). W tym przypadkuwyróżniony uczestnik posiada informację o większym znaczeniu i może pełnić rolępowiernika, gdyż odzyskanie klucza bez jego udziałów nie jest możliwe.W schemacie dzielenia sekretu z wyróżnionym uczestnikiem W dealer D dzieliklucz S = p(0) pomiędzy tego uczestnika, przekazując mu c udziałów postaciU i = (k i , x i , y i ), i = 0, 1, . . . , c − 1,54

Współdzielenie sekretuoraz pomiędzy n − c uczestników, przekazując im udziałyU i = (k i , x i , y i ), i = c, c + 1, . . . , n − 1,gdzie 0 c < m n oraz węzły interpolacji x i o krotności n izałożenie{x 0 , x 1 , . . . , x c−1 } ∩ {x c , x c+1 , . . . , x n−1 } ≠ 0. m spełniająOdtworzenie sekretu S = p(0) w tym modelu jest możliwe, jeżeli uczestnik W otrzymaod uczestników podziału sekretu r − c udziałów postaciU i = (k i , x i , y i ), i = 0, 1, . . . , r − c − 1,gdzieorazm r n, c i 0 < i 1 < ... < i r−c−1 < n (6.8)i j−1 = i j − 1, i j−2 = i j − 2, . . . , i j−kij = i j − k ij . (6.9)Bez zmniejszenia ogólności rozważań można przyjąć, że pełniący rolę powiernikauczestnik W najpierw upraszcza oznaczenia podstawiając c, c + 1, . . . , r − 1 zamiasti 0 , i 1 , ..., i r−c−1 , a następnie odtwarza sekret S = p(0). Należy zauważyć, że uczestnikW może - bezpośrednio po otrzymaniu swo<strong>ich</strong> udziałów, tylko raz obliczyć zmodyfikowaneilorazy różnicowez k = p [x 0 , x 1 , . . . , x k ] i b k = p [x k , x k+1 , . . . , x c−1 ] dla k = 0, 1, . . . , c − 1.Następnie może używać <strong>ich</strong> zamiast udziałów, przy kolejnych odtworzeniach kluczaS = p(0). W tym celu wygodnie jest używać nieco zmodyfikowanej wersji algorytmu6.1, zapisanej w postaci algorytmu 6.3. Wtedy dwukrotne wykonanie tego algorytmuoraz zastosowanie algorytmu Hornera pozwala na wyznaczenie klucza S. Dokładniej,w celu obliczenia ilorazów różnicowych na podstawie udziałów uczestnika W , należywykonać algorytm 6.3 z indeksem początkowym p = 0 i indeksem końcowym s =c − 1. Następnie, w celu obliczenia pozostałych ilorazów różnicowych związanychz udziałami innych uczestników, te indeksy powinny być równe odpowiednio c i r−1.55