Linee guida alla continuità operativa nella Pubblica ... - DigitPA

Linee guida alla continuità operativa nella Pubblica ... - DigitPA

Linee guida alla continuità operativa nella Pubblica ... - DigitPA

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

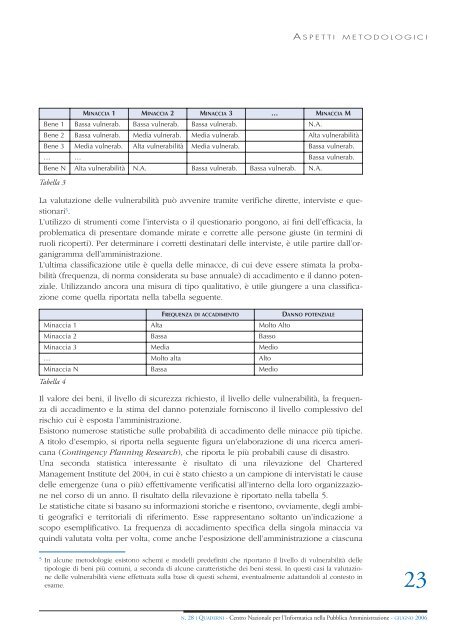

A SPETTIMETODOLOGICIMINACCIA 1 MINACCIA 2 MINACCIA 3 … MINACCIA MBene 1 Bassa vulnerab. Bassa vulnerab. Bassa vulnerab. N.A.Bene 2 Bassa vulnerab. Media vulnerab. Media vulnerab. Alta vulnerabilitàBene 3 Media vulnerab. Alta vulnerabilità Media vulnerab. Bassa vulnerab.… … Bassa vulnerab.Bene N Alta vulnerabilità N.A. Bassa vulnerab. Bassa vulnerab. N.A.Tabella 3La valutazione delle vulnerabilità può avvenire tramite verifiche dirette, interviste e questionari5 .L’utilizzo di strumenti come l’intervista o il questionario pongono, ai fini dell’efficacia, laproblematica di presentare domande mirate e corrette alle persone giuste (in termini diruoli ricoperti). Per determinare i corretti destinatari delle interviste, è utile partire dall’organigrammadell’amministrazione.L’ultima classificazione utile è quella delle minacce, di cui deve essere stimata la probabilità(frequenza, di norma considerata su base annuale) di accadimento e il danno potenziale.Utilizzando ancora una misura di tipo qualitativo, è utile giungere a una classificazionecome quella riportata <strong>nella</strong> tabella seguente.FREQUENZA DI ACCADIMENTOMinaccia 1 Alta Molto AltoMinaccia 2 Bassa BassoMinaccia 3 Media Medio… Molto alta AltoMinaccia N Bassa MedioTabella 4DANNO POTENZIALEIl valore dei beni, il livello di sicurezza richiesto, il livello delle vulnerabilità, la frequenzadi accadimento e la stima del danno potenziale forniscono il livello complessivo delrischio cui è esposta l’amministrazione.Esistono numerose statistiche sulle probabilità di accadimento delle minacce più tipiche.A titolo d’esempio, si riporta <strong>nella</strong> seguente figura un’elaborazione di una ricerca americana(Contingency Planning Research), che riporta le più probabili cause di disastro.Una seconda statistica interessante è risultato di una rilevazione del CharteredManagement Institute del 2004, in cui è stato chiesto a un campione di intervistati le causedelle emergenze (una o più) effettivamente verificatisi all’interno della loro organizzazionenel corso di un anno. Il risultato della rilevazione è riportato <strong>nella</strong> tabella 5.Le statistiche citate si basano su informazioni storiche e risentono, ovviamente, degli ambitigeografici e territoriali di riferimento. Esse rappresentano soltanto un’indicazione ascopo esemplificativo. La frequenza di accadimento specifica della singola minaccia vaquindi valutata volta per volta, come anche l’esposizione dell’amministrazione a ciascuna5 In alcune metodologie esistono schemi e modelli predefiniti che riportano il livello di vulnerabilità delletipologie di beni più comuni, a seconda di alcune caratteristiche dei beni stessi. In questi casi la valutazionedelle vulnerabilità viene effettuata sulla base di questi schemi, eventualmente adattandoli al contesto inesame.23N. 28 I QUADERNI - Centro Nazionale per l’Informatica <strong>nella</strong> <strong>Pubblica</strong> Amministrazione - GIUGNO 2006