Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

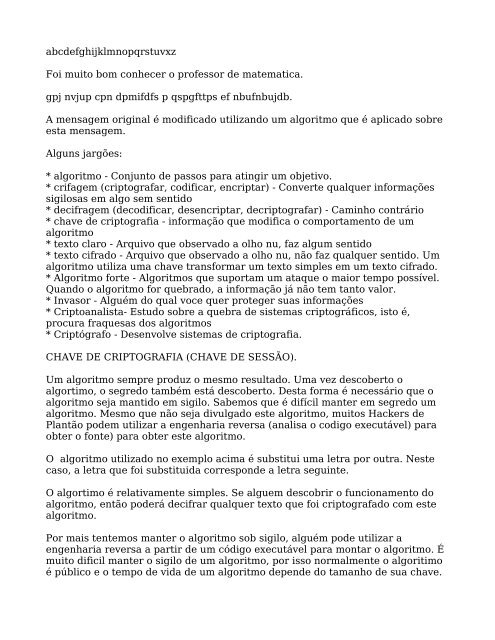

abcdefghijklmnopqrstuvxz<br />

Foi muito bom conhecer o professor de matematica.<br />

gpj nvjup cpn dpmifdfs p qspgfttps ef nbufnbujdb.<br />

A mensagem original é modificado utilizando um algoritmo que é aplicado sobre<br />

esta mensagem.<br />

Alguns jargões:<br />

* algoritmo - Conjunto de passos para atingir um objetivo.<br />

* crifagem (criptografar, codificar, encriptar) - Converte qualquer informações<br />

sigilosas em algo sem sentido<br />

* decifragem (decodificar, desencriptar, decriptografar) - Caminho contrário<br />

* chave de criptografia - informação que modifica o comportamento de um<br />

algoritmo<br />

* texto claro - Arquivo que observado a olho nu, faz algum sentido<br />

* texto cifrado - Arquivo que observado a olho nu, não faz qualquer sentido. Um<br />

algoritmo utiliza uma chave transformar um texto simples em um texto cifrado.<br />

* Algoritmo forte - Algoritmos que suportam um ataque o maior tempo possível.<br />

Quando o algoritmo for quebrado, a informação já não tem tanto valor.<br />

* Invasor - Alguém do qual voce quer proteger suas informações<br />

* Criptoanalista- Estudo sobre a quebra de sistemas criptográficos, isto é,<br />

procura fraquesas dos algoritmos<br />

* Criptógrafo - Desenvolve sistemas de criptografia.<br />

CHAVE DE <strong>CRIPTOGRAFIA</strong> (CHAVE DE SESSÃO).<br />

Um algoritmo sempre produz o mesmo resultado. Uma vez descoberto o<br />

algortimo, o segredo também está descoberto. Desta forma é necessário que o<br />

algoritmo seja mantido em sigilo. Sabemos que é difícil manter em segredo um<br />

algoritmo. Mesmo que não seja divulgado este algoritmo, muitos Hackers de<br />

Plantão podem utilizar a engenharia reversa (analisa o codigo executável) para<br />

obter o fonte) para obter este algoritmo.<br />

O algoritmo utilizado no exemplo acima é substitui uma letra por outra. Neste<br />

caso, a letra que foi substituida corresponde a letra seguinte.<br />

O algortimo é relativamente simples. Se alguem descobrir o funcionamento do<br />

algoritmo, então poderá decifrar qualquer texto que foi criptografado com este<br />

algoritmo.<br />

Por mais tentemos manter o algoritmo sob sigilo, alguém pode utilizar a<br />

engenharia reversa a partir de um código executável para montar o algoritmo. É<br />

muito dificil manter o sigilo de um algoritmo, por isso normalmente o algoritimo<br />

é público e o tempo de vida de um algoritmo depende do tamanho de sua chave.

![Plano de Contabilidade Social 2013[1].pdf - FESP](https://img.yumpu.com/40657716/1/184x260/plano-de-contabilidade-social-20131pdf-fesp.jpg?quality=85)