Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

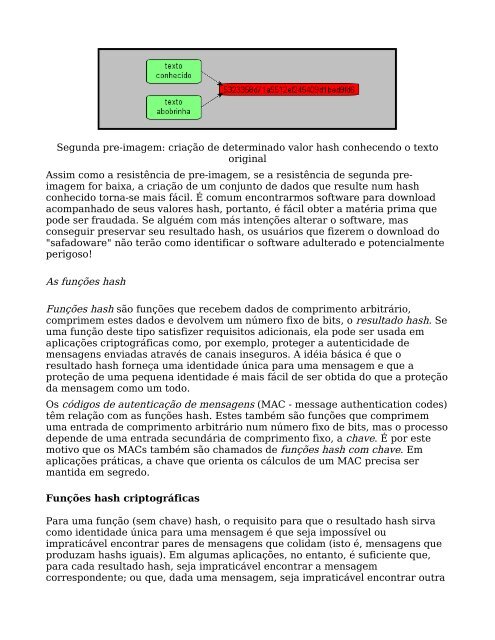

Segunda pre-imagem: criação de determinado valor hash conhecendo o texto<br />

original<br />

Assim como a resistência de pre-imagem, se a resistência de segunda preimagem<br />

for baixa, a criação de um conjunto de dados que resulte num hash<br />

conhecido torna-se mais fácil. É comum encontrarmos software para download<br />

acompanhado de seus valores hash, portanto, é fácil obter a matéria prima que<br />

pode ser fraudada. Se alguém com más intenções alterar o software, mas<br />

conseguir preservar seu resultado hash, os usuários que fizerem o download do<br />

"safadoware" não terão como identificar o software adulterado e potencialmente<br />

perigoso!<br />

As funções hash<br />

Funções hash são funções que recebem dados de comprimento arbitrário,<br />

comprimem estes dados e devolvem um número fixo de bits, o resultado hash. Se<br />

uma função deste tipo satisfizer requisitos adicionais, ela pode ser usada em<br />

aplicações criptográficas como, por exemplo, proteger a autenticidade de<br />

mensagens enviadas através de canais inseguros. A idéia básica é que o<br />

resultado hash forneça uma identidade única para uma mensagem e que a<br />

proteção de uma pequena identidade é mais fácil de ser obtida do que a proteção<br />

da mensagem como um todo.<br />

Os códigos de autenticação de mensagens (MAC - message authentication codes)<br />

têm relação com as funções hash. Estes também são funções que comprimem<br />

uma entrada de comprimento arbitrário num número fixo de bits, mas o processo<br />

depende de uma entrada secundária de comprimento fixo, a chave. É por este<br />

motivo que os MACs também são chamados de funções hash com chave. Em<br />

aplicações práticas, a chave que orienta os cálculos de um MAC precisa ser<br />

mantida em segredo.<br />

Funções hash criptográficas<br />

Para uma função (sem chave) hash, o requisito para que o resultado hash sirva<br />

como identidade única para uma mensagem é que seja impossível ou<br />

impraticável encontrar pares de mensagens que colidam (isto é, mensagens que<br />

produzam hashs iguais). Em algumas aplicações, no entanto, é suficiente que,<br />

para cada resultado hash, seja impraticável encontrar a mensagem<br />

correspondente; ou que, dada uma mensagem, seja impraticável encontrar outra

![Plano de Contabilidade Social 2013[1].pdf - FESP](https://img.yumpu.com/40657716/1/184x260/plano-de-contabilidade-social-20131pdf-fesp.jpg?quality=85)