PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Smartphone Betriebssysteme<br />

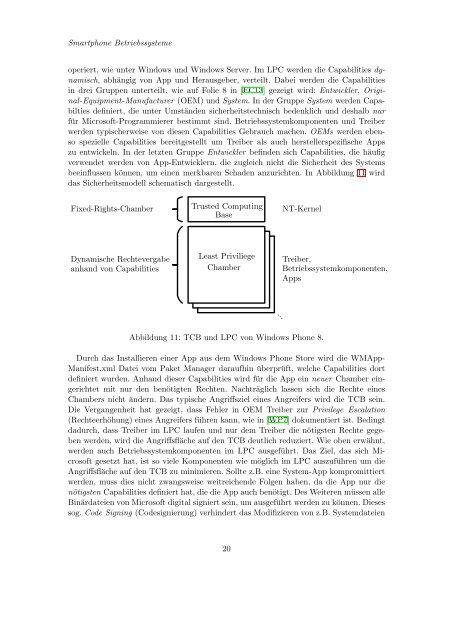

operiert, wie unter Windows und Windows Server. Im LPC werden die Capabilities dynamisch,<br />

abhängig von App und Herausgeber, verteilt. Dabei werden die Capabilities<br />

in drei Gruppen unterteilt, wie auf Folie 8 in [EC13] gezeigt wird: Entwickler, Original-Equipment-Manufacturer<br />

(OEM) und System. In der Gruppe System werden Capabilties<br />

definiert, die unter Umständen sicherheitstechnisch bedenklich und deshalb nur<br />

für Microsoft-Programmierer bestimmt sind. Betriebssystemkomponenten und Treiber<br />

werden typischerweise von diesen Capabilities Gebrauch machen. OEMs werden ebenso<br />

spezielle Capabilities bereitgestellt um Treiber als auch herstellerspezifische Apps<br />

zu entwickeln. In der letzten Gruppe Entwickler befinden sich Capabilities, die häufig<br />

verwendet werden von App-Entwicklern, die zugleich nicht die Sicherheit des Systems<br />

beeinflussen können, um einen merkbaren Schaden anzurichten. In Abbildung 11 wird<br />

das Sicherheitsmodell schematisch dargestellt.<br />

Fixed-Rights-Chamber<br />

Trusted Computing<br />

Base<br />

NT-Kernel<br />

Dynamische Rechtevergabe<br />

anhand von Capabilities<br />

Least Priviliege<br />

Chamber<br />

Treiber,<br />

Betriebssystemkomponenten,<br />

Apps<br />

...<br />

Abbildung 11: TCB und LPC von Windows Phone 8.<br />

Durch das Installieren einer App aus dem Windows Phone Store wird die WMApp-<br />

Manifest.xml Datei vom Paket Manager daraufhin überprüft, welche Capabilities dort<br />

definiert wurden. Anhand dieser Capabilities wird für die App ein neuer Chamber eingerichtet<br />

mit nur den benötigten Rechten. Nachträglich lassen sich die Rechte eines<br />

Chambers nicht ändern. Das typische Angriffsziel eines Angreifers wird die TCB sein.<br />

Die Vergangenheit hat gezeigt, dass Fehler in OEM Treiber zur Privilege Escalation<br />

(Rechteerhöhung) eines Angreifers führen kann, wie in [WP7] dokumentiert ist. Bedingt<br />

dadurch, dass Treiber im LPC laufen und nur dem Treiber die nötigsten Rechte gegeben<br />

werden, wird die Angriffsfläche auf den TCB deutlich reduziert. Wie oben erwähnt,<br />

werden auch Betriebssystemkomponenten im LPC ausgeführt. Das Ziel, das sich Microsoft<br />

gesetzt hat, ist so viele Komponenten wie möglich im LPC auszuführen um die<br />

Angriffsfläche auf den TCB zu minimieren. Sollte z.B. eine System-App kompromittiert<br />

werden, muss dies nicht zwangsweise weitreichende Folgen haben, da die App nur die<br />

nötigsten Capabilities definiert hat, die die App auch benötigt. Des Weiteren müssen alle<br />

Binärdateien von Microsoft digital signiert sein, um ausgeführt werden zu können. Dieses<br />

sog. Code Signing (Codesignierung) verhindert das Modifizieren von z.B. Systemdateien<br />

20