PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

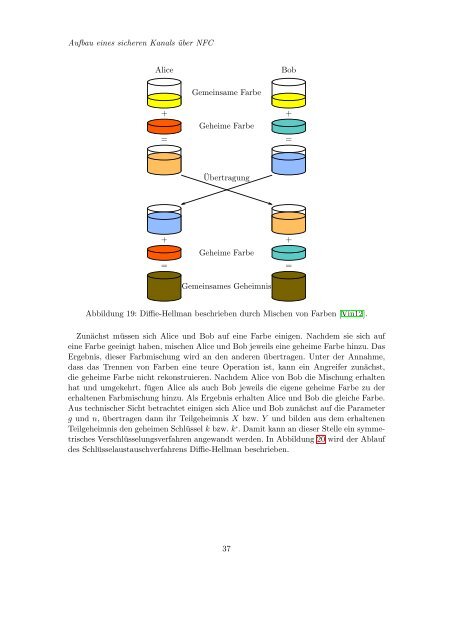

Aufbau eines sicheren Kanals über NFC<br />

Alice<br />

Bob<br />

Gemeinsame Farbe<br />

+ +<br />

Geheime Farbe<br />

= =<br />

Übertragung<br />

+ +<br />

Geheime Farbe<br />

= =<br />

Gemeinsames Geheimnis<br />

Abbildung 19: Diffie-Hellman beschrieben durch Mischen von Farben [Vin12].<br />

Zunächst müssen sich Alice und Bob auf eine Farbe einigen. Nachdem sie sich auf<br />

eine Farbe geeinigt haben, mischen Alice und Bob jeweils eine geheime Farbe hinzu. Das<br />

Ergebnis, dieser Farbmischung wird an den anderen übertragen. Unter der Annahme,<br />

dass das Trennen von Farben eine teure Operation ist, kann ein Angreifer zunächst,<br />

die geheime Farbe nicht rekonstruieren. Nachdem Alice von Bob die Mischung erhalten<br />

hat und umgekehrt, fügen Alice als auch Bob jeweils die eigene geheime Farbe zu der<br />

erhaltenen Farbmischung hinzu. Als Ergebnis erhalten Alice und Bob die gleiche Farbe.<br />

Aus technischer Sicht betrachtet einigen sich Alice und Bob zunächst auf die Parameter<br />

g und n, übertragen dann ihr Teilgeheimnis X bzw. Y und bilden aus dem erhaltenen<br />

Teilgeheimnis den geheimen Schlüssel k bzw. k‘. Damit kann an dieser Stelle ein symmetrisches<br />

Verschlüsselungsverfahren angewandt werden. In Abbildung 20 wird der Ablauf<br />

des Schlüsselaustauschverfahrens Diffie-Hellman beschrieben.<br />

37