PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Aufbau eines sicheren Kanals über NFC<br />

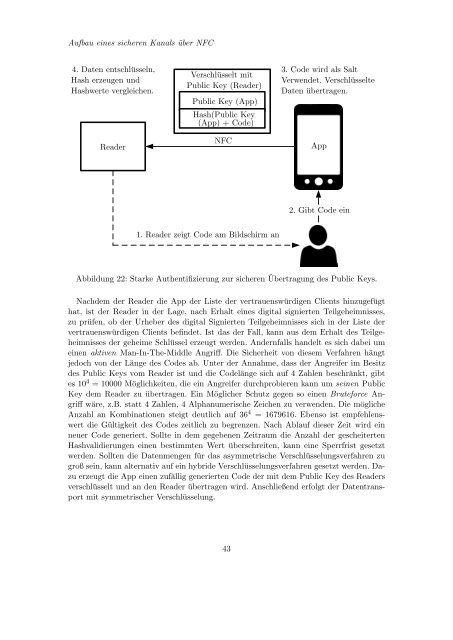

4. Daten entschlüsseln,<br />

Hash erzeugen und<br />

Hashwerte vergleichen.<br />

Reader<br />

Verschlüsselt mit<br />

Public Key (Reader)<br />

Public Key (App)<br />

Hash(Public Key<br />

(App) + Code)<br />

NFC<br />

3. Code wird als Salt<br />

Verwendet. Verschlüsselte<br />

Daten übertragen.<br />

App<br />

2. Gibt Code ein<br />

1. Reader zeigt Code am Bildschirm an<br />

Abbildung 22: Starke Authentifizierung zur sicheren Übertragung des Public Keys.<br />

Nachdem der Reader die App der Liste der vertrauenswürdigen Clients hinzugefügt<br />

hat, ist der Reader in der Lage, nach Erhalt eines digital signierten Teilgeheimnisses,<br />

zu prüfen, ob der Urheber des digital Signierten Teilgeheimnisses sich in der Liste der<br />

vertrauenswürdigen Clients befindet. Ist das der Fall, kann aus dem Erhalt des Teilgeheimnisses<br />

der geheime Schlüssel erzeugt werden. Andernfalls handelt es sich dabei um<br />

einen aktiven Man-In-The-Middle Angriff. Die Sicherheit von diesem Verfahren hängt<br />

jedoch von der Länge des Codes ab. Unter der Annahme, dass der Angreifer im Besitz<br />

des Public Keys vom Reader ist und die Codelänge sich auf 4 Zahlen beschränkt, gibt<br />

es 10 4 = 10000 Möglichkeiten, die ein Angreifer durchprobieren kann um seinen Public<br />

Key dem Reader zu übertragen. Ein Möglicher Schutz gegen so einen Bruteforce Angriff<br />

wäre, z.B. statt 4 Zahlen, 4 Alphanumerische Zeichen zu verwenden. Die mögliche<br />

Anzahl an Kombinationen steigt deutlich auf 36 4 = 1679616. Ebenso ist empfehlenswert<br />

die Gültigkeit des Codes zeitlich zu begrenzen. Nach Ablauf dieser Zeit wird ein<br />

neuer Code generiert. Sollte in dem gegebenen Zeitraum die Anzahl der gescheiterten<br />

Hashvalidierungen einen bestimmten Wert überschreiten, kann eine Sperrfrist gesetzt<br />

werden. Sollten die Datenmengen für das asymmetrische Verschlüsselungsverfahren zu<br />

groß sein, kann alternativ auf ein hybride Verschlüsselungsverfahren gesetzt werden. Dazu<br />

erzeugt die App einen zufällig generierten Code der mit dem Public Key des Readers<br />

verschlüsselt und an den Reader übertragen wird. Anschließend erfolgt der Datentransport<br />

mit symmetrischer Verschlüsselung.<br />

43