PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

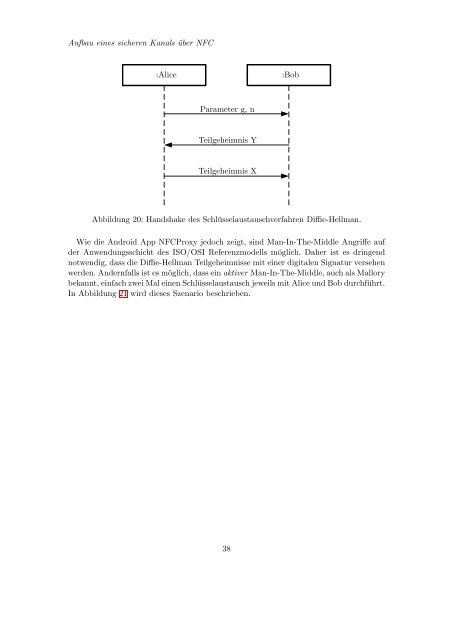

Aufbau eines sicheren Kanals über NFC<br />

:Alice<br />

:Bob<br />

Parameter g, n<br />

Teilgeheimnis Y<br />

Teilgeheimnis X<br />

Abbildung 20: Handshake des Schlüsselaustauschverfahren Diffie-Hellman.<br />

Wie die Android App NFCProxy jedoch zeigt, sind Man-In-The-Middle Angriffe auf<br />

der Anwendungsschicht des ISO/OSI Referenzmodells möglich. Daher ist es dringend<br />

notwendig, dass die Diffie-Hellman Teilgeheimnisse mit einer digitalen Signatur versehen<br />

werden. Andernfalls ist es möglich, dass ein aktiver Man-In-The-Middle, auch als Mallory<br />

bekannt, einfach zwei Mal einen Schlüsselaustausch jeweils mit Alice und Bob durchführt.<br />

In Abbildung 21 wird dieses Szenario beschrieben.<br />

38