PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

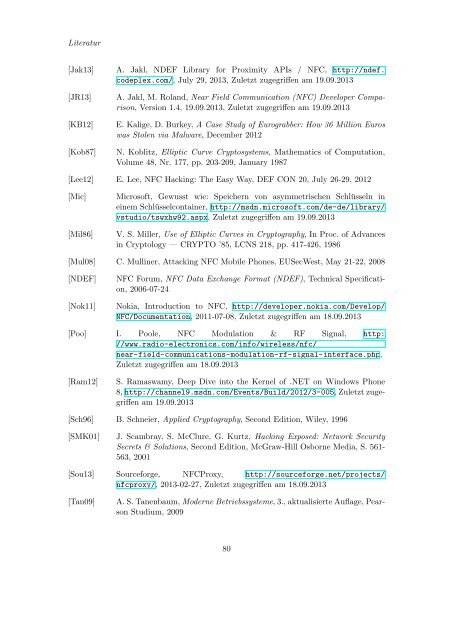

Literatur<br />

[Jak13]<br />

[JR13]<br />

[KB12]<br />

[Kob87]<br />

A. Jakl, NDEF Library for Proximity APIs / NFC, http://ndef.<br />

codeplex.com/, July 29, 2013, Zuletzt zugegriffen am 19.09.2013<br />

A. Jakl, M. Roland, Near Field Communication (NFC) Developer Comparison,<br />

Version 1.4, 19.09.2013, Zuletzt zugegriffen am 19.09.2013<br />

E. Kalige, D. Burkey, A Case Study of Eurograbber: How 36 Million Euros<br />

was Stolen via Malware, December 2012<br />

N. Koblitz, Elliptic Curve Cryptosystems, Mathematics of Computation,<br />

Volume 48, Nr. 177, pp. 203-209, January 1987<br />

[Lee12] E. Lee, NFC Hacking: The Easy Way, DEF CON 20, July 26-29, 2012<br />

[Mic]<br />

[Mil86]<br />

Microsoft, Gewusst wie: Speichern von asymmetrischen Schlüsseln in<br />

einem Schlüsselcontainer, http://msdn.microsoft.com/de-de/library/<br />

vstudio/tswxhw92.aspx, Zuletzt zugegriffen am 19.09.2013<br />

V. S. Miller, Use of Elliptic Curves in Cryptography, In Proc. of Advances<br />

in Cryptology — CRYPTO ’85, LCNS 218, pp. 417-426, 1986<br />

[Mul08] C. Mulliner, Attacking NFC Mobile Phones, EUSecWest, May 21-22, 2008<br />

[NDEF]<br />

[Nok11]<br />

NFC Forum, NFC Data Exchange Format (NDEF), Technical Specification,<br />

2006-07-24<br />

Nokia, Introduction to NFC, http://developer.nokia.com/Develop/<br />

NFC/Documentation, 2011-07-08, Zuletzt zugegriffen am 18.09.2013<br />

[Poo] I. Poole, NFC Modulation & RF Signal, http:<br />

//www.radio-electronics.com/info/wireless/nfc/<br />

near-field-communications-modulation-rf-signal-interface.php,<br />

Zuletzt zugegriffen am 18.09.2013<br />

[Ram12]<br />

S. Ramaswamy, Deep Dive into the Kernel of .NET on Windows Phone<br />

8, http://channel9.msdn.com/Events/Build/2012/3-005, Zuletzt zugegriffen<br />

am 19.09.2013<br />

[Sch96] B. Schneier, Applied Cryptography, Second Edition, Wiley, 1996<br />

[SMK01]<br />

J. Scambray, S. McClure, G. Kurtz, Hacking Exposed: Network Security<br />

Secrets & Solutions, Second Edition, McGraw-Hill Osborne Media, S. 561-<br />

563, 2001<br />

[Sou13] Sourceforge, NFCProxy, http://sourceforge.net/projects/<br />

nfcproxy/, 2013-02-27, Zuletzt zugegriffen am 18.09.2013<br />

[Tan09]<br />

A. S. Tanenbaum, Moderne Betriebssysteme, 3., aktualisierte Auflage, Pearson<br />

Studium, 2009<br />

80