PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

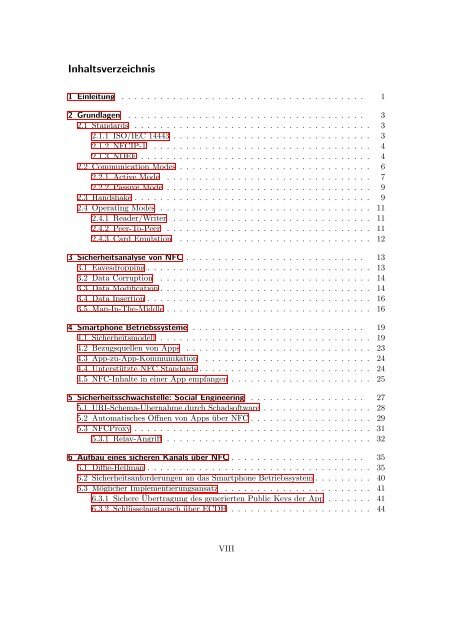

Inhaltsverzeichnis<br />

1 Einleitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1<br />

2 Grundlagen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

2.1 Standards . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

2.1.1 ISO/IEC 14443 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3<br />

2.1.2 NFCIP-1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4<br />

2.1.3 NDEF . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4<br />

2.2 Communication Modes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6<br />

2.2.1 Active Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7<br />

2.2.2 Passive Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

2.3 Handshake . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9<br />

2.4 Operating Modes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

2.4.1 Reader/Writer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

2.4.2 Peer-To-Peer . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11<br />

2.4.3 Card Emulation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12<br />

3 Sicherheitsanalyse von NFC . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

3.1 Eavesdropping . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13<br />

3.2 Data Corruption . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14<br />

3.3 Data Modification . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14<br />

3.4 Data Insertion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

3.5 Man-In-The-Middle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16<br />

4 Smartphone Betriebssysteme . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

4.1 Sicherheitsmodell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19<br />

4.2 Bezugsquellen von Apps . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23<br />

4.3 App-zu-App-Kommunikation . . . . . . . . . . . . . . . . . . . . . . . . . . 24<br />

4.4 Unterstützte NFC Standards . . . . . . . . . . . . . . . . . . . . . . . . . . . 24<br />

4.5 NFC-Inhalte in einer App empfangen . . . . . . . . . . . . . . . . . . . . . . 25<br />

5 Sicherheitsschwachstelle: Social Engineering . . . . . . . . . . . . . . . . . . 27<br />

5.1 URI-Schema-Übernahme durch Schadsoftware . . . . . . . . . . . . . . . . . 28<br />

5.2 Automatisches Öffnen von Apps über NFC . . . . . . . . . . . . . . . . . . . 29<br />

5.3 NFCProxy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31<br />

5.3.1 Relay-Angriff . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32<br />

6 Aufbau eines sicheren Kanals über NFC . . . . . . . . . . . . . . . . . . . . . 35<br />

6.1 Diffie-Hellman . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35<br />

6.2 Sicherheitsanforderungen an das Smartphone Betriebssystem . . . . . . . . . 40<br />

6.3 Möglicher Implementierungsansatz . . . . . . . . . . . . . . . . . . . . . . . 41<br />

6.3.1 Sichere Übertragung des generierten Public Keys der App . . . . . . . 41<br />

6.3.2 Schlüsselaustausch über ECDH . . . . . . . . . . . . . . . . . . . . . . 44<br />

VIII