PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

PDF 941kB - Hochschule Ulm

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

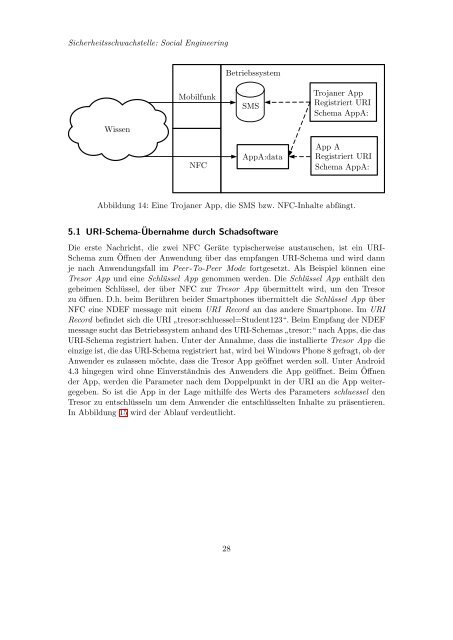

Sicherheitsschwachstelle: Social Engineering<br />

Betriebssystem<br />

Mobilfunk<br />

SMS<br />

Trojaner App<br />

Registriert URI<br />

Schema AppA:<br />

Wissen<br />

NFC<br />

AppA:data<br />

App A<br />

Registriert URI<br />

Schema AppA:<br />

Abbildung 14: Eine Trojaner App, die SMS bzw. NFC-Inhalte abfängt.<br />

5.1 URI-Schema-Übernahme durch Schadsoftware<br />

Die erste Nachricht, die zwei NFC Geräte typischerweise austauschen, ist ein URI-<br />

Schema zum Öffnen der Anwendung über das empfangen URI-Schema und wird dann<br />

je nach Anwendungsfall im Peer-To-Peer Mode fortgesetzt. Als Beispiel können eine<br />

Tresor App und eine Schlüssel App genommen werden. Die Schlüssel App enthält den<br />

geheimen Schlüssel, der über NFC zur Tresor App übermittelt wird, um den Tresor<br />

zu öffnen. D.h. beim Berühren beider Smartphones übermittelt die Schlüssel App über<br />

NFC eine NDEF message mit einem URI Record an das andere Smartphone. Im URI<br />

Record befindet sich die URI ”<br />

tresor:schluessel=Student123“. Beim Empfang der NDEF<br />

message sucht das Betriebssystem anhand des URI-Schemas ”<br />

tresor:“ nach Apps, die das<br />

URI-Schema registriert haben. Unter der Annahme, dass die installierte Tresor App die<br />

einzige ist, die das URI-Schema registriert hat, wird bei Windows Phone 8 gefragt, ob der<br />

Anwender es zulassen möchte, dass die Tresor App geöffnet werden soll. Unter Android<br />

4.3 hingegen wird ohne Einverständnis des Anwenders die App geöffnet. Beim Öffnen<br />

der App, werden die Parameter nach dem Doppelpunkt in der URI an die App weitergegeben.<br />

So ist die App in der Lage mithilfe des Werts des Parameters schluessel den<br />

Tresor zu entschlüsseln um dem Anwender die entschlüsselten Inhalte zu präsentieren.<br />

In Abbildung 15 wird der Ablauf verdeutlicht.<br />

28