Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

Sicherheitsanalyse: Fahrtenbuch-Szenario<br />

einzubinden, um z.B. dem Fahrer seine Kalendereinträge als Zielortauswahl zur<br />

Verfügung zu stellen oder um Fahrtenbuch-Einträge in anderen Anwendungen zu<br />

verwenden.<br />

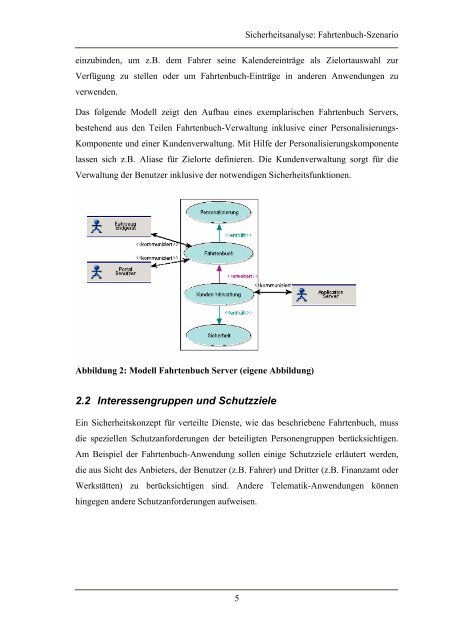

Das folgende Modell zeigt den Aufbau eines exemplarischen Fahrtenbuch Servers,<br />

bestehend aus den Teilen Fahrtenbuch-Verwaltung inklusive <strong>einer</strong> Personalisierungs-<br />

Komponente und <strong>einer</strong> Kundenverwaltung. Mit Hilfe der Personalisierungskomponente<br />

lassen sich z.B. Aliase für Zielorte definieren. Die Kundenverwaltung sorgt für die<br />

Verwaltung der Benutzer inklusive der notwendigen Sicherheitsfunktionen.<br />

Abbildung 2: Modell Fahrtenbuch Server (eigene Abbildung)<br />

2.2 Interessengruppen und Schutzziele<br />

Ein Sicherheitskonzept für verteilte Dienste, wie das beschriebene Fahrtenbuch, muss<br />

die speziellen Schutzanforderungen der beteiligten Personengruppen berücksichtigen.<br />

Am Beispiel der Fahrtenbuch-Anwendung sollen einige Schutzziele erläutert werden,<br />

die aus Sicht des Anbieters, der Benutzer (z.B. Fahrer) und Dritter (z.B. Finanzamt oder<br />

Werkstätten) zu berücksichtigen sind. Andere Telematik-Anwendungen können<br />

hingegen andere Schutzanforderungen aufweisen.<br />

5