Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

<strong>Entwurf</strong>: Policy-basierte <strong>Zugriffskontrolle</strong><br />

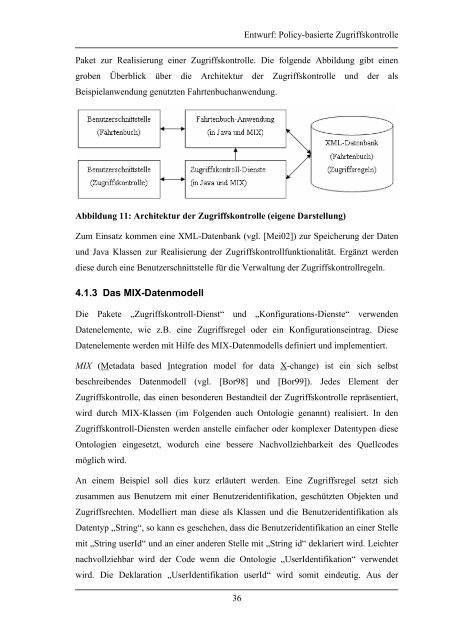

Paket zur Realisierung <strong>einer</strong> <strong>Zugriffskontrolle</strong>. Die folgende Abbildung gibt einen<br />

groben Überblick über die Architektur der <strong>Zugriffskontrolle</strong> und der als<br />

Beispielanwendung genutzten Fahrtenbuchanwendung.<br />

Abbildung 11: Architektur der <strong>Zugriffskontrolle</strong> (eigene Darstellung)<br />

Zum Einsatz kommen eine XML-Datenbank (vgl. [Mei02]) zur Speicherung der Daten<br />

und Java Klassen zur Realisierung der Zugriffskontrollfunktionalität. Ergänzt werden<br />

diese durch eine Benutzerschnittstelle für die Verwaltung der Zugriffskontrollregeln.<br />

4.1.3 Das MIX-Datenmodell<br />

Die Pakete „Zugriffskontroll-Dienst“ und „Konfigurations-Dienste“ verwenden<br />

Datenelemente, wie z.B. eine Zugriffsregel oder ein Konfigurationseintrag. Diese<br />

Datenelemente werden mit Hilfe des MIX-Datenmodells definiert und implementiert.<br />

MIX (Metadata based Integration model for data X-change) ist ein sich selbst<br />

beschreibendes Datenmodell (vgl. [Bor98] und [Bor99]). Jedes Element der<br />

<strong>Zugriffskontrolle</strong>, das einen besonderen Bestandteil der <strong>Zugriffskontrolle</strong> repräsentiert,<br />

wird durch MIX-Klassen (im Folgenden auch Ontologie genannt) realisiert. In den<br />

Zugriffskontroll-Diensten werden anstelle einfacher oder komplexer Datentypen diese<br />

Ontologien eingesetzt, wodurch eine bessere Nachvollziehbarkeit des Quellcodes<br />

möglich wird.<br />

An einem Beispiel soll dies kurz erläutert werden. Eine Zugriffsregel setzt sich<br />

zusammen aus Benutzern mit <strong>einer</strong> Benutzeridentifikation, geschützten Objekten und<br />

Zugriffsrechten. Modelliert man diese als Klassen und die Benutzeridentifikation als<br />

Datentyp „String“, so kann es geschehen, dass die Benutzeridentifikation an <strong>einer</strong> Stelle<br />

mit „String userId“ und an <strong>einer</strong> anderen Stelle mit „String id“ deklariert wird. Leichter<br />

nachvollziehbar wird der Code wenn die Ontologie „UserIdentifikation“ verwendet<br />

wird. Die Deklaration „UserIdentifikation userId“ wird somit eindeutig. Aus der<br />

36