Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Entwurf</strong>: Policy-basierte <strong>Zugriffskontrolle</strong><br />

4 <strong>Entwurf</strong>: Policy-basierte <strong>Zugriffskontrolle</strong><br />

4.1 Grundlagen<br />

4.1.1 Die <strong>Entwurf</strong>ziele<br />

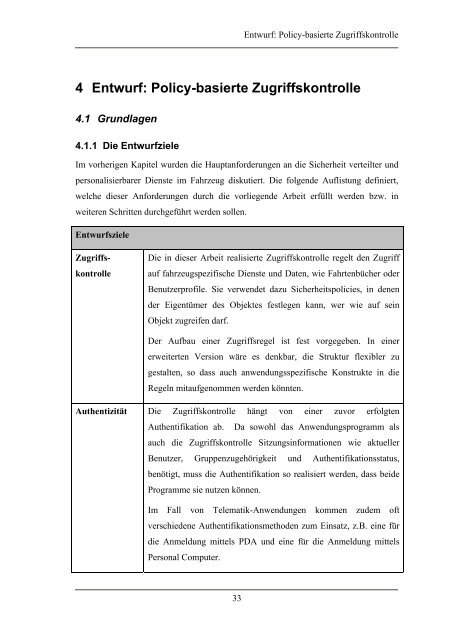

Im vorherigen Kapitel wurden die Hauptanforderungen an die Sicherheit verteilter und<br />

personalisierbarer Dienste im Fahrzeug diskutiert. Die folgende Auflistung definiert,<br />

welche dieser Anforderungen durch die vorliegende Arbeit erfüllt werden bzw. in<br />

weiteren Schritten durchgeführt werden sollen.<br />

<strong>Entwurf</strong>sziele<br />

<strong>Zugriffskontrolle</strong><br />

Die in dieser Arbeit realisierte <strong>Zugriffskontrolle</strong> regelt den Zugriff<br />

auf fahrzeugspezifische Dienste und Daten, wie Fahrtenbücher oder<br />

Benutzerprofile. Sie verwendet dazu Sicherheitspolicies, in denen<br />

der Eigentümer des Objektes festlegen kann, wer wie auf sein<br />

Objekt zugreifen darf.<br />

Der Aufbau <strong>einer</strong> Zugriffsregel ist fest vorgegeben. In <strong>einer</strong><br />

erweiterten Version wäre es denkbar, die Struktur flexibler zu<br />

gestalten, so dass auch anwendungsspezifische Konstrukte in die<br />

Regeln mitaufgenommen werden könnten.<br />

Authentizität Die <strong>Zugriffskontrolle</strong> hängt von <strong>einer</strong> zuvor erfolgten<br />

Authentifikation ab. Da sowohl das Anwendungsprogramm als<br />

auch die <strong>Zugriffskontrolle</strong> Sitzungsinformationen wie aktueller<br />

Benutzer, Gruppenzugehörigkeit und Authentifikationsstatus,<br />

benötigt, muss die Authentifikation so realisiert werden, dass beide<br />

Programme sie nutzen können.<br />

Im Fall von Telematik-Anwendungen kommen zudem oft<br />

verschiedene Authentifikationsmethoden zum Einsatz, z.B. eine für<br />

die Anmeldung <strong>mittels</strong> PDA und eine für die Anmeldung <strong>mittels</strong><br />

Personal Computer.<br />

33