Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Zugriffskontrollverfahren und AOP<br />

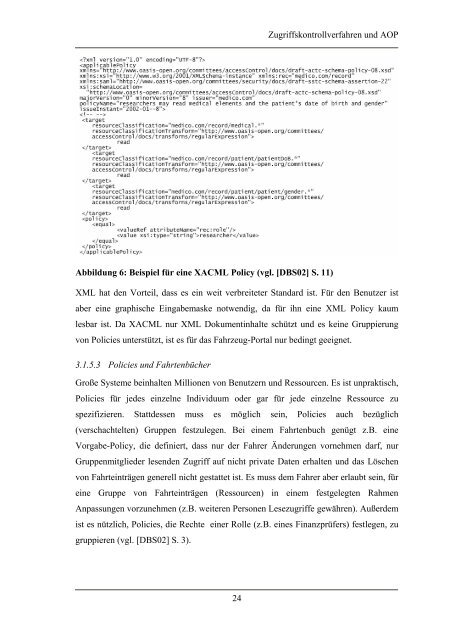

Abbildung 6: Beispiel für eine XACML Policy (vgl. [DBS02] S. 11)<br />

XML hat den Vorteil, dass es ein weit verbreiteter Standard ist. Für den Benutzer ist<br />

aber eine graphische Eingabemaske notwendig, da für ihn eine XML Policy kaum<br />

lesbar ist. Da XACML nur XML Dokumentinhalte schützt und es keine Gruppierung<br />

von Policies unterstützt, ist es für das Fahrzeug-Portal nur bedingt geeignet.<br />

3.1.5.3 Policies und Fahrtenbücher<br />

Große Systeme beinhalten Millionen von Benutzern und Ressourcen. Es ist unpraktisch,<br />

Policies für jedes einzelne Individuum oder gar für jede einzelne Ressource zu<br />

spezifizieren. Stattdessen muss es möglich sein, Policies auch bezüglich<br />

(verschachtelten) Gruppen festzulegen. Bei einem Fahrtenbuch genügt z.B. eine<br />

Vorgabe-Policy, die definiert, dass nur der Fahrer Änderungen vornehmen darf, nur<br />

Gruppenmitglieder lesenden Zugriff auf nicht private Daten erhalten und das Löschen<br />

von Fahrteinträgen generell nicht gestattet ist. Es muss dem Fahrer aber erlaubt sein, für<br />

eine Gruppe von Fahrteinträgen (Ressourcen) in einem festgelegten Rahmen<br />

Anpassungen vorzunehmen (z.B. weiteren Personen Lesezugriffe gewähren). Außerdem<br />

ist es nützlich, Policies, die Rechte <strong>einer</strong> Rolle (z.B. eines Finanzprüfers) festlegen, zu<br />

gruppieren (vgl. [DBS02] S. 3).<br />

24