Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

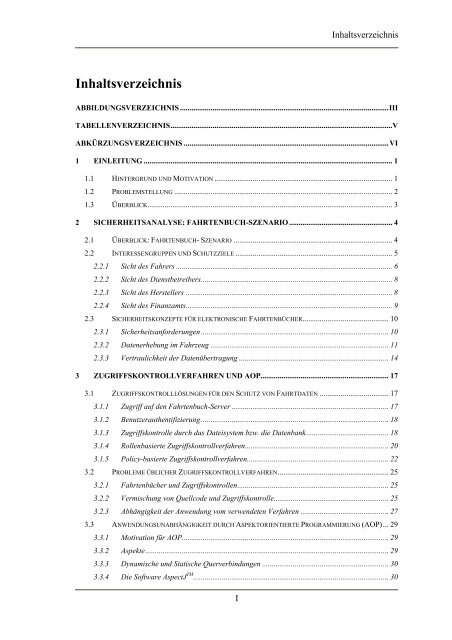

Inhaltsverzeichnis<br />

Inhaltsverzeichnis<br />

ABBILDUNGSVERZEICHNIS .............................................................................................................III<br />

TABELLENVERZEICHNIS....................................................................................................................V<br />

ABKÜRZUNGSVERZEICHNIS ...........................................................................................................VI<br />

1 EINLEITUNG .................................................................................................................................. 1<br />

1.1 HINTERGRUND UND MOTIVATION ............................................................................................. 1<br />

1.2 PROBLEMSTELLUNG .................................................................................................................. 2<br />

1.3 ÜBERBLICK................................................................................................................................3<br />

2 SICHERHEITSANALYSE: FAHRTENBUCH-SZENARIO ...................................................... 4<br />

2.1 ÜBERBLICK: FAHRTENBUCH- SZENARIO ................................................................................... 4<br />

2.2 INTERESSENGRUPPEN UND SCHUTZZIELE .................................................................................. 5<br />

2.2.1 Sicht des Fahrers ................................................................................................................. 6<br />

2.2.2 Sicht des Dienstbetreibers.................................................................................................... 8<br />

2.2.3 Sicht des Herstellers ............................................................................................................ 8<br />

2.2.4 Sicht des Finanzamts............................................................................................................9<br />

2.3 SICHERHEITSKONZEPTE FÜR ELEKTRONISCHE FAHRTENBÜCHER............................................. 10<br />

2.3.1 Sicherheitsanforderungen .................................................................................................. 10<br />

2.3.2 Datenerhebung im Fahrzeug ............................................................................................. 11<br />

2.3.3 Vertraulichkeit der Datenübertragung .............................................................................. 14<br />

3 ZUGRIFFSKONTROLLVERFAHREN UND AOP................................................................... 17<br />

3.1 ZUGRIFFSKONTROLLLÖSUNGEN FÜR DEN SCHUTZ VON FAHRTDATEN .................................... 17<br />

3.1.1 Zugriff auf den Fahrtenbuch-Server .................................................................................. 17<br />

3.1.2 Benutzerauthentifizierung .................................................................................................. 18<br />

3.1.3 <strong>Zugriffskontrolle</strong> durch das Dateisystem bzw. die Datenbank........................................... 18<br />

3.1.4 Rollenbasierte Zugriffskontrollverfahren........................................................................... 20<br />

3.1.5 Policy-basierte Zugriffskontrollverfahren.......................................................................... 22<br />

3.2 PROBLEME ÜBLICHER ZUGRIFFSKONTROLLVERFAHREN.......................................................... 25<br />

3.2.1 Fahrtenbücher und <strong>Zugriffskontrolle</strong>n............................................................................... 25<br />

3.2.2 Vermischung von Quellcode und <strong>Zugriffskontrolle</strong>............................................................ 25<br />

3.2.3 Abhängigkeit der Anwendung vom verwendeten Verfahren .............................................. 27<br />

3.3 ANWENDUNGSUNABHÄNGIGKEIT DURCH ASPEKTORIENTIERTE PROGRAMMIERUNG (AOP)... 29<br />

3.3.1 Motivation für AOP............................................................................................................ 29<br />

3.3.2 Aspekte............................................................................................................................... 29<br />

3.3.3 Dynamische und Statische Querverbindungen .................................................................. 30<br />

3.3.4 Die Software AspectJ TM ...................................................................................................... 30<br />

I