Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

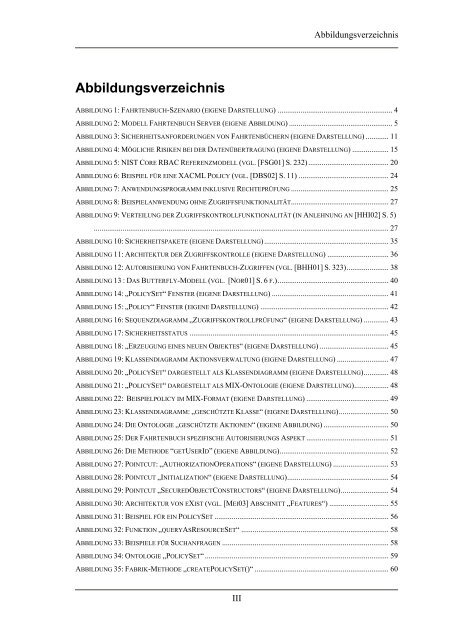

Abbildungsverzeichnis<br />

Abbildungsverzeichnis<br />

ABBILDUNG 1: FAHRTENBUCH-SZENARIO (EIGENE DARSTELLUNG) ............................................................ 4<br />

ABBILDUNG 2: MODELL FAHRTENBUCH SERVER (EIGENE ABBILDUNG) ...................................................... 5<br />

ABBILDUNG 3: SICHERHEITSANFORDERUNGEN VON FAHRTENBÜCHERN (EIGENE DARSTELLUNG) ............ 11<br />

ABBILDUNG 4: MÖGLICHE RISIKEN BEI DER DATENÜBERTRAGUNG (EIGENE DARSTELLUNG) ................... 15<br />

ABBILDUNG 5: NIST CORE RBAC REFERENZMODELL (VGL. [FSG01] S. 232).......................................... 20<br />

ABBILDUNG 6: BEISPIEL FÜR EINE XACML POLICY (VGL. [DBS02] S. 11) ............................................... 24<br />

ABBILDUNG 7: ANWENDUNGSPROGRAMM INKLUSIVE RECHTEPRÜFUNG ................................................... 25<br />

ABBILDUNG 8: BEISPIELANWENDUNG OHNE ZUGRIFFSFUNKTIONALITÄT................................................... 27<br />

ABBILDUNG 9: VERTEILUNG DER ZUGRIFFSKONTROLLFUNKTIONALITÄT (IN ANLEHNUNG AN [HHI02] S. 5)<br />

.......................................................................................................................................................... 27<br />

ABBILDUNG 10: SICHERHEITSPAKETE (EIGENE DARSTELLUNG)................................................................. 35<br />

ABBILDUNG 11: ARCHITEKTUR DER ZUGRIFFSKONTROLLE (EIGENE DARSTELLUNG) ................................ 36<br />

ABBILDUNG 12: AUTORISIERUNG VON FAHRTENBUCH-ZUGRIFFEN (VGL. [BHH01] S. 323)...................... 38<br />

ABBILDUNG 13 : DAS BUTTERFLY-MODELL (VGL. [NOR01] S. 6 F.).......................................................... 40<br />

ABBILDUNG 14: „POLICYSET“ FENSTER (EIGENE DARSTELLUNG) ............................................................. 41<br />

ABBILDUNG 15: „POLICY“ FENSTER (EIGENE DARSTELLUNG) ................................................................... 42<br />

ABBILDUNG 16: SEQUENZDIAGRAMM „ZUGRIFFSKONTROLLPRÜFUNG“ (EIGENE DARSTELLUNG) ............. 43<br />

ABBILDUNG 17: SICHERHEITSSTATUS ........................................................................................................ 45<br />

ABBILDUNG 18: „ERZEUGUNG EINES NEUEN OBJEKTES“ (EIGENE DARSTELLUNG) .................................... 45<br />

ABBILDUNG 19: KLASSENDIAGRAMM AKTIONSVERWALTUNG (EIGENE DARSTELLUNG) ........................... 47<br />

ABBILDUNG 20: „POLICYSET“ DARGESTELLT ALS KLASSENDIAGRAMM (EIGENE DARSTELLUNG)............. 48<br />

ABBILDUNG 21: „POLICYSET“ DARGESTELLT ALS MIX-ONTOLOGIE (EIGENE DARSTELLUNG).................. 48<br />

ABBILDUNG 22: BEISPIELPOLICY IM MIX-FORMAT (EIGENE DARSTELLUNG) ........................................... 49<br />

ABBILDUNG 23: KLASSENDIAGRAMM: „GESCHÜTZTE KLASSE“ (EIGENE DARSTELLUNG).......................... 50<br />

ABBILDUNG 24: DIE ONTOLOGIE „GESCHÜTZTE AKTIONEN“ (EIGENE ABBILDUNG) .................................. 50<br />

ABBILDUNG 25: DER FAHRTENBUCH SPEZIFISCHE AUTORISIERUNGS ASPEKT ........................................... 51<br />

ABBILDUNG 26: DIE METHODE “GETUSERID” (EIGENE ABBILDUNG)......................................................... 52<br />

ABBILDUNG 27: POINTCUT: „AUTHORIZATIONOPERATIONS“ (EIGENE DARSTELLUNG) ............................. 53<br />

ABBILDUNG 28: POINTCUT „INITIALIZATION“ (EIGENE DARSTELLUNG)..................................................... 54<br />

ABBILDUNG 29: POINTCUT „SECUREDOBJECTCONSTRUCTORS“ (EIGENE DARSTELLUNG)......................... 54<br />

ABBILDUNG 30: ARCHITEKTUR VON EXIST (VGL. [MEI03] ABSCHNITT „FEATURES“) ............................... 55<br />

ABBILDUNG 31: BEISPIEL FÜR EIN POLICYSET ........................................................................................... 56<br />

ABBILDUNG 32: FUNKTION „QUERYASRESOURCESET“ ............................................................................. 58<br />

ABBILDUNG 33: BEISPIELE FÜR SUCHANFRAGEN ....................................................................................... 58<br />

ABBILDUNG 34: ONTOLOGIE „POLICYSET“................................................................................................ 59<br />

ABBILDUNG 35: FABRIK-METHODE „CREATEPOLICYSET()“ ...................................................................... 60<br />

III