Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Entwurf</strong>: Policy-basierte <strong>Zugriffskontrolle</strong><br />

Der Benutzerdienst verwaltet beispielsweise einen Baum aus Benutzern und<br />

Benutzergruppen, die Ressourcenverwaltung einen Baum aus geschützten<br />

Anwendungsklassen (und deren Felder und Objekte) und die Aktions-Verwaltung eine<br />

Liste von Aktionen pro geschützter Anwendungsklasse. Da auch das<br />

Benutzerprogramm eine Benutzer- und Benutzergruppenverwaltung benötigt, wird<br />

diese verwendet. Idealerweise gibt es aber eine zentrale Benutzeradministration, die von<br />

mehreren Anwendungsprogrammen genutzt werden kann und mit der ein Single-Sign-<br />

On möglich ist. Auf diese Weise müsste sich der Anwender nur einmal bei der zentralen<br />

Benutzerverwaltung anmelden, anstatt sich bei jedem Anwendungsprogramm einzeln<br />

anmelden zu müssen.<br />

Aus Zeitgründen wird in dieser Arbeit jedoch darauf verzichtet, hierarchische Benutzerund<br />

Ressourcengruppen zu realisieren. Stattdessen können Benutzer und Ressourcen<br />

nur in eine Benutzer- bzw. Objekttypklasse eingeteilt werden. Würde eine hierarchische<br />

Gruppenbildung unterstützt, so müssten <strong>einer</strong>seits zyklenfreie Graphen verwaltet<br />

werden, andererseits würde die Rechteprüfung einen Suchalgorithmus zum Auffinden<br />

von Rechtekombinationen in den Graphen benötigen (vgl. [Nor01] S. 14).<br />

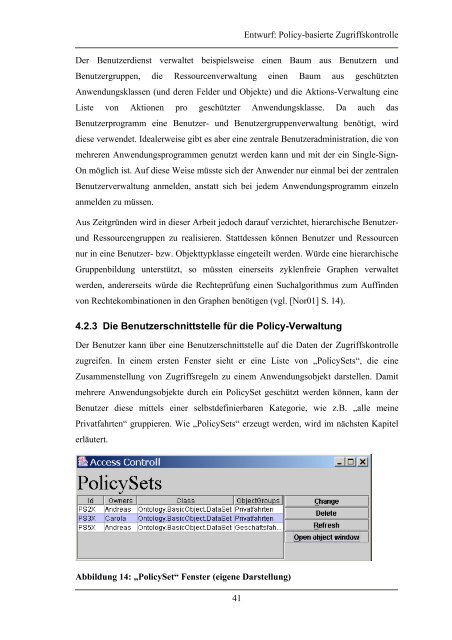

4.2.3 Die Benutzerschnittstelle für die Policy-Verwaltung<br />

Der Benutzer kann über eine Benutzerschnittstelle auf die Daten der <strong>Zugriffskontrolle</strong><br />

zugreifen. In einem ersten Fenster sieht er eine Liste von „PolicySets“, die eine<br />

Zusammenstellung von Zugriffsregeln zu einem Anwendungsobjekt darstellen. Damit<br />

mehrere Anwendungsobjekte durch ein PolicySet geschützt werden können, kann der<br />

Benutzer diese <strong>mittels</strong> <strong>einer</strong> selbstdefinierbaren Kategorie, wie z.B. „alle meine<br />

Privatfahrten“ gruppieren. Wie „PolicySets“ erzeugt werden, wird im nächsten Kapitel<br />

erläutert.<br />

Abbildung 14: „PolicySet“ Fenster (eigene Darstellung)<br />

41