Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

<strong>Entwurf</strong>: Policy-basierte <strong>Zugriffskontrolle</strong><br />

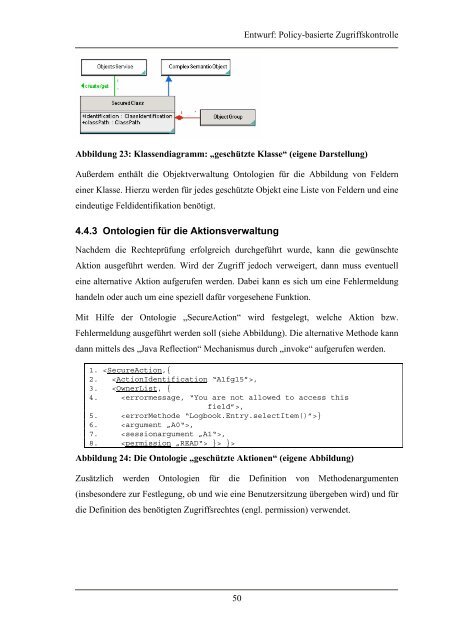

Abbildung 23: Klassendiagramm: „geschützte Klasse“ (eigene Darstellung)<br />

Außerdem enthält die Objektverwaltung Ontologien für die Abbildung von Feldern<br />

<strong>einer</strong> Klasse. Hierzu werden für jedes geschützte Objekt eine Liste von Feldern und eine<br />

eindeutige Feldidentifikation benötigt.<br />

4.4.3 Ontologien für die Aktionsverwaltung<br />

Nachdem die Rechteprüfung erfolgreich durchgeführt wurde, kann die gewünschte<br />

Aktion ausgeführt werden. Wird der Zugriff jedoch verweigert, dann muss eventuell<br />

eine alternative Aktion aufgerufen werden. Dabei kann es sich um eine Fehlermeldung<br />

handeln oder auch um eine speziell dafür vorgesehene Funktion.<br />

Mit Hilfe der Ontologie „SecureAction“ wird festgelegt, welche Aktion bzw.<br />

Fehlermeldung ausgeführt werden soll (siehe Abbildung). Die alternative Methode kann<br />

dann <strong>mittels</strong> des „Java Reflection“ Mechanismus durch „invoke“ aufgerufen werden.<br />

1. <br />

Abbildung 24: Die Ontologie „geschützte Aktionen“ (eigene Abbildung)<br />

Zusätzlich werden Ontologien für die Definition von Methodenargumenten<br />

(insbesondere zur Festlegung, ob und wie eine Benutzersitzung übergeben wird) und für<br />

die Definition des benötigten Zugriffsrechtes (engl. permission) verwendet.<br />

50