Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

Sicherheitsanalyse: Fahrtenbuch-Szenario<br />

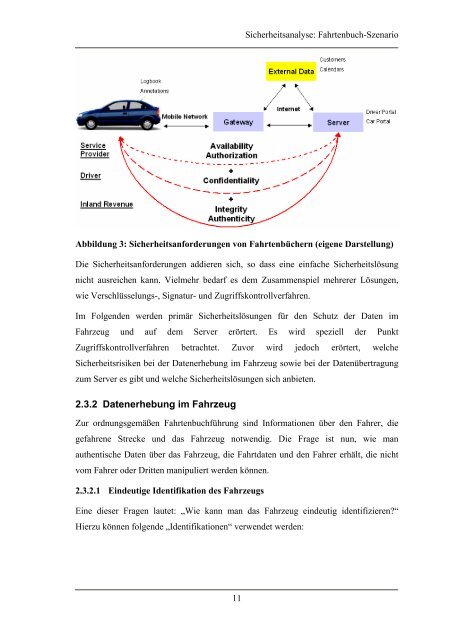

Abbildung 3: Sicherheitsanforderungen von Fahrtenbüchern (eigene Darstellung)<br />

Die Sicherheitsanforderungen addieren sich, so dass eine einfache Sicherheitslösung<br />

nicht ausreichen kann. Vielmehr bedarf es dem Zusammenspiel mehrerer Lösungen,<br />

wie Verschlüsselungs-, Signatur- und Zugriffskontrollverfahren.<br />

Im Folgenden werden primär Sicherheitslösungen für den Schutz der Daten im<br />

Fahrzeug und auf dem Server erörtert. Es wird speziell der Punkt<br />

Zugriffskontrollverfahren betrachtet. Zuvor wird jedoch erörtert, welche<br />

Sicherheitsrisiken bei der Datenerhebung im Fahrzeug sowie bei der Datenübertragung<br />

zum Server es gibt und welche Sicherheitslösungen sich anbieten.<br />

2.3.2 Datenerhebung im Fahrzeug<br />

Zur ordnungsgemäßen Fahrtenbuchführung sind Informationen über den Fahrer, die<br />

gefahrene Strecke und das Fahrzeug notwendig. Die Frage ist nun, wie man<br />

authentische Daten über das Fahrzeug, die Fahrtdaten und den Fahrer erhält, die nicht<br />

vom Fahrer oder Dritten manipuliert werden können.<br />

2.3.2.1 Eindeutige Identifikation des Fahrzeugs<br />

Eine dieser Fragen lautet: „Wie kann man das Fahrzeug eindeutig identifizieren?“<br />

Hierzu können folgende „Identifikationen“ verwendet werden:<br />

11