Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Entwurf einer anwendungsunabhängigen Zugriffskontrolle mittels ...

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

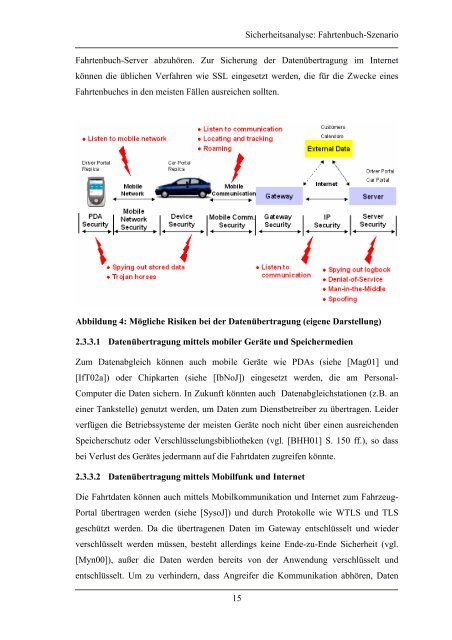

Sicherheitsanalyse: Fahrtenbuch-Szenario<br />

Fahrtenbuch-Server abzuhören. Zur Sicherung der Datenübertragung im Internet<br />

können die üblichen Verfahren wie SSL eingesetzt werden, die für die Zwecke eines<br />

Fahrtenbuches in den meisten Fällen ausreichen sollten.<br />

Abbildung 4: Mögliche Risiken bei der Datenübertragung (eigene Darstellung)<br />

2.3.3.1 Datenübertragung <strong>mittels</strong> mobiler Geräte und Speichermedien<br />

Zum Datenabgleich können auch mobile Geräte wie PDAs (siehe [Mag01] und<br />

[IfT02a]) oder Chipkarten (siehe [IbNoJ]) eingesetzt werden, die am Personal-<br />

Computer die Daten sichern. In Zukunft könnten auch Datenabgleichstationen (z.B. an<br />

<strong>einer</strong> Tankstelle) genutzt werden, um Daten zum Dienstbetreiber zu übertragen. Leider<br />

verfügen die Betriebssysteme der meisten Geräte noch nicht über einen ausreichenden<br />

Speicherschutz oder Verschlüsselungsbibliotheken (vgl. [BHH01] S. 150 ff.), so dass<br />

bei Verlust des Gerätes jedermann auf die Fahrtdaten zugreifen könnte.<br />

2.3.3.2 Datenübertragung <strong>mittels</strong> Mobilfunk und Internet<br />

Die Fahrtdaten können auch <strong>mittels</strong> Mobilkommunikation und Internet zum Fahrzeug-<br />

Portal übertragen werden (siehe [SysoJ]) und durch Protokolle wie WTLS und TLS<br />

geschützt werden. Da die übertragenen Daten im Gateway entschlüsselt und wieder<br />

verschlüsselt werden müssen, besteht allerdings keine Ende-zu-Ende Sicherheit (vgl.<br />

[Myn00]), außer die Daten werden bereits von der Anwendung verschlüsselt und<br />

entschlüsselt. Um zu verhindern, dass Angreifer die Kommunikation abhören, Daten<br />

15