Kommunikation und Datenhaltung 3. Protokollmechanismen

Kommunikation und Datenhaltung 3. Protokollmechanismen

Kommunikation und Datenhaltung 3. Protokollmechanismen

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

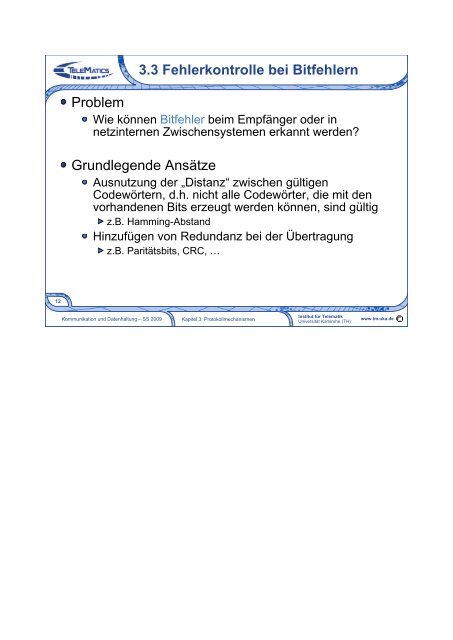

<strong>3.</strong>3 Fehlerkontrolle bei Bitfehlern<br />

Problem<br />

Wie können Bitfehler beim Empfänger oder in<br />

netzinternen Zwischensystemen erkannt werden?<br />

Gr<strong>und</strong>legende Ansätze<br />

Ausnutzung der „Distanz“ zwischen gültigen<br />

Codewörtern, d.h. nicht alle Codewörter, die mit den<br />

vorhandenen Bits erzeugt werden können, sind gültig<br />

z.B. Hamming-Abstand<br />

Hinzufügen von Red<strong>und</strong>anz bei der Übertragung<br />

z.B. Paritätsbits, CRC, …<br />

12<br />

<strong>Kommunikation</strong> <strong>und</strong> <strong>Datenhaltung</strong> – SS 2009<br />

Kapitel 3: <strong>Protokollmechanismen</strong><br />

Institut für Telematik<br />

Universität Karlsruhe (TH)<br />

www.tm.uka.de