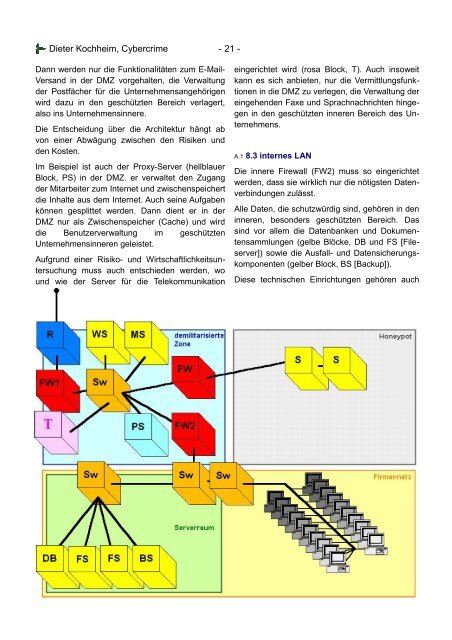

Dieter Kochheim, <strong>Cybercrime</strong> - 20 -leben, oder ehemalige Mitarbeiter, die Ihr Wissenzu schädlichen Aktionen ausnutzen.IT-Sicherheit beschränkt sich dabei nicht auf denBetrieb von Technik. Die Beispiele für das SocialEngineering zeigen deutlich, dass auch das sozialeKommunikationsverhalten – nicht zuletzt mit Kunden,Partnern und in sozialen Netzwerken, die physikalischeSicherheit (Serverräume, Schließanlagen,Zugangskontrollen) und das allgemeine Sicherheitsverständnisaller Mitarbeiter gefordertsind.A.1 8. Bestandteile eines professionellenNetzwerkesIn dem abschließenden Teil werfen wir einen grobenBlick auf die professionelle Organisation vonIT-Sicherheit. Sie verlangt nach einer klaren physikalischenOrdnung, um Quereinstiege und Hintertürenzu vermeiden.A.1 8.1 professionelles FirmennetzOhne eine Firewall am unmittelbaren Netzeingangkommt kein professionelles Netzwerk aus. Erforderlichist eine Hardware-basierende Firewall mitnur einem Eingang und einem Ausgang, die auchnur eine einzige Aufgabe hat: den aus- und vor allemeingehenden Datenverkehr zu überwachen, zuanalysieren, nötigenfalls zu blockieren und ganzbesonders alle Anstrengungen von außen zu unterbinden,protokollierend oder steuernd auf dasInnere des Unternehmens Einfluss zu nehmen (imSchaubild: links oben, roter Block, FW1).Im Hinblick darauf, dass immer mehr Dienste miteinem unmittelbaren Außenkontakt für E-Mail oderdie Unternehmenspräsentation gefordert werden(Internet-Shopping, eGovernment), müssenFirewalls in einem gewissen Maße Außenkontaktezulassen. Es hat sich deshalb in der Praxis mehrund mehr durchgesetzt, dass vor der eigentlichen(produktiven) Unternehmens-IT eine besondersgeschützte Zone errichtet wird, die nur für dieAußenkontakte bestimmt ist (demilitarisierte Zone -DMZ; hellblau unterlegter Bereich).Sie muss von der Unternehmens-IT mit einer weiterenund besonders restriktiv arbeitenden Firewallgetrennt werden (links oben, roter Block,FW2).Rechts oben ist im Bild ein sogenannter Honeypotvorgesehen. Es handelt sich dabei um eineArt Hinterzimmer, in dem interessante und in allerRegel falsche Daten bereit gehalten werden. DerHoneypot ist entweder durch keine Firewallgeschützt oder durch eine, die verhältnismäßigeinfach überwunden werden kann. Zu ihm undseinen "Spieldaten" sollen Angreifer gelocktwerden, um sie von dem internen LANabzulenken und bei ihren Handlungenbeobachten zu können.Ich halte das Honeypot-Konzept für eineinformationstheoretische Spielerei mit mehrerenNachteilen: Es akzeptiert, dass sich Angreifer inder DMZ austoben und die dort vorgehaltenen,keineswegs unwichtigen Daten kompromittierenkönnen. Dazu vernachlässigt es womöglich densicheren Betrieb der Firewall "FW1" undverursacht wirtschaftlich fragwürdige Kosten fürdie Technik und den Betrieb des Honeypots.A.1 8.2 Demilitarisierte Zone - DMZIn der DMZ werden die Geräte und Dienste installiert,die einen unmittelbaren Außenkontaktbenötigen. Untereinander werden sie mit einer(intelligenten) aktiven Netzwerkkomponenteverbunden, einem Switch (oranger Block, Sw). ImGegensatz zu "dummen Datenpumpen" (z.B.einem Hub) kann der Switch Datenverbindungenzielgerichtet lenken und zum Beispiel einemHacker, der die Eingangs-Firewall überwundenhat (FW1), schwer behindern.In die DMZ gehört auf jeden Fall der Webserver(gelber Block, WS), auf den die Kunden und dieÖffentlichkeit zugreifen können. Je nach Bedarfmuss ihm auch ein Datenbankserver zur Seitegestellt werden, der jedenfalls einen Teil derUnternehmensdaten enthält, die der Öffentlichkeitzugänglich gemacht werden sollen.Im Beispiel ist auch der Mailserver in der DMZplatziert worden (gelber Block, MS). SeineAufgaben können jedoch auch getrennt werden.

Dieter Kochheim, <strong>Cybercrime</strong> - 21 -Dann werden nur die Funktionalitäten zum E-Mail-Versand in der DMZ vorgehalten, die Verwaltungder Postfächer für die Unternehmensangehörigenwird dazu in den geschützten Bereich verlagert,also ins Unternehmensinnere.Die Entscheidung über die Architektur hängt abvon einer Abwägung zwischen den Risiken undden Kosten.Im Beispiel ist auch der Proxy-Server (hellblauerBlock, PS) in der DMZ. er verwaltet den Zugangder Mitarbeiter zum Internet und zwischenspeichertdie Inhalte aus dem Internet. Auch seine Aufgabenkönnen gesplittet werden. Dann dient er in derDMZ nur als Zwischenspeicher (Cache) und wirddie Benutzerverwaltung im geschütztenUnternehmensinneren geleistet.Aufgrund einer Risiko- und Wirtschaftlichkeitsuntersuchungmuss auch entschieden werden, wound wie der Server für die Telekommunikationeingerichtet wird (rosa Block, T). Auch insoweitkann es sich anbieten, nur die Vermittlungsfunktionenin die DMZ zu verlegen, die Verwaltung dereingehenden Faxe und Sprachnachrichten hingegenin den geschützten inneren Bereich des Unternehmens.A.1 8.3 internes LANDie innere Firewall (FW2) muss so eingerichtetwerden, dass sie wirklich nur die nötigsten Datenverbindungenzulässt.Alle Daten, die schutzwürdig sind, gehören in deninneren, besonders geschützten Bereich. Dassind vor allem die Datenbanken und Dokumentensammlungen(gelbe Blöcke, DB und FS [Fileserver])sowie die Ausfall- und Datensicherungskomponenten(gelber Block, BS [Backup]).Diese technischen Einrichtungen gehören auch

- Seite 2 und 3: Dieter Kochheim, Cybercrime - 2 -3

- Seite 4 und 5: Dieter Kochheim, Cybercrime - 4 -57

- Seite 6: Dieter Kochheim, Cybercrime - 6 -A.

- Seite 9 und 10: Dieter Kochheim, Cybercrime - 9 -ve

- Seite 11 und 12: Dieter Kochheim, Cybercrime - 11 -A

- Seite 13 und 14: Dieter Kochheim, Cybercrime - 13 -A

- Seite 15 und 16: Dieter Kochheim, Cybercrime - 15 -g

- Seite 17 und 18: Dieter Kochheim, Cybercrime - 17 -V

- Seite 19: Dieter Kochheim, Cybercrime - 19 -v

- Seite 23 und 24: Dieter Kochheim, Cybercrime - 23 -l

- Seite 25 und 26: Dieter Kochheim, Cybercrime - 25 -f

- Seite 27 und 28: Dieter Kochheim, Cybercrime - 27 -A

- Seite 29 und 30: Dieter Kochheim, Cybercrime - 29 -D

- Seite 31 und 32: Dieter Kochheim, Cybercrime - 31 -1

- Seite 33 und 34: Dieter Kochheim, Cybercrime - 33 -g

- Seite 35 und 36: Dieter Kochheim, Cybercrime - 35 -i

- Seite 37 und 38: Dieter Kochheim, Cybercrime - 37 -A

- Seite 39 und 40: Dieter Kochheim, Cybercrime - 39 -h

- Seite 41 und 42: Dieter Kochheim, Cybercrime - 41 -r

- Seite 43 und 44: Dieter Kochheim, Cybercrime - 43 -A

- Seite 45 und 46: Dieter Kochheim, Cybercrime - 45 -A

- Seite 47 und 48: Dieter Kochheim, Cybercrime - 47 -A

- Seite 49 und 50: Dieter Kochheim, Cybercrime - 49 -A

- Seite 51 und 52: Dieter Kochheim, Cybercrime - 51 -r

- Seite 53 und 54: Dieter Kochheim, Cybercrime - 53 -

- Seite 55 und 56: Dieter Kochheim, Cybercrime - 55 -A

- Seite 57 und 58: Dieter Kochheim, Cybercrime - 57 -

- Seite 59 und 60: Dieter Kochheim, Cybercrime - 59 -A

- Seite 61 und 62: Dieter Kochheim, Cybercrime - 61 -B

- Seite 63 und 64: Dieter Kochheim, Cybercrime - 63 -B

- Seite 65 und 66: Dieter Kochheim, Cybercrime - 65 -V

- Seite 67 und 68: Dieter Kochheim, Cybercrime - 67 -D

- Seite 69 und 70: Dieter Kochheim, Cybercrime - 69 -I

- Seite 71 und 72:

Dieter Kochheim, Cybercrime - 71 -S

- Seite 73 und 74:

Dieter Kochheim, Cybercrime - 73 -B

- Seite 75 und 76:

Dieter Kochheim, Cybercrime - 75 -B

- Seite 77 und 78:

Dieter Kochheim, Cybercrime - 77 -z

- Seite 79 und 80:

Dieter Kochheim, Cybercrime - 79 -B

- Seite 81 und 82:

Dieter Kochheim, Cybercrime - 81 -A

- Seite 83 und 84:

Dieter Kochheim, Cybercrime - 83 -D

- Seite 85 und 86:

Dieter Kochheim, Cybercrime - 85 -a

- Seite 87 und 88:

Dieter Kochheim, Cybercrime - 87 -r

- Seite 89 und 90:

Dieter Kochheim, Cybercrime - 89 -C

- Seite 91 und 92:

Dieter Kochheim, Cybercrime - 91 -C

- Seite 93 und 94:

Dieter Kochheim, Cybercrime - 93 -k

- Seite 95 und 96:

Dieter Kochheim, Cybercrime - 95 -a

- Seite 97 und 98:

Dieter Kochheim, Cybercrime - 97 -s

- Seite 99 und 100:

Dieter Kochheim, Cybercrime - 99 -d

- Seite 101 und 102:

Dieter Kochheim, Cybercrime - 101 -

- Seite 103 und 104:

Dieter Kochheim, Cybercrime - 103 -

- Seite 105 und 106:

Dieter Kochheim, Cybercrime - 105 -

- Seite 107 und 108:

Dieter Kochheim, Cybercrime - 107 -

- Seite 109 und 110:

Dieter Kochheim, Cybercrime - 109 -

- Seite 111 und 112:

Dieter Kochheim, Cybercrime - 111 -

- Seite 113 und 114:

Dieter Kochheim, Cybercrime - 113 -

- Seite 115 und 116:

Dieter Kochheim, Cybercrime - 115 -

- Seite 117 und 118:

Dieter Kochheim, Cybercrime - 117 -

- Seite 119 und 120:

Dieter Kochheim, Cybercrime - 119 -

- Seite 121 und 122:

Dieter Kochheim, Cybercrime - 121 -

- Seite 123 und 124:

Dieter Kochheim, Cybercrime - 123 -

- Seite 125 und 126:

Dieter Kochheim, Cybercrime - 125 -