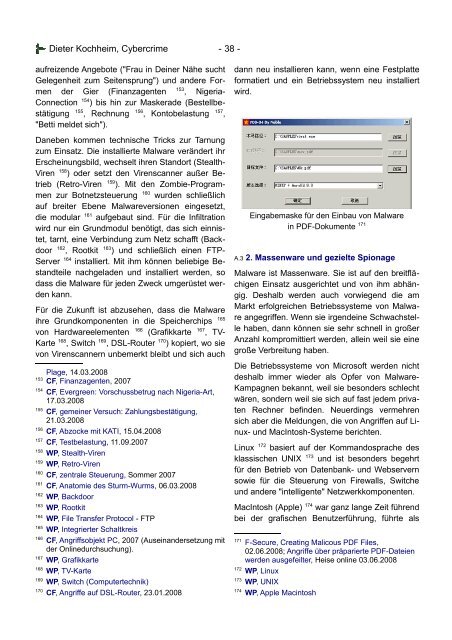

Dieter Kochheim, <strong>Cybercrime</strong> - 38 -aufreizende Angebote ("Frau in Deiner Nähe suchtGelegenheit zum Seitensprung") und andere Formender Gier (Finanzagenten 153 , Nigeria-Connection 154 ) bis hin zur Maskerade (Bestellbestätigung155 , Rechnung 156 , Kontobelastung 157 ,"Betti meldet sich").Daneben kommen technische Tricks zur Tarnungzum Einsatz. Die installierte Malware verändert ihrErscheinungsbild, wechselt ihren Standort (Stealth-Viren 158 ) oder setzt den Virenscanner außer Betrieb(Retro-Viren 159 ). Mit den Zombie-Programmenzur Botnetzsteuerung 160 wurden schließlichauf breiter Ebene Malwareversionen eingesetzt,die modular 161 aufgebaut sind. Für die Infiltrationwird nur ein Grundmodul benötigt, das sich einnistet,tarnt, eine Verbindung zum Netz schafft (Backdoor162 , Rootkit 163 ) und schließlich einen FTP-Server 164 installiert. Mit ihm können beliebige Bestandteilenachgeladen und installiert werden, sodass die Malware für jeden Zweck umgerüstet werdenkann.Für die Zukunft ist abzusehen, dass die Malwareihre Grundkomponenten in die Speicherchips 165von Hardwareelementen 166 (Grafikkarte 167 , TV-Karte 168 , Switch 169 , DSL-Router 170 ) kopiert, wo sievon Virenscannern unbemerkt bleibt und sich auchPlage, 14.03.2008153CF, Finanzagenten, 2007154CF, Evergreen: Vorschussbetrug nach Nigeria-Art,17.03.2008155CF, gemeiner Versuch: Zahlungsbestätigung,21.03.2008156CF, Abzocke mit KATI, 15.04.2008157CF, Testbelastung, 11.09.2007158WP, Stealth-Viren159WP, Retro-Viren160CF, zentrale Steuerung, Sommer 2007161CF, Anatomie des Sturm-Wurms, 06.03.2008162WP, Backdoor163WP, Rootkit164WP, File Transfer Protocol - FTP165WP, Integrierter Schaltkreis166CF, Angriffsobjekt PC, 2007 (Auseinandersetzung mitder Onlinedurchsuchung).167WP, Grafikkarte168WP, TV-Karte169WP, Switch (Computertechnik)170CF, Angriffe auf DSL-Router, 23.01.2008dann neu installieren kann, wenn eine Festplatteformatiert und ein Betriebssystem neu installiertwird.Eingabemaske für den Einbau von Malwarein PDF-Dokumente 171A.3 2. Massenware und gezielte SpionageMalware ist Massenware. Sie ist auf den breitflächigenEinsatz ausgerichtet und von ihm abhängig.Deshalb werden auch vorwiegend die amMarkt erfolgreichen Betriebssysteme von Malwareangegriffen. Wenn sie irgendeine Schwachstellehaben, dann können sie sehr schnell in großerAnzahl kompromittiert werden, allein weil sie einegroße Verbreitung haben.Die Betriebssysteme von Microsoft werden nichtdeshalb immer wieder als Opfer von Malware-Kampagnen bekannt, weil sie besonders schlechtwären, sondern weil sie sich auf fast jedem privatenRechner befinden. Neuerdings vermehrensich aber die Meldungen, die von Angriffen auf Linux-und MacIntosh-Systeme berichten.Linux 172 basiert auf der Kommandosprache desklassischen UNIX 173 und ist besonders begehrtfür den Betrieb von Datenbank- und Webservernsowie für die Steuerung von Firewalls, Switcheund andere "intelligente" Netzwerkkomponenten.MacIntosh (Apple) 174 war ganz lange Zeit führendbei der grafischen Benutzerführung, führte als171F-Secure, Creating Malicous PDF Files,02.06.2008; Angriffe über präparierte PDF-Dateienwerden ausgefeilter, Heise online 03.06.2008172WP, Linux173WP, UNIX174WP, Apple Macintosh

Dieter Kochheim, <strong>Cybercrime</strong> - 39 -her 177 . Ihnen folgten die Botnetzer 178 und diemehr im Handwerk verwurzelten, aber sehrschadensträchtigen Skimmer 179 .die pandemische Ausbreitung von Malwareerstes Betriebssystem die Steuerung mit der Computermausein, war beliebt bei den Medienschaffenden,weil es besonders gut die Grafikbearbeitungund die Herstellung von Druck- und Layoutvorlagen(Desktop Publishing 175 ) unterstützte, undblieb ein Nischenprodukt für die Anwender, die etwasmehr für eine nicht mehr ganz aktuelle Technikauszugeben bereit waren.Mit dem iPhone und anderen Produkten drängtApple jetzt auf den breiteren Konsumentenmarkt.Deshalb werden seine Geräte auch verstärkt zumOpfer von Malware.Die Entwicklung und Verbreitung von Malware istHacking nach der Methode des Gießkannenprinzips.Wie beim Spamming gilt: Es ist egal, wen estrifft. Hauptsache ist, dass es trifft.Den "Malworkern" ist die Identität des Opfers, seineKonfession, seine weltanschaulichen Vorstellungenim Übrigen und sein Einkommen völligegal. Wenn sich sein Bankkonto für illegale Transaktionenausnutzen, sein Kundenkonto für den Absatzvon Hehlerware missbrauchen oder sein PCals Zombie für ein Botnetz korrumpieren lässt,dann schlagen sie ungeachtet der geschädigtenPerson und bedenkenlos zu.Am Anfang waren die Spammer 176 , die wenigstensnoch legale Standbeine im Direktmarketing und imAdressenhandel hatten. Die ersten nur-kriminellausgerichteten Softwareentwickler waren die Phis-175WP, Desktop-Publishing - DTP176CF, Zusammenarbeit der Szenen, 2007Daneben ist eine professionelle Szene entstanden,die sich dem gezielten Angriff auf Unternehmenund Einzelpersonen widmet. Sie lässt sichteuer für Malware und Aufträge bezahlen, die zurIndustriespionage 180 , zur Ausforschung geheimerInformationen oder zum Abhören prominenterPersonen eingesetzt werden. Das funktioniertmeistens nur mit einer gehörigen Portion SocialEngineering.Beide Erscheinungsformen der massenhaftenund der individuellen Penetration werden uns weiterbegleiten und beschäftigen.A.3 3. CrimewareDer Begriff Crimeware 181 taucht seit 2006 verstärktim Internet auf und umfasst alle Formenschädlicher Software, die für kriminelle Zweckemissbraucht werden.Während bei Malware häufig das „nicht wirtschaftlich“motivierte Verursachen von digitalenSchäden an Computern im Vordergrund steht,wird Crimeware ausschließlich entwickelt undverbreitet, um damit Geld durch kriminelle Aktivitätenzu verdienen 182 .Der Begriff ist gut gewählt, weil er alle schädlichenProgramme, die bislang als Malware bezeichnetwurden (Viren, Würmer, Trojaner, Spyware183 ), erweitert auf alle Formen, die zum Angriffauf sensible Daten und die Privatsphäre verwendetwerden.177CF, Phishing, 2007178CF, Botnetze, Sommer 2007179CF, arbeitsteiliges Skimming, 18.05.2008180CF, erhebliche Schäden durch Industriespionage,11.03.2008181CF, Angriffe mit Crimeware, 2007182WP, Crimeware183WP, Spyware

- Seite 2 und 3: Dieter Kochheim, Cybercrime - 2 -3

- Seite 4 und 5: Dieter Kochheim, Cybercrime - 4 -57

- Seite 6: Dieter Kochheim, Cybercrime - 6 -A.

- Seite 9 und 10: Dieter Kochheim, Cybercrime - 9 -ve

- Seite 11 und 12: Dieter Kochheim, Cybercrime - 11 -A

- Seite 13 und 14: Dieter Kochheim, Cybercrime - 13 -A

- Seite 15 und 16: Dieter Kochheim, Cybercrime - 15 -g

- Seite 17 und 18: Dieter Kochheim, Cybercrime - 17 -V

- Seite 19 und 20: Dieter Kochheim, Cybercrime - 19 -v

- Seite 21 und 22: Dieter Kochheim, Cybercrime - 21 -D

- Seite 23 und 24: Dieter Kochheim, Cybercrime - 23 -l

- Seite 25 und 26: Dieter Kochheim, Cybercrime - 25 -f

- Seite 27 und 28: Dieter Kochheim, Cybercrime - 27 -A

- Seite 29 und 30: Dieter Kochheim, Cybercrime - 29 -D

- Seite 31 und 32: Dieter Kochheim, Cybercrime - 31 -1

- Seite 33 und 34: Dieter Kochheim, Cybercrime - 33 -g

- Seite 35 und 36: Dieter Kochheim, Cybercrime - 35 -i

- Seite 37: Dieter Kochheim, Cybercrime - 37 -A

- Seite 41 und 42: Dieter Kochheim, Cybercrime - 41 -r

- Seite 43 und 44: Dieter Kochheim, Cybercrime - 43 -A

- Seite 45 und 46: Dieter Kochheim, Cybercrime - 45 -A

- Seite 47 und 48: Dieter Kochheim, Cybercrime - 47 -A

- Seite 49 und 50: Dieter Kochheim, Cybercrime - 49 -A

- Seite 51 und 52: Dieter Kochheim, Cybercrime - 51 -r

- Seite 53 und 54: Dieter Kochheim, Cybercrime - 53 -

- Seite 55 und 56: Dieter Kochheim, Cybercrime - 55 -A

- Seite 57 und 58: Dieter Kochheim, Cybercrime - 57 -

- Seite 59 und 60: Dieter Kochheim, Cybercrime - 59 -A

- Seite 61 und 62: Dieter Kochheim, Cybercrime - 61 -B

- Seite 63 und 64: Dieter Kochheim, Cybercrime - 63 -B

- Seite 65 und 66: Dieter Kochheim, Cybercrime - 65 -V

- Seite 67 und 68: Dieter Kochheim, Cybercrime - 67 -D

- Seite 69 und 70: Dieter Kochheim, Cybercrime - 69 -I

- Seite 71 und 72: Dieter Kochheim, Cybercrime - 71 -S

- Seite 73 und 74: Dieter Kochheim, Cybercrime - 73 -B

- Seite 75 und 76: Dieter Kochheim, Cybercrime - 75 -B

- Seite 77 und 78: Dieter Kochheim, Cybercrime - 77 -z

- Seite 79 und 80: Dieter Kochheim, Cybercrime - 79 -B

- Seite 81 und 82: Dieter Kochheim, Cybercrime - 81 -A

- Seite 83 und 84: Dieter Kochheim, Cybercrime - 83 -D

- Seite 85 und 86: Dieter Kochheim, Cybercrime - 85 -a

- Seite 87 und 88: Dieter Kochheim, Cybercrime - 87 -r

- Seite 89 und 90:

Dieter Kochheim, Cybercrime - 89 -C

- Seite 91 und 92:

Dieter Kochheim, Cybercrime - 91 -C

- Seite 93 und 94:

Dieter Kochheim, Cybercrime - 93 -k

- Seite 95 und 96:

Dieter Kochheim, Cybercrime - 95 -a

- Seite 97 und 98:

Dieter Kochheim, Cybercrime - 97 -s

- Seite 99 und 100:

Dieter Kochheim, Cybercrime - 99 -d

- Seite 101 und 102:

Dieter Kochheim, Cybercrime - 101 -

- Seite 103 und 104:

Dieter Kochheim, Cybercrime - 103 -

- Seite 105 und 106:

Dieter Kochheim, Cybercrime - 105 -

- Seite 107 und 108:

Dieter Kochheim, Cybercrime - 107 -

- Seite 109 und 110:

Dieter Kochheim, Cybercrime - 109 -

- Seite 111 und 112:

Dieter Kochheim, Cybercrime - 111 -

- Seite 113 und 114:

Dieter Kochheim, Cybercrime - 113 -

- Seite 115 und 116:

Dieter Kochheim, Cybercrime - 115 -

- Seite 117 und 118:

Dieter Kochheim, Cybercrime - 117 -

- Seite 119 und 120:

Dieter Kochheim, Cybercrime - 119 -

- Seite 121 und 122:

Dieter Kochheim, Cybercrime - 121 -

- Seite 123 und 124:

Dieter Kochheim, Cybercrime - 123 -

- Seite 125 und 126:

Dieter Kochheim, Cybercrime - 125 -