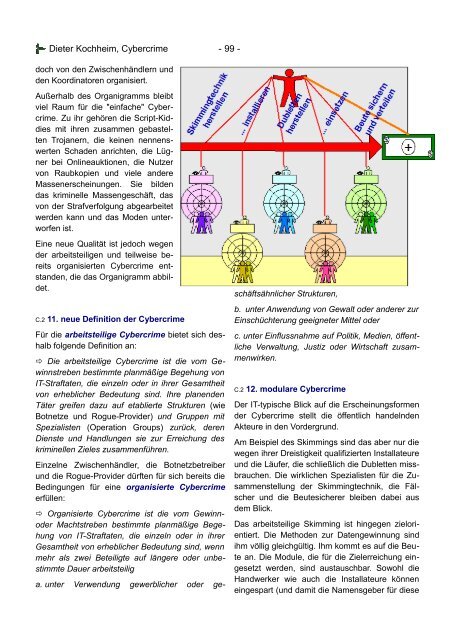

Dieter Kochheim, <strong>Cybercrime</strong> - 98 -C.2 8. KoordinatorenVon den kriminellen Unternehmen, die daraufausgelegt sind, dauerhaft zu handelnund sich sozusagen zu etablieren, unterscheidensich die Koordinatoren 566 . Sieplanen kriminelle Einzelaktionen, kaufen diedazu nötige Infrastruktur (Botnetz, DropZone), das Fachwissen und die nötigen Leuteein. Sie sind sozusagen die Projektmanagerder <strong>Cybercrime</strong>.Es gibt Gerüchte, dass die Koordinatorenhäufig aus dem Kreis des früheren KGBstammen.Auch die Koordinatoren werden sich auf bestimmte"Projekte" spezialisieren und durchsie Erfahrungen sammeln. So bauen sie Erfahrungswissenüber Zwischenhändler und die Qualitätihrer Dienste auf, das ihnen bei jedem neuen"Projekt" zugute kommt.Ob sie alleine handeln, ist unklar. Wahrscheinlichwerden sie sich nach und nach einen kleinen Stabaufbauen, der bei der Abwicklung der Projekte hilft.Im Übrigen bleiben sie im Verborgenen - wie dieSpezialisten und Zwischenhändler auch.Über die Auftraggeber ist ebenfalls nichts bekannt.Komplexe Projekte werden aber ohne eine Vorschussfinanzierungnicht durchführbar sein.C.2 9. ZwischenergebnisDie organisierte <strong>Cybercrime</strong> wird von Unternehmernausgeführt, die die dauerhaft benötigtenWerkzeuge wie Botnetze und Drop Zones zur Verfügungstellen. Soweit sie in der Öffentlichkeit agierenwie die Rogue-Provider, ist es ihr Bestreben,ihre zahlenden Kunden von der neugierigen Öffentlichkeitabzuschotten.Für die kriminellen Projekte sind in aller Regel Koordinatorenzuständig, die die nötigen Geräte, Programmeund das Spezialistenwissen einkaufenund zusammen führen. Dabei rekrutieren sie wahrscheinlichganz überwiegend keine einzelnen Zuliefererund Programmierer, sondern bevorzugt566CF, Koordinator, 13.07.2008Zwischenhändler, die ihrerseits über einenStamm von Zulieferern, Experten oder"Laufburschen" verfügen.Große <strong>Cybercrime</strong>-Projekte haben eine Komplexitäterreicht, dass sie von Einzeltätern nicht mehrbewältigt werden können. Sie werden vereinzeltauftreten als Hacker (Exploits, Adressdaten) undProgrammierer (Toolkits, Malware) und ihreDienste werden sie wahrscheinlich immer häufigerüber Zwischenhändler verkaufen, die für bestimmteSegmente des kriminellen Marktes spezialisiertsind.C.2 10. Organigramm der <strong>Cybercrime</strong>Die bereits an anderer Stelle aufgenommenenHinweise 567 , die hier zusammen gefasst undangereichert wurden, lassen eine arbeitsteiligeStruktur erkennen, in der vor Allem kriminelle Unternehmen(Botnetzbetreiber und Rogue-Provider),Zwischenhändler (Operation Groups) undKoordinatoren für einzelne kriminelle Projektehandeln (siehe Grafik oben).In diesem Modell spielen die Handwerker, Spezialistenund Laufburschen (Finanzagenten beimPhishing, Geldabheber und Installateure beimSkimming) zwar die Basis der kriminellen Handlungen.Ihr Einsatz und die Zusammenführung ihrerArbeitsergebnisse wird in diesem Modell je-567CF, Schurkenprovider und organisierte <strong>Cybercrime</strong>,13.07.2008

Dieter Kochheim, <strong>Cybercrime</strong> - 99 -doch von den Zwischenhändlern undden Koordinatoren organisiert.Außerhalb des Organigramms bleibtviel Raum für die "einfache" <strong>Cybercrime</strong>.Zu ihr gehören die Script-Kiddiesmit ihren zusammen gebasteltenTrojanern, die keinen nennenswertenSchaden anrichten, die Lügnerbei Onlineauktionen, die Nutzervon Raubkopien und viele andereMassenerscheinungen. Sie bildendas kriminelle Massengeschäft, dasvon der Strafverfolgung abgearbeitetwerden kann und das Moden unterworfenist.Eine neue Qualität ist jedoch wegender arbeitsteiligen und teilweise bereitsorganisierten <strong>Cybercrime</strong> entstanden,die das Organigramm abbildet.C.2 11. neue Definition der <strong>Cybercrime</strong>Für die arbeitsteilige <strong>Cybercrime</strong> bietet sich deshalbfolgende Definition an: Die arbeitsteilige <strong>Cybercrime</strong> ist die vom Gewinnstrebenbestimmte planmäßige Begehung vonIT-Straftaten, die einzeln oder in ihrer Gesamtheitvon erheblicher Bedeutung sind. Ihre planendenTäter greifen dazu auf etablierte Strukturen (wieBotnetze und Rogue-Provider) und Gruppen mitSpezialisten (Operation Groups) zurück, derenDienste und Handlungen sie zur Erreichung deskriminellen Zieles zusammenführen.Einzelne Zwischenhändler, die Botnetzbetreiberund die Rogue-Provider dürften für sich bereits dieBedingungen für eine organisierte <strong>Cybercrime</strong>erfüllen: Organisierte <strong>Cybercrime</strong> ist die vom GewinnoderMachtstreben bestimmte planmäßige Begehungvon IT-Straftaten, die einzeln oder in ihrerGesamtheit von erheblicher Bedeutung sind, wennmehr als zwei Beteiligte auf längere oder unbestimmteDauer arbeitsteiliga. unter Verwendung gewerblicher oder geschäftsähnlicherStrukturen,b. unter Anwendung von Gewalt oder anderer zurEinschüchterung geeigneter Mittel oderc. unter Einflussnahme auf Politik, Medien, öffentlicheVerwaltung, Justiz oder Wirtschaft zusammenwirken.C.2 12. modulare <strong>Cybercrime</strong>Der IT-typische Blick auf die Erscheinungsformender <strong>Cybercrime</strong> stellt die öffentlich handelndenAkteure in den Vordergrund.Am Beispiel des Skimmings sind das aber nur diewegen ihrer Dreistigkeit qualifizierten Installateureund die Läufer, die schließlich die Dubletten missbrauchen.Die wirklichen Spezialisten für die Zusammenstellungder Skimmingtechnik, die Fälscherund die Beutesicherer bleiben dabei ausdem Blick.Das arbeitsteilige Skimming ist hingegen zielorientiert.Die Methoden zur Datengewinnung sindihm völlig gleichgültig. Ihm kommt es auf die Beutean. Die Module, die für die Zielerreichung eingesetztwerden, sind austauschbar. Sowohl dieHandwerker wie auch die Installateure könneneingespart (und damit die Namensgeber für diese

- Seite 2 und 3:

Dieter Kochheim, Cybercrime - 2 -3

- Seite 4 und 5:

Dieter Kochheim, Cybercrime - 4 -57

- Seite 6:

Dieter Kochheim, Cybercrime - 6 -A.

- Seite 9 und 10:

Dieter Kochheim, Cybercrime - 9 -ve

- Seite 11 und 12:

Dieter Kochheim, Cybercrime - 11 -A

- Seite 13 und 14:

Dieter Kochheim, Cybercrime - 13 -A

- Seite 15 und 16:

Dieter Kochheim, Cybercrime - 15 -g

- Seite 17 und 18:

Dieter Kochheim, Cybercrime - 17 -V

- Seite 19 und 20:

Dieter Kochheim, Cybercrime - 19 -v

- Seite 21 und 22:

Dieter Kochheim, Cybercrime - 21 -D

- Seite 23 und 24:

Dieter Kochheim, Cybercrime - 23 -l

- Seite 25 und 26:

Dieter Kochheim, Cybercrime - 25 -f

- Seite 27 und 28:

Dieter Kochheim, Cybercrime - 27 -A

- Seite 29 und 30:

Dieter Kochheim, Cybercrime - 29 -D

- Seite 31 und 32:

Dieter Kochheim, Cybercrime - 31 -1

- Seite 33 und 34:

Dieter Kochheim, Cybercrime - 33 -g

- Seite 35 und 36:

Dieter Kochheim, Cybercrime - 35 -i

- Seite 37 und 38:

Dieter Kochheim, Cybercrime - 37 -A

- Seite 39 und 40:

Dieter Kochheim, Cybercrime - 39 -h

- Seite 41 und 42:

Dieter Kochheim, Cybercrime - 41 -r

- Seite 43 und 44:

Dieter Kochheim, Cybercrime - 43 -A

- Seite 45 und 46:

Dieter Kochheim, Cybercrime - 45 -A

- Seite 47 und 48: Dieter Kochheim, Cybercrime - 47 -A

- Seite 49 und 50: Dieter Kochheim, Cybercrime - 49 -A

- Seite 51 und 52: Dieter Kochheim, Cybercrime - 51 -r

- Seite 53 und 54: Dieter Kochheim, Cybercrime - 53 -

- Seite 55 und 56: Dieter Kochheim, Cybercrime - 55 -A

- Seite 57 und 58: Dieter Kochheim, Cybercrime - 57 -

- Seite 59 und 60: Dieter Kochheim, Cybercrime - 59 -A

- Seite 61 und 62: Dieter Kochheim, Cybercrime - 61 -B

- Seite 63 und 64: Dieter Kochheim, Cybercrime - 63 -B

- Seite 65 und 66: Dieter Kochheim, Cybercrime - 65 -V

- Seite 67 und 68: Dieter Kochheim, Cybercrime - 67 -D

- Seite 69 und 70: Dieter Kochheim, Cybercrime - 69 -I

- Seite 71 und 72: Dieter Kochheim, Cybercrime - 71 -S

- Seite 73 und 74: Dieter Kochheim, Cybercrime - 73 -B

- Seite 75 und 76: Dieter Kochheim, Cybercrime - 75 -B

- Seite 77 und 78: Dieter Kochheim, Cybercrime - 77 -z

- Seite 79 und 80: Dieter Kochheim, Cybercrime - 79 -B

- Seite 81 und 82: Dieter Kochheim, Cybercrime - 81 -A

- Seite 83 und 84: Dieter Kochheim, Cybercrime - 83 -D

- Seite 85 und 86: Dieter Kochheim, Cybercrime - 85 -a

- Seite 87 und 88: Dieter Kochheim, Cybercrime - 87 -r

- Seite 89 und 90: Dieter Kochheim, Cybercrime - 89 -C

- Seite 91 und 92: Dieter Kochheim, Cybercrime - 91 -C

- Seite 93 und 94: Dieter Kochheim, Cybercrime - 93 -k

- Seite 95 und 96: Dieter Kochheim, Cybercrime - 95 -a

- Seite 97: Dieter Kochheim, Cybercrime - 97 -s

- Seite 101 und 102: Dieter Kochheim, Cybercrime - 101 -

- Seite 103 und 104: Dieter Kochheim, Cybercrime - 103 -

- Seite 105 und 106: Dieter Kochheim, Cybercrime - 105 -

- Seite 107 und 108: Dieter Kochheim, Cybercrime - 107 -

- Seite 109 und 110: Dieter Kochheim, Cybercrime - 109 -

- Seite 111 und 112: Dieter Kochheim, Cybercrime - 111 -

- Seite 113 und 114: Dieter Kochheim, Cybercrime - 113 -

- Seite 115 und 116: Dieter Kochheim, Cybercrime - 115 -

- Seite 117 und 118: Dieter Kochheim, Cybercrime - 117 -

- Seite 119 und 120: Dieter Kochheim, Cybercrime - 119 -

- Seite 121 und 122: Dieter Kochheim, Cybercrime - 121 -

- Seite 123 und 124: Dieter Kochheim, Cybercrime - 123 -

- Seite 125 und 126: Dieter Kochheim, Cybercrime - 125 -