Cybercrime

Cybercrime

Cybercrime

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

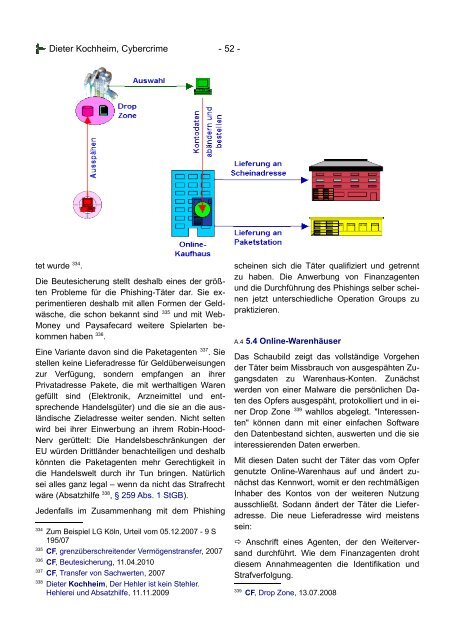

Dieter Kochheim, <strong>Cybercrime</strong> - 52 -tet wurde 334 .Die Beutesicherung stellt deshalb eines der größtenProbleme für die Phishing-Täter dar. Sie experimentierendeshalb mit allen Formen der Geldwäsche,die schon bekannt sind 335 und mit Web-Money und Paysafecard weitere Spielarten bekommenhaben 336 .Eine Variante davon sind die Paketagenten 337 . Siestellen keine Lieferadresse für Geldüberweisungenzur Verfügung, sondern empfangen an ihrerPrivatadresse Pakete, die mit werthaltigen Warengefüllt sind (Elektronik, Arzneimittel und entsprechendeHandelsgüter) und die sie an die ausländischeZieladresse weiter senden. Nicht seltenwird bei ihrer Einwerbung an ihrem Robin-Hood-Nerv gerüttelt: Die Handelsbeschränkungen derEU würden Drittländer benachteiligen und deshalbkönnten die Paketagenten mehr Gerechtigkeit indie Handelswelt durch ihr Tun bringen. Natürlichsei alles ganz legal – wenn da nicht das Strafrechtwäre (Absatzhilfe 338 , § 259 Abs. 1 StGB).Jedenfalls im Zusammenhang mit dem Phishing334Zum Beispiel LG Köln, Urteil vom 05.12.2007 - 9 S195/07335CF, grenzüberschreitender Vermögenstransfer, 2007336CF, Beutesicherung, 11.04.2010337CF, Transfer von Sachwerten, 2007338Dieter Kochheim, Der Hehler ist kein Stehler.Hehlerei und Absatzhilfe, 11.11.2009scheinen sich die Täter qualifiziert und getrenntzu haben. Die Anwerbung von Finanzagentenund die Durchführung des Phishings selber scheinenjetzt unterschiedliche Operation Groups zupraktizieren.A.4 5.4 Online-WarenhäuserDas Schaubild zeigt das vollständige Vorgehender Täter beim Missbrauch von ausgespähten Zugangsdatenzu Warenhaus-Konten. Zunächstwerden von einer Malware die persönlichen Datendes Opfers ausgespäht, protokolliert und in einerDrop Zone 339 wahllos abgelegt. "Interessenten"können dann mit einer einfachen Softwareden Datenbestand sichten, auswerten und die sieinteressierenden Daten erwerben.Mit diesen Daten sucht der Täter das vom Opfergenutzte Online-Warenhaus auf und ändert zunächstdas Kennwort, womit er den rechtmäßigenInhaber des Kontos von der weiteren Nutzungausschließt. Sodann ändert der Täter die Lieferadresse.Die neue Lieferadresse wird meistenssein: Anschrift eines Agenten, der den Weiterversanddurchführt. Wie dem Finanzagenten drohtdiesem Annahmeagenten die Identifikation undStrafverfolgung.339CF, Drop Zone, 13.07.2008