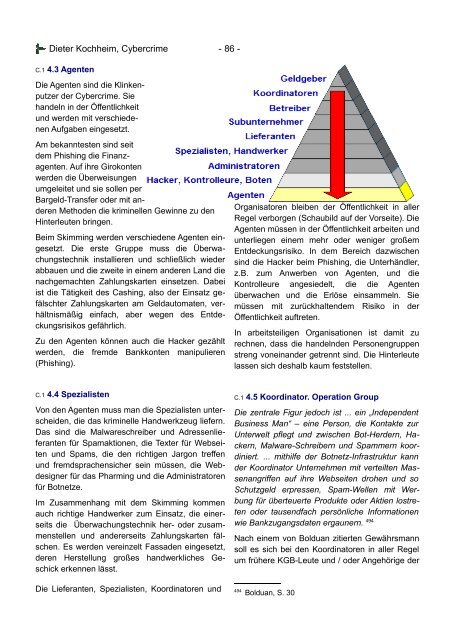

Dieter Kochheim, <strong>Cybercrime</strong> - 86 -C.1 4.3 AgentenDie Agenten sind die Klinkenputzerder <strong>Cybercrime</strong>. Siehandeln in der Öffentlichkeitund werden mit verschiedenenAufgaben eingesetzt.Am bekanntesten sind seitdem Phishing die Finanzagenten.Auf ihre Girokontenwerden die Überweisungenumgeleitet und sie sollen perBargeld-Transfer oder mit anderenMethoden die kriminellen Gewinne zu denHinterleuten bringen.Beim Skimming werden verschiedene Agenten eingesetzt.Die erste Gruppe muss die Überwachungstechnikinstallieren und schließlich wiederabbauen und die zweite in einem anderen Land dienachgemachten Zahlungskarten einsetzen. Dabeiist die Tätigkeit des Cashing, also der Einsatz gefälschterZahlungskarten am Geldautomaten, verhältnismäßigeinfach, aber wegen des Entdeckungsrisikosgefährlich.Zu den Agenten können auch die Hacker gezähltwerden, die fremde Bankkonten manipulieren(Phishing).Organisatoren bleiben der Öffentlichkeit in allerRegel verborgen (Schaubild auf der Vorseite). DieAgenten müssen in der Öffentlichkeit arbeiten undunterliegen einem mehr oder weniger großemEntdeckungsrisiko. In dem Bereich dazwischensind die Hacker beim Phishing, die Unterhändler,z.B. zum Anwerben von Agenten, und dieKontrolleure angesiedelt, die die Agentenüberwachen und die Erlöse einsammeln. Siemüssen mit zurückhaltendem Risiko in derÖffentlichkeit auftreten.In arbeitsteiligen Organisationen ist damit zurechnen, dass die handelnden Personengruppenstreng voneinander getrennt sind. Die Hinterleutelassen sich deshalb kaum feststellen.C.1 4.4 SpezialistenVon den Agenten muss man die Spezialisten unterscheiden,die das kriminelle Handwerkzeug liefern.Das sind die Malwareschreiber und Adressenlieferantenfür Spamaktionen, die Texter für Webseitenund Spams, die den richtigen Jargon treffenund fremdsprachensicher sein müssen, die Webdesignerfür das Pharming und die Administratorenfür Botnetze.Im Zusammenhang mit dem Skimming kommenauch richtige Handwerker zum Einsatz, die einerseitsdie Überwachungstechnik her- oder zusammenstellenund andererseits Zahlungskarten fälschen.Es werden vereinzelt Fassaden eingesetzt,deren Herstellung großes handwerkliches Geschickerkennen lässt.Die Lieferanten, Spezialisten, Koordinatoren undC.1 4.5 Koordinator. Operation GroupDie zentrale Figur jedoch ist ... ein „IndependentBusiness Man“ – eine Person, die Kontakte zurUnterwelt pflegt und zwischen Bot-Herdern, Hackern,Malware-Schreibern und Spammern koordiniert.... mithilfe der Botnetz-Infrastruktur kannder Koordinator Unternehmen mit verteilten Massenangriffenauf ihre Webseiten drohen und soSchutzgeld erpressen, Spam-Wellen mit Werbungfür überteuerte Produkte oder Aktien lostretenoder tausendfach persönliche Informationenwie Bankzugangsdaten ergaunern. 494Nach einem von Bolduan zitierten Gewährsmannsoll es sich bei den Koordinatoren in aller Regelum frühere KGB-Leute und / oder Angehörige der494Bolduan, S. 30

Dieter Kochheim, <strong>Cybercrime</strong> - 87 -russischen Mafia handeln 495 . Diese Leute seienauch erfahren in der Geldwäsche.Der Koordinator betreibt <strong>Cybercrime</strong>-Managementund hat dafür gewisse Gestaltungsfreiräume, jenach dem, welche Aufgaben er an Subunternehmeroutsourcen kann und will.Um zum Beispiel eine Phishing-Aktion durchzuführen,braucht er ausgespähte Kontozugangsdaten.Die kann er kaufen, selber erheben oder die Erhebungund den Missbrauch in eine kombinierte Malware-Aktioneinbinden.Mit dem Einkauf von Kontodaten, anderen Dienstenoder Modulen, die der Koordinator benötigt,kann er national tätige Operation Groups 496 , alsoSubunternehmer oder Vermittler beauftragen.Sobald er über diese "veredelten" Daten verfügt,braucht er noch Hacker für den Kontomissbrauchund Agenten für die Sicherung der kriminell erlangtenGewinne.Die "Hacker" müssen mehr vertrauenswürdig alskompetent sein. Der Aufruf eines Homebanking-Portals und der Missbrauch von Kontozugangsdateneinschließlich "normaler" Transaktionsnummernnach dem alten TAN-Verfahren ist eine eherbanale Sache.Komplizierter wird es, wenn die ausländische Herkunftdes Angriffs verschleiert werden muss. Dannmuss der Hacker einen Anonymisierer benutzen,der allerdings dem Rechenzentrum der angegriffenenBank ebenfalls auffallen könnte.Die Alternative dazu ist die Nutzung eines unauffälligenRechners, dessen Standort im Zielland ist.Dazu muss sich der Hacker entweder bereits dortbefinden oder ein infiltriertes Gerät nutzen. Dazuwiederum eignen sich entweder gehackte Einzelgeräteoder Zombies aus einem Botnetz.Schließlich benötigt der Koordinator noch Agenten,die ihre Girokonten zur Verfügung stellen und denkriminellen Gewinn zu ihm übertragen.Die übrigen Erscheinungsformen der <strong>Cybercrime</strong>weichen wegen ihrer Anforderungen von diesemBeispiel ab. Das Grundmodell bleibt immer gleich:495Balduan, ebenda496Balduan, ebendaAuf der Ebene unterhalb der Koordinatoren sinddie Betreiber angesiedelt, die über Botnetze oderDrop Zones (Rogue-Provider) verfügen.Sie sind ihrerseits auf Subunternehmer angewiesen,die ihnen die nötige Malware liefern oder fürbestimmte "Geschäfte" besonders spezialisiertsind (z.B. Carder, Operation Groups).Die Zulieferung besonderer Informationen (Adressen,Sicherheitslücken, Bankkonten) oder Modulen(Rootkit, Hardware) erfolgt durch Zulieferer.Sie bleiben ebenso wie die Spezialisten undHandwerker im Hintergrund, die z.B. die Überwachungstechnikund die Dubletten für das Skimmingoder Webseiten und Texte für das Phishingherstellen.Die Administratoren kümmern sich um den laufendenBetrieb von Botnetzen und Pharmen.Hacker im hier verwendeten Sinne werden fürden Online-Missbrauch beim Phishing oder fürdas Ausspähen bei der Industriespionage benötigt.Auf dieser Ebene sind auch die Kontrolleure(Vorarbeiter) für die Agenten angesiedelt, die derenEinsätze abstimmen oder Finanzagenten betreuen.Die Basis stellen schließlich die Agenten, die sichim Licht der Öffentlichkeit bewegen müssen.C.1 4.6 Rogue ProviderSchurken-Provider betreiben wie andere Anbieterim Internet auch eine normale technische Infrastruktur.Sie sind autonome Systeme, also in sichgeschlossene technische Netzwerke, die mit andereninternationalen Netzen und Carriern durchVerträge verbunden sind 497 .Ihre Netzdienste sind dieselben, die auch andereHost- und Zugangsprovider bieten: Die Verwaltungvon DNS-Adressen 498 , Speicherplatz (Hostspeicher)und Kommunikationsplattformen (Chat,geschlossene Benutzergruppen).Sie unterscheiden sich hingegen wegen ihres Geschäftsmodells,weil sie ihre Kunden gegenüber497CF, autonome Systeme und Tiers, 2007498CF, Auflösung von DNS-Adressen, 2008;CF, Kontakte. Tier-1. DeCIX, 2007

- Seite 2 und 3:

Dieter Kochheim, Cybercrime - 2 -3

- Seite 4 und 5:

Dieter Kochheim, Cybercrime - 4 -57

- Seite 6:

Dieter Kochheim, Cybercrime - 6 -A.

- Seite 9 und 10:

Dieter Kochheim, Cybercrime - 9 -ve

- Seite 11 und 12:

Dieter Kochheim, Cybercrime - 11 -A

- Seite 13 und 14:

Dieter Kochheim, Cybercrime - 13 -A

- Seite 15 und 16:

Dieter Kochheim, Cybercrime - 15 -g

- Seite 17 und 18:

Dieter Kochheim, Cybercrime - 17 -V

- Seite 19 und 20:

Dieter Kochheim, Cybercrime - 19 -v

- Seite 21 und 22:

Dieter Kochheim, Cybercrime - 21 -D

- Seite 23 und 24:

Dieter Kochheim, Cybercrime - 23 -l

- Seite 25 und 26:

Dieter Kochheim, Cybercrime - 25 -f

- Seite 27 und 28:

Dieter Kochheim, Cybercrime - 27 -A

- Seite 29 und 30:

Dieter Kochheim, Cybercrime - 29 -D

- Seite 31 und 32:

Dieter Kochheim, Cybercrime - 31 -1

- Seite 33 und 34:

Dieter Kochheim, Cybercrime - 33 -g

- Seite 35 und 36: Dieter Kochheim, Cybercrime - 35 -i

- Seite 37 und 38: Dieter Kochheim, Cybercrime - 37 -A

- Seite 39 und 40: Dieter Kochheim, Cybercrime - 39 -h

- Seite 41 und 42: Dieter Kochheim, Cybercrime - 41 -r

- Seite 43 und 44: Dieter Kochheim, Cybercrime - 43 -A

- Seite 45 und 46: Dieter Kochheim, Cybercrime - 45 -A

- Seite 47 und 48: Dieter Kochheim, Cybercrime - 47 -A

- Seite 49 und 50: Dieter Kochheim, Cybercrime - 49 -A

- Seite 51 und 52: Dieter Kochheim, Cybercrime - 51 -r

- Seite 53 und 54: Dieter Kochheim, Cybercrime - 53 -

- Seite 55 und 56: Dieter Kochheim, Cybercrime - 55 -A

- Seite 57 und 58: Dieter Kochheim, Cybercrime - 57 -

- Seite 59 und 60: Dieter Kochheim, Cybercrime - 59 -A

- Seite 61 und 62: Dieter Kochheim, Cybercrime - 61 -B

- Seite 63 und 64: Dieter Kochheim, Cybercrime - 63 -B

- Seite 65 und 66: Dieter Kochheim, Cybercrime - 65 -V

- Seite 67 und 68: Dieter Kochheim, Cybercrime - 67 -D

- Seite 69 und 70: Dieter Kochheim, Cybercrime - 69 -I

- Seite 71 und 72: Dieter Kochheim, Cybercrime - 71 -S

- Seite 73 und 74: Dieter Kochheim, Cybercrime - 73 -B

- Seite 75 und 76: Dieter Kochheim, Cybercrime - 75 -B

- Seite 77 und 78: Dieter Kochheim, Cybercrime - 77 -z

- Seite 79 und 80: Dieter Kochheim, Cybercrime - 79 -B

- Seite 81 und 82: Dieter Kochheim, Cybercrime - 81 -A

- Seite 83 und 84: Dieter Kochheim, Cybercrime - 83 -D

- Seite 85: Dieter Kochheim, Cybercrime - 85 -a

- Seite 89 und 90: Dieter Kochheim, Cybercrime - 89 -C

- Seite 91 und 92: Dieter Kochheim, Cybercrime - 91 -C

- Seite 93 und 94: Dieter Kochheim, Cybercrime - 93 -k

- Seite 95 und 96: Dieter Kochheim, Cybercrime - 95 -a

- Seite 97 und 98: Dieter Kochheim, Cybercrime - 97 -s

- Seite 99 und 100: Dieter Kochheim, Cybercrime - 99 -d

- Seite 101 und 102: Dieter Kochheim, Cybercrime - 101 -

- Seite 103 und 104: Dieter Kochheim, Cybercrime - 103 -

- Seite 105 und 106: Dieter Kochheim, Cybercrime - 105 -

- Seite 107 und 108: Dieter Kochheim, Cybercrime - 107 -

- Seite 109 und 110: Dieter Kochheim, Cybercrime - 109 -

- Seite 111 und 112: Dieter Kochheim, Cybercrime - 111 -

- Seite 113 und 114: Dieter Kochheim, Cybercrime - 113 -

- Seite 115 und 116: Dieter Kochheim, Cybercrime - 115 -

- Seite 117 und 118: Dieter Kochheim, Cybercrime - 117 -

- Seite 119 und 120: Dieter Kochheim, Cybercrime - 119 -

- Seite 121 und 122: Dieter Kochheim, Cybercrime - 121 -

- Seite 123 und 124: Dieter Kochheim, Cybercrime - 123 -

- Seite 125 und 126: Dieter Kochheim, Cybercrime - 125 -