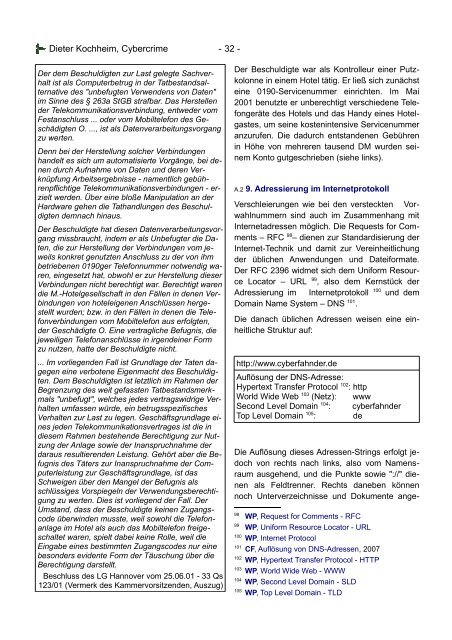

Dieter Kochheim, <strong>Cybercrime</strong> - 32 -Der dem Beschuldigten zur Last gelegte Sachverhaltist als Computerbetrug in der Tatbestandsalternativedes "unbefugten Verwendens von Daten"im Sinne des § 263a StGB strafbar. Das Herstellender Telekommunikationsverbindung, entweder vomFestanschluss ... oder vom Mobiltelefon des GeschädigtenO. ..., ist als Datenverarbeitungsvorgangzu werten.Denn bei der Herstellung solcher Verbindungenhandelt es sich um automatisierte Vorgänge, bei denendurch Aufnahme von Daten und deren VerknüpfungArbeitsergebnisse - namentlich gebührenpflichtigeTelekommunikationsverbindungen - erzieltwerden. Über eine bloße Manipulation an derHardware gehen die Tathandlungen des Beschuldigtendemnach hinaus.Der Beschuldigte hat diesen Datenverarbeitungsvorgangmissbraucht, indem er als Unbefugter die Daten,die zur Herstellung der Verbindungen vom jeweilskonkret genutzten Anschluss zu der von ihmbetriebenen 0190ger Telefonnummer notwendig waren,eingesetzt hat, obwohl er zur Herstellung dieserVerbindungen nicht berechtigt war. Berechtigt warendie M.-Hotelgesellschaft in den Fällen in denen Verbindungenvon hoteleigenen Anschlüssen hergestelltwurden; bzw. in den Fällen in denen die Telefonverbindungenvom Mobiltelefon aus erfolgten,der Geschädigte O. Eine vertragliche Befugnis, diejeweiligen Telefonanschlüsse in irgendeiner Formzu nutzen, hatte der Beschuldigte nicht.... Im vorliegenden Fall ist Grundlage der Taten dagegeneine verbotene Eigenmacht des Beschuldigten.Dem Beschuldigten ist letztlich im Rahmen derBegrenzung des weit gefassten Tatbestandsmerkmals"unbefugt", welches jedes vertragswidrige Verhaltenumfassen würde, ein betrugsspezifischesVerhalten zur Last zu legen. Geschäftsgrundlage einesjeden Telekommunikationsvertrages ist die indiesem Rahmen bestehende Berechtigung zur Nutzungder Anlage sowie der Inanspruchnahme derdaraus resultierenden Leistung. Gehört aber die Befugnisdes Täters zur Inanspruchnahme der Computerleistungzur Geschäftsgrundlage, ist dasSchweigen über den Mangel der Befugnis alsschlüssiges Vorspiegeln der Verwendungsberechtigungzu werten. Dies ist vorliegend der Fall. DerUmstand, dass der Beschuldigte keinen Zugangscodeüberwinden musste, weil sowohl die Telefonanlageim Hotel als auch das Mobiltelefon freigeschaltetwaren, spielt dabei keine Rolle, weil dieEingabe eines bestimmten Zugangscodes nur einebesonders evidente Form der Täuschung über dieBerechtigung darstellt.Beschluss des LG Hannover vom 25.06.01 - 33 Qs123/01 (Vermerk des Kammervorsitzenden, Auszug)Der Beschuldigte war als Kontrolleur einer Putzkolonnein einem Hotel tätig. Er ließ sich zunächsteine 0190-Servicenummer einrichten. Im Mai2001 benutzte er unberechtigt verschiedene Telefongerätedes Hotels und das Handy eines Hotelgastes,um seine kostenintensive Servicenummeranzurufen. Die dadurch entstandenen Gebührenin Höhe von mehreren tausend DM wurden seinemKonto gutgeschrieben (siehe links).A.2 9. Adressierung im InternetprotokollVerschleierungen wie bei den versteckten Vorwahlnummernsind auch im Zusammenhang mitInternetadressen möglich. Die Requests for Comments– RFC 98 – dienen zur Standardisierung derInternet-Technik und damit zur Vereinheitlichungder üblichen Anwendungen und Dateiformate.Der RFC 2396 widmet sich dem Uniform ResourceLocator – URL 99 , also dem Kernstück derAdressierung im Internetprotokoll 100 und demDomain Name System – DNS 101 .Die danach üblichen Adressen weisen eine einheitlicheStruktur auf:http://www.cyberfahnder.deAuflösung der DNS-Adresse:Hypertext Transfer Protocol 102 : httpWorld Wide Web 103 (Netz): wwwSecond Level Domain 104 : cyberfahnderTop Level Domain 105 : deDie Auflösung dieses Adressen-Strings erfolgt jedochvon rechts nach links, also vom Namensraumausgehend, und die Punkte sowie "://" dienenals Feldtrenner. Rechts daneben könnennoch Unterverzeichnisse und Dokumente ange-98WP, Request for Comments - RFC99WP, Uniform Resource Locator - URL100WP, Internet Protocol101CF, Auflösung von DNS-Adressen, 2007102WP, Hypertext Transfer Protocol - HTTP103WP, World Wide Web - WWW104WP, Second Level Domain - SLD105WP, Top Level Domain - TLD

Dieter Kochheim, <strong>Cybercrime</strong> - 33 -geben werden, links neben der SLD weitereSubdomains.Als Feldtrenner für die Unterverzeichnisse dientder Schrägstrich. Dagegen werden die Subdomains106 mit Hilfe von Punkten in den String eingeführt.Unterverzeichnisse und Dokumente:http://www.kochheim.de/cf/nav/impressum.htmSubdomain:http://www.dokumente.cyberfahnder.deRFC 2396 eröffnet aber auch die Möglichkeit, Zusatzinformationenzur Steuerung von Prozessenund zur Identifikation (Zugangsberechtigung,Rechtesteuerung) anzufügen. Sie erscheinen dannlinks vom Domänennamen.Der wichtige Feldtrenner ist dabei das Arroba-Zeichen: @ 107 . Es bewirkt, dass für die Adressierungnur der String rechts von ihm verwendet wird.Der linke Teil des Strings wird ignoriert, weil er nurfür die Zielanwendung bedeutsam ist.Kontozugang:http://Konto%7c:Kennwort@www.cyberfahnder.deDas europäisch geprägte Auge schaut jedoch wenigerzum (rechten) Ende einer Zeichenkette, sonderneher zu ihrem (linken) Anfang. Deshalb lassensich ihrem rechten Teil Adressangaben verstecken,wenn am Beginn des Strings unverdächtigeAngaben gemacht werden.Dieser URL führt nicht zu "meine-Bank.de" sondernzu "abzocker.ru".Eine Abwandlung dieses Tricks wird auch im Zusammenhangmit E-Mail-Anhängen verwendet.Eine Programmdatei, die Malware installierensoll, verrät sich zum Beispiel durch ihre Endung".exe" (für execute, deutsch: ausführen). Wennman einem Dateinamen jedoch unverdächtigeEndungen anfügt, dann kann der unbedarfteAnwender über die Gefährlichkeit der Dateigetäuscht werden.Im folgenden Beispiel handelt es sich nicht umeine (auch nicht ganz harmlose 108 ) PDF-Datei,sondern um ein Programm, das alles Möglicheanstellen kann.Täuschung über das Dateiformat:Rechnung.pdf.exeDieser Trick funktioniert noch viel besser, wennder Anwender eines der WindowsBetriebssystemenutzt, bei der die echte Endung eines Dateinamensausgeblendet wird. Er sieht dann nur:Rechnung.pdf.Die Liberalisierung für die Gestaltung von Dateinamen,die vor 15 Jahren von Windows 95 eingeführtwurde, hat auch ihre Kehrseite. Anwenderfreundlichkeitwendet sich sehr schnell zur Gefahr.Zur Tarnung von DNS-Adressen werden inzwischenauch die verschiedenen Zeichensätze verwendet,die im Internet zugelassen sind. Bei derHomograph Spoofing Attack wird zum Beispieldas kyrillische „a“ anstelle des lateinischen „a“ imDomainnamen verwendet. Die westeuropäischeingestellten Browser zeigen beide identisch an.Tatsächlich bestehen die Namen aber aus verschiedenenZeichenfolgen; zum Beispeil: PayPal109.Täuschung über Zieladresse:http://meine-bank.de/zugang@www.abzocker.ru108CF, Tarnung und Täuschung, 12.05.2008106WP, Subdomain107CF, Ät, 10.01.2008109CF, Homograph Spoofing Attack, 17.05.2010;siehe Kasten auf der Folgeseite

- Seite 2 und 3: Dieter Kochheim, Cybercrime - 2 -3

- Seite 4 und 5: Dieter Kochheim, Cybercrime - 4 -57

- Seite 6: Dieter Kochheim, Cybercrime - 6 -A.

- Seite 9 und 10: Dieter Kochheim, Cybercrime - 9 -ve

- Seite 11 und 12: Dieter Kochheim, Cybercrime - 11 -A

- Seite 13 und 14: Dieter Kochheim, Cybercrime - 13 -A

- Seite 15 und 16: Dieter Kochheim, Cybercrime - 15 -g

- Seite 17 und 18: Dieter Kochheim, Cybercrime - 17 -V

- Seite 19 und 20: Dieter Kochheim, Cybercrime - 19 -v

- Seite 21 und 22: Dieter Kochheim, Cybercrime - 21 -D

- Seite 23 und 24: Dieter Kochheim, Cybercrime - 23 -l

- Seite 25 und 26: Dieter Kochheim, Cybercrime - 25 -f

- Seite 27 und 28: Dieter Kochheim, Cybercrime - 27 -A

- Seite 29 und 30: Dieter Kochheim, Cybercrime - 29 -D

- Seite 31: Dieter Kochheim, Cybercrime - 31 -1

- Seite 35 und 36: Dieter Kochheim, Cybercrime - 35 -i

- Seite 37 und 38: Dieter Kochheim, Cybercrime - 37 -A

- Seite 39 und 40: Dieter Kochheim, Cybercrime - 39 -h

- Seite 41 und 42: Dieter Kochheim, Cybercrime - 41 -r

- Seite 43 und 44: Dieter Kochheim, Cybercrime - 43 -A

- Seite 45 und 46: Dieter Kochheim, Cybercrime - 45 -A

- Seite 47 und 48: Dieter Kochheim, Cybercrime - 47 -A

- Seite 49 und 50: Dieter Kochheim, Cybercrime - 49 -A

- Seite 51 und 52: Dieter Kochheim, Cybercrime - 51 -r

- Seite 53 und 54: Dieter Kochheim, Cybercrime - 53 -

- Seite 55 und 56: Dieter Kochheim, Cybercrime - 55 -A

- Seite 57 und 58: Dieter Kochheim, Cybercrime - 57 -

- Seite 59 und 60: Dieter Kochheim, Cybercrime - 59 -A

- Seite 61 und 62: Dieter Kochheim, Cybercrime - 61 -B

- Seite 63 und 64: Dieter Kochheim, Cybercrime - 63 -B

- Seite 65 und 66: Dieter Kochheim, Cybercrime - 65 -V

- Seite 67 und 68: Dieter Kochheim, Cybercrime - 67 -D

- Seite 69 und 70: Dieter Kochheim, Cybercrime - 69 -I

- Seite 71 und 72: Dieter Kochheim, Cybercrime - 71 -S

- Seite 73 und 74: Dieter Kochheim, Cybercrime - 73 -B

- Seite 75 und 76: Dieter Kochheim, Cybercrime - 75 -B

- Seite 77 und 78: Dieter Kochheim, Cybercrime - 77 -z

- Seite 79 und 80: Dieter Kochheim, Cybercrime - 79 -B

- Seite 81 und 82: Dieter Kochheim, Cybercrime - 81 -A

- Seite 83 und 84:

Dieter Kochheim, Cybercrime - 83 -D

- Seite 85 und 86:

Dieter Kochheim, Cybercrime - 85 -a

- Seite 87 und 88:

Dieter Kochheim, Cybercrime - 87 -r

- Seite 89 und 90:

Dieter Kochheim, Cybercrime - 89 -C

- Seite 91 und 92:

Dieter Kochheim, Cybercrime - 91 -C

- Seite 93 und 94:

Dieter Kochheim, Cybercrime - 93 -k

- Seite 95 und 96:

Dieter Kochheim, Cybercrime - 95 -a

- Seite 97 und 98:

Dieter Kochheim, Cybercrime - 97 -s

- Seite 99 und 100:

Dieter Kochheim, Cybercrime - 99 -d

- Seite 101 und 102:

Dieter Kochheim, Cybercrime - 101 -

- Seite 103 und 104:

Dieter Kochheim, Cybercrime - 103 -

- Seite 105 und 106:

Dieter Kochheim, Cybercrime - 105 -

- Seite 107 und 108:

Dieter Kochheim, Cybercrime - 107 -

- Seite 109 und 110:

Dieter Kochheim, Cybercrime - 109 -

- Seite 111 und 112:

Dieter Kochheim, Cybercrime - 111 -

- Seite 113 und 114:

Dieter Kochheim, Cybercrime - 113 -

- Seite 115 und 116:

Dieter Kochheim, Cybercrime - 115 -

- Seite 117 und 118:

Dieter Kochheim, Cybercrime - 117 -

- Seite 119 und 120:

Dieter Kochheim, Cybercrime - 119 -

- Seite 121 und 122:

Dieter Kochheim, Cybercrime - 121 -

- Seite 123 und 124:

Dieter Kochheim, Cybercrime - 123 -

- Seite 125 und 126:

Dieter Kochheim, Cybercrime - 125 -