Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

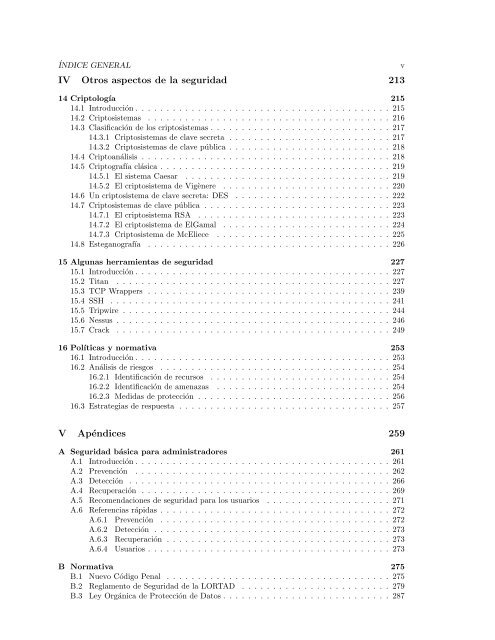

ÍNDICE G<strong>EN</strong>ERALIV Otros aspectos de la seguridad 21314 Criptología 21514.1 Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21514.2 Criptosistemas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21614.3 Clasificación de los criptosistemas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21714.3.1 Criptosistemas de clave secreta . . . . . . . . . . . . . . . . . . . . . . . . . . 21714.3.2 Criptosistemas de clave pública . . . . . . . . . . . . . . . . . . . . . . . . . . 21814.4 Criptoanálisis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21814.5 Criptografía clásica . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21914.5.1 El sistema Caesar . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21914.5.2 El criptosistema de Vigènere . . . . . . . . . . . . . . . . . . . . . . . . . . . 22014.6 Un criptosistema de clave secreta: DES . . . . . . . . . . . . . . . . . . . . . . . . . 22214.7 Criptosistemas de clave pública . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22314.7.1 El criptosistema RSA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22314.7.2 El criptosistema de ElGamal . . . . . . . . . . . . . . . . . . . . . . . . . . . 22414.7.3 Criptosistema de McEliece . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22514.8 Esteganografía . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22615 Algunas herramientas de seguridad 22715.1 Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22715.2 Titan . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22715.3 TCP Wrappers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23915.4 SSH . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24115.5 Tripwire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24415.6 Nessus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24615.7 Crack . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24916 Políticas y normativa 25316.1 Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25316.2 Análisis de riesgos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25416.2.1 Identificación de recursos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25416.2.2 Identificación de amenazas . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25416.2.3 Medidas de protección . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25616.3 Estrategias de respuesta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 257vV Apéndices 259A Seguridad básica para administradores 261A.1 Introducción . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 261A.2 Prevención . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 262A.3 Detección . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 266A.4 Recuperación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 269A.5 Recomendaciones de seguridad para los usuarios . . . . . . . . . . . . . . . . . . . . 271A.6 Referencias rápidas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272A.6.1 Prevención . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 272A.6.2 Detección . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273A.6.3 Recuperación . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273A.6.4 Usuarios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 273B Normativa 275B.1 Nuevo Código Penal . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 275B.2 Reglamento de Seguridad de la LORTAD . . . . . . . . . . . . . . . . . . . . . . . . 279B.3 Ley Orgánica de Protección de Datos . . . . . . . . . . . . . . . . . . . . . . . . . . . 287