these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Section 5.6. Sécurité induite par le déploiement<br />

le certificat racine <strong>de</strong> la chaîne, s’il existe <strong>de</strong>ux règles, la première contenant uniquement l’entité<br />

Alice dans sa partie et la <strong>de</strong>uxième contenant Bob dans cette même partie, alors la<br />

<strong>de</strong>uxième règle est dite plus spécifique que la première et sera la seule conservée.<br />

5.5.4 Algorithme <strong>de</strong> composition<br />

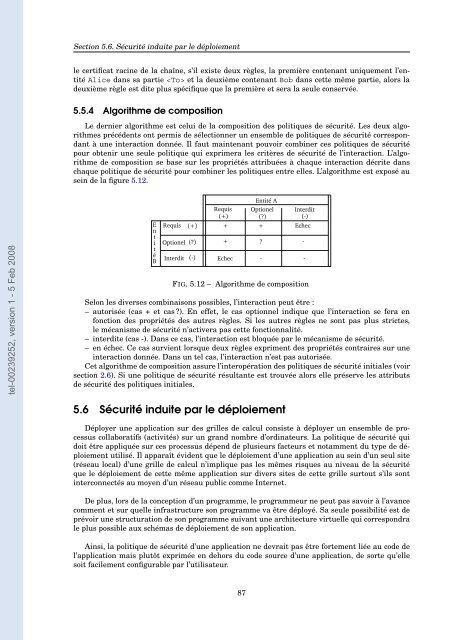

Le <strong>de</strong>rnier algorithme est celui <strong>de</strong> la composition <strong>de</strong>s politiques <strong>de</strong> sécurité. Les <strong>de</strong>ux algorithmes<br />

précé<strong>de</strong>nts ont permis <strong>de</strong> sélectionner un ensemble <strong>de</strong> politiques <strong>de</strong> sécurité correspondant<br />

à <strong>une</strong> interaction donnée. Il faut maintenant pouvoir combiner ces politiques <strong>de</strong> sécurité<br />

pour obtenir <strong>une</strong> seule politique qui exprimera les critères <strong>de</strong> sécurité <strong>de</strong> l’interaction. L’algorithme<br />

<strong>de</strong> composition se base sur les propriétés attribuées à chaque interaction décrite dans<br />

chaque politique <strong>de</strong> sécurité pour combiner les politiques entre elles. L’algorithme est exposé au<br />

sein <strong>de</strong> la figure 5.12.<br />

tel-00239252, version 1 - 5 Feb 2008<br />

FIG. 5.12 – Algorithme <strong>de</strong> composition<br />

Selon les diverses combinaisons possibles, l’interaction peut être :<br />

– autorisée (cas + et cas ?). En effet, le cas optionnel indique que l’interaction se fera en<br />

fonction <strong>de</strong>s propriétés <strong>de</strong>s autres règles. Si les autres règles ne sont pas plus strictes,<br />

le mécanisme <strong>de</strong> sécurité n’activera pas cette fonctionnalité.<br />

– interdite (cas -). Dans ce cas, l’interaction est bloquée par le mécanisme <strong>de</strong> sécurité.<br />

– en échec. Ce cas survient lorsque <strong>de</strong>ux règles expriment <strong>de</strong>s propriétés contraires sur <strong>une</strong><br />

interaction donnée. Dans un tel cas, l’interaction n’est pas autorisée.<br />

Cet algorithme <strong>de</strong> composition assure l’interopération <strong>de</strong>s politiques <strong>de</strong> sécurité initiales (voir<br />

section 2.6). Si <strong>une</strong> politique <strong>de</strong> sécurité résultante est trouvée alors elle préserve les attributs<br />

<strong>de</strong> sécurité <strong>de</strong>s politiques initiales.<br />

5.6 Sécurité induite par le déploiement<br />

Déployer <strong>une</strong> application sur <strong>de</strong>s grilles <strong>de</strong> calcul consiste à déployer un ensemble <strong>de</strong> processus<br />

collaboratifs (activités) sur un grand nombre d’ordinateurs. La politique <strong>de</strong> sécurité qui<br />

doit être appliquée sur ces processus dépend <strong>de</strong> plusieurs facteurs et notamment du type <strong>de</strong> déploiement<br />

utilisé. Il apparaît évi<strong>de</strong>nt que le déploiement d’<strong>une</strong> application au sein d’un seul site<br />

(réseau local) d’<strong>une</strong> grille <strong>de</strong> calcul n’implique pas les mêmes risques au niveau <strong>de</strong> la sécurité<br />

que le déploiement <strong>de</strong> cette même application sur divers sites <strong>de</strong> cette grille surtout s’ils sont<br />

interconnectés au moyen d’un réseau public comme Internet.<br />

De plus, lors <strong>de</strong> la conception d’un programme, le programmeur ne peut pas savoir à l’avance<br />

comment et sur quelle infrastructure son programme va être déployé. Sa seule possibilité est <strong>de</strong><br />

prévoir <strong>une</strong> structuration <strong>de</strong> son programme suivant <strong>une</strong> <strong>architecture</strong> virtuelle qui correspondra<br />

le plus possible aux schémas <strong>de</strong> déploiement <strong>de</strong> son application.<br />

Ainsi, la politique <strong>de</strong> sécurité d’<strong>une</strong> application ne <strong>de</strong>vrait pas être fortement liée au co<strong>de</strong> <strong>de</strong><br />

l’application mais plutôt exprimée en <strong>de</strong>hors du co<strong>de</strong> source d’<strong>une</strong> application, <strong>de</strong> sorte qu’elle<br />

soit facilement configurable par l’utilisateur.<br />

87