these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

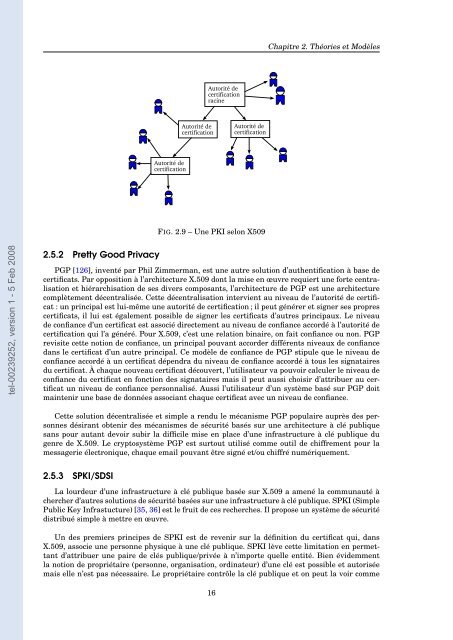

Chapitre 2. Théories et Modèles<br />

FIG. 2.9 – Une PKI selon X509<br />

tel-00239252, version 1 - 5 Feb 2008<br />

2.5.2 Pretty Good Privacy<br />

PGP [126], inventé par Phil Zimmerman, est <strong>une</strong> autre solution d’authentification à base <strong>de</strong><br />

certificats. Par opposition à l’<strong>architecture</strong> X.509 dont la mise en œuvre requiert <strong>une</strong> forte centralisation<br />

et hiérarchisation <strong>de</strong> ses divers composants, l’<strong>architecture</strong> <strong>de</strong> PGP est <strong>une</strong> <strong>architecture</strong><br />

complètement décentralisée. Cette décentralisation intervient au niveau <strong>de</strong> l’autorité <strong>de</strong> certificat<br />

: un principal est lui-même <strong>une</strong> autorité <strong>de</strong> certification ; il peut générer et signer ses propres<br />

certificats, il lui est également possible <strong>de</strong> signer les certificats d’autres principaux. Le niveau<br />

<strong>de</strong> confiance d’un certificat est associé directement au niveau <strong>de</strong> confiance accordé à l’autorité <strong>de</strong><br />

certification qui l’a généré. Pour X.509, c’est <strong>une</strong> relation binaire, on fait confiance ou non. PGP<br />

revisite cette notion <strong>de</strong> confiance, un principal pouvant accor<strong>de</strong>r différents niveaux <strong>de</strong> confiance<br />

dans le certificat d’un autre principal. Ce modèle <strong>de</strong> confiance <strong>de</strong> PGP stipule que le niveau <strong>de</strong><br />

confiance accordé à un certificat dépendra du niveau <strong>de</strong> confiance accordé à tous les signataires<br />

du certificat. À chaque nouveau certificat découvert, l’utilisateur va pouvoir calculer le niveau <strong>de</strong><br />

confiance du certificat en fonction <strong>de</strong>s signataires mais il peut aussi choisir d’attribuer au certificat<br />

un niveau <strong>de</strong> confiance personnalisé. Aussi l’utilisateur d’un système basé sur PGP doit<br />

maintenir <strong>une</strong> base <strong>de</strong> données associant chaque certificat avec un niveau <strong>de</strong> confiance.<br />

Cette solution décentralisée et simple a rendu le mécanisme PGP populaire auprès <strong>de</strong>s personnes<br />

désirant obtenir <strong>de</strong>s mécanismes <strong>de</strong> sécurité basés sur <strong>une</strong> <strong>architecture</strong> à clé publique<br />

sans pour autant <strong>de</strong>voir subir la difficile mise en place d’<strong>une</strong> infrastructure à clé publique du<br />

genre <strong>de</strong> X.509. Le cryptosystème PGP est surtout utilisé comme outil <strong>de</strong> chiffrement pour la<br />

messagerie électronique, chaque email pouvant être signé et/ou chiffré numériquement.<br />

2.5.3 SPKI/SDSI<br />

La lour<strong>de</strong>ur d’<strong>une</strong> infrastructure à clé publique basée sur X.509 a amené la communauté à<br />

chercher d’autres solutions <strong>de</strong> sécurité basées sur <strong>une</strong> infrastructure à clé publique. SPKI (Simple<br />

Public Key Infrastucture) [35, 36] est le fruit <strong>de</strong> ces recherches. Il propose un système <strong>de</strong> sécurité<br />

distribué simple à mettre en œuvre.<br />

Un <strong>de</strong>s premiers principes <strong>de</strong> SPKI est <strong>de</strong> revenir sur la définition du certificat qui, dans<br />

X.509, associe <strong>une</strong> personne physique à <strong>une</strong> clé publique. SPKI lève cette limitation en permettant<br />

d’attribuer <strong>une</strong> paire <strong>de</strong> clés publique/privée à n’importe quelle entité. Bien évi<strong>de</strong>mment<br />

la notion <strong>de</strong> propriétaire (personne, organisation, ordinateur) d’<strong>une</strong> clé est possible et autorisée<br />

mais elle n’est pas nécessaire. Le propriétaire contrôle la clé publique et on peut la voir comme<br />

16