these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Chapitre 6. Implantation dans ProActive : <strong>une</strong> approche transparente<br />

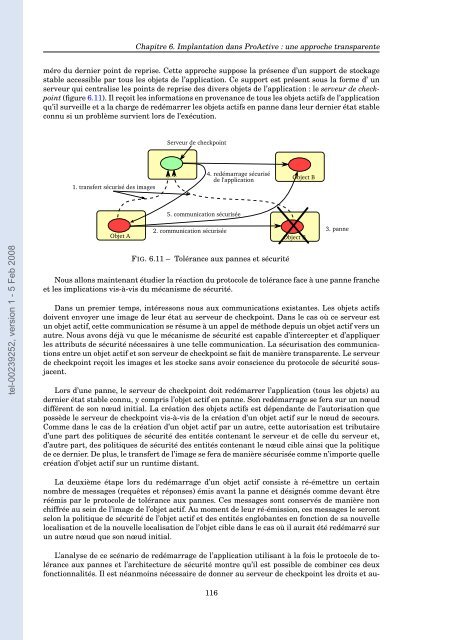

méro du <strong>de</strong>rnier point <strong>de</strong> reprise. Cette approche suppose la présence d’un support <strong>de</strong> stockage<br />

stable accessible par tous les objets <strong>de</strong> l’application. Ce support est présent sous la forme d’ un<br />

serveur qui centralise les points <strong>de</strong> reprise <strong>de</strong>s divers objets <strong>de</strong> l’application : le serveur <strong>de</strong> checkpoint<br />

(figure 6.11). Il reçoit les informations en provenance <strong>de</strong> tous les objets actifs <strong>de</strong> l’application<br />

qu’il surveille et a la charge <strong>de</strong> redémarrer les objets actifs en panne dans leur <strong>de</strong>rnier état stable<br />

connu si un problème survient lors <strong>de</strong> l’exécution.<br />

tel-00239252, version 1 - 5 Feb 2008<br />

FIG. 6.11 – Tolérance aux pannes et sécurité<br />

Nous allons maintenant étudier la réaction du protocole <strong>de</strong> tolérance face à <strong>une</strong> panne franche<br />

et les implications vis-à-vis du mécanisme <strong>de</strong> sécurité.<br />

Dans un premier temps, intéressons nous aux communications existantes. Les objets actifs<br />

doivent envoyer <strong>une</strong> image <strong>de</strong> leur état au serveur <strong>de</strong> checkpoint. Dans le cas où ce serveur est<br />

un objet actif, cette communication se résume à un appel <strong>de</strong> métho<strong>de</strong> <strong>de</strong>puis un objet actif vers un<br />

autre. Nous avons déjà vu que le mécanisme <strong>de</strong> sécurité est capable d’intercepter et d’appliquer<br />

les attributs <strong>de</strong> sécurité nécessaires à <strong>une</strong> telle communication. La sécurisation <strong>de</strong>s communications<br />

entre un objet actif et son serveur <strong>de</strong> checkpoint se fait <strong>de</strong> manière transparente. Le serveur<br />

<strong>de</strong> checkpoint reçoit les images et les stocke sans avoir conscience du protocole <strong>de</strong> sécurité sousjacent.<br />

Lors d’<strong>une</strong> panne, le serveur <strong>de</strong> checkpoint doit redémarrer l’application (tous les objets) au<br />

<strong>de</strong>rnier état stable connu, y compris l’objet actif en panne. Son redémarrage se fera sur un nœud<br />

différent <strong>de</strong> son nœud initial. La création <strong>de</strong>s objets actifs est dépendante <strong>de</strong> l’autorisation que<br />

possè<strong>de</strong> le serveur <strong>de</strong> checkpoint vis-à-vis <strong>de</strong> la création d’un objet actif sur le nœud <strong>de</strong> secours.<br />

Comme dans le cas <strong>de</strong> la création d’un objet actif par un autre, cette autorisation est tributaire<br />

d’<strong>une</strong> part <strong>de</strong>s politiques <strong>de</strong> sécurité <strong>de</strong>s entités contenant le serveur et <strong>de</strong> celle du serveur et,<br />

d’autre part, <strong>de</strong>s politiques <strong>de</strong> sécurité <strong>de</strong>s entités contenant le nœud cible ainsi que la politique<br />

<strong>de</strong> ce <strong>de</strong>rnier. De plus, le transfert <strong>de</strong> l’image se fera <strong>de</strong> manière sécurisée comme n’importe quelle<br />

création d’objet actif sur un runtime distant.<br />

La <strong>de</strong>uxième étape lors du redémarrage d’un objet actif consiste à ré-émettre un certain<br />

nombre <strong>de</strong> messages (requêtes et réponses) émis avant la panne et désignés comme <strong>de</strong>vant être<br />

réémis par le protocole <strong>de</strong> tolérance aux pannes. Ces messages sont conservés <strong>de</strong> manière non<br />

chiffrée au sein <strong>de</strong> l’image <strong>de</strong> l’objet actif. Au moment <strong>de</strong> leur ré-émission, ces messages le seront<br />

selon la politique <strong>de</strong> sécurité <strong>de</strong> l’objet actif et <strong>de</strong>s entités englobantes en fonction <strong>de</strong> sa nouvelle<br />

localisation et <strong>de</strong> la nouvelle localisation <strong>de</strong> l’objet cible dans le cas où il aurait été redémarré sur<br />

un autre nœud que son nœud initial.<br />

L’analyse <strong>de</strong> ce scénario <strong>de</strong> redémarrage <strong>de</strong> l’application utilisant à la fois le protocole <strong>de</strong> tolérance<br />

aux pannes et l’<strong>architecture</strong> <strong>de</strong> sécurité montre qu’il est possible <strong>de</strong> combiner ces <strong>de</strong>ux<br />

fonctionnalités. Il est néanmoins nécessaire <strong>de</strong> donner au serveur <strong>de</strong> checkpoint les droits et au-<br />

116