these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

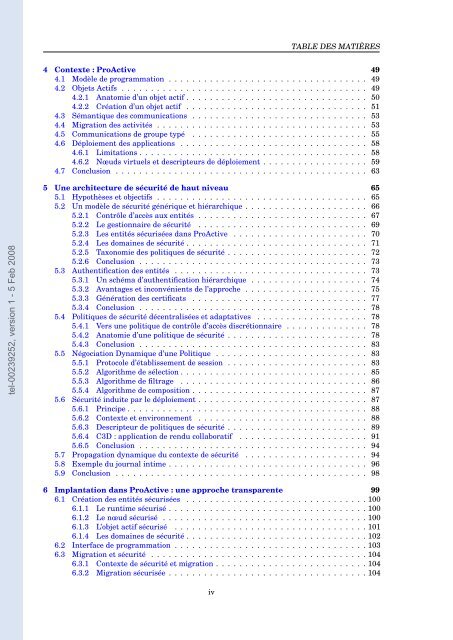

TABLE DES MATIÈRES<br />

4 Contexte : ProActive 49<br />

4.1 Modèle <strong>de</strong> programmation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

4.2 Objets Actifs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49<br />

4.2.1 Anatomie d’un objet actif . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50<br />

4.2.2 Création d’un objet actif . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51<br />

4.3 Sémantique <strong>de</strong>s communications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

4.4 Migration <strong>de</strong>s activités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53<br />

4.5 Communications <strong>de</strong> groupe typé . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 55<br />

4.6 Déploiement <strong>de</strong>s applications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58<br />

4.6.1 Limitations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58<br />

4.6.2 Nœuds virtuels et <strong>de</strong>scripteurs <strong>de</strong> déploiement . . . . . . . . . . . . . . . . . . 59<br />

4.7 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63<br />

tel-00239252, version 1 - 5 Feb 2008<br />

5 Une <strong>architecture</strong> <strong>de</strong> sécurité <strong>de</strong> haut niveau 65<br />

5.1 Hypothèses et objectifs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65<br />

5.2 Un modèle <strong>de</strong> sécurité générique et hiérarchique . . . . . . . . . . . . . . . . . . . . . 66<br />

5.2.1 Contrôle d’accès aux entités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67<br />

5.2.2 Le gestionnaire <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69<br />

5.2.3 Les entités sécurisées dans ProActive . . . . . . . . . . . . . . . . . . . . . . . 70<br />

5.2.4 Les domaines <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71<br />

5.2.5 Taxonomie <strong>de</strong>s politiques <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . 72<br />

5.2.6 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73<br />

5.3 Authentification <strong>de</strong>s entités . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73<br />

5.3.1 Un schéma d’authentification hiérarchique . . . . . . . . . . . . . . . . . . . . 74<br />

5.3.2 Avantages et inconvénients <strong>de</strong> l’approche . . . . . . . . . . . . . . . . . . . . . 75<br />

5.3.3 Génération <strong>de</strong>s certificats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77<br />

5.3.4 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.4 Politiques <strong>de</strong> sécurité décentralisées et adaptatives . . . . . . . . . . . . . . . . . . . 78<br />

5.4.1 Vers <strong>une</strong> politique <strong>de</strong> contrôle d’accès discrétionnaire . . . . . . . . . . . . . . 78<br />

5.4.2 Anatomie d’<strong>une</strong> politique <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . 78<br />

5.4.3 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.5 Négociation Dynamique d’<strong>une</strong> Politique . . . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.5.1 Protocole d’établissement <strong>de</strong> session . . . . . . . . . . . . . . . . . . . . . . . . 83<br />

5.5.2 Algorithme <strong>de</strong> sélection . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85<br />

5.5.3 Algorithme <strong>de</strong> filtrage . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86<br />

5.5.4 Algorithme <strong>de</strong> composition . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87<br />

5.6 Sécurité induite par le déploiement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87<br />

5.6.1 Principe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88<br />

5.6.2 Contexte et environnement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88<br />

5.6.3 Descripteur <strong>de</strong> politiques <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . 89<br />

5.6.4 C3D : application <strong>de</strong> rendu collaboratif . . . . . . . . . . . . . . . . . . . . . . 91<br />

5.6.5 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94<br />

5.7 Propagation dynamique du contexte <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . 94<br />

5.8 Exemple du journal intime . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96<br />

5.9 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98<br />

6 Implantation dans ProActive : <strong>une</strong> approche transparente 99<br />

6.1 Création <strong>de</strong>s entités sécurisées . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100<br />

6.1.1 Le runtime sécurisé . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100<br />

6.1.2 Le nœud sécurisé . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100<br />

6.1.3 L’objet actif sécurisé . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101<br />

6.1.4 Les domaines <strong>de</strong> sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 102<br />

6.2 Interface <strong>de</strong> programmation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103<br />

6.3 Migration et sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104<br />

6.3.1 Contexte <strong>de</strong> sécurité et migration . . . . . . . . . . . . . . . . . . . . . . . . . . 104<br />

6.3.2 Migration sécurisée . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104<br />

iv