these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Section 6.4. Communications <strong>de</strong> groupe et sécurité<br />

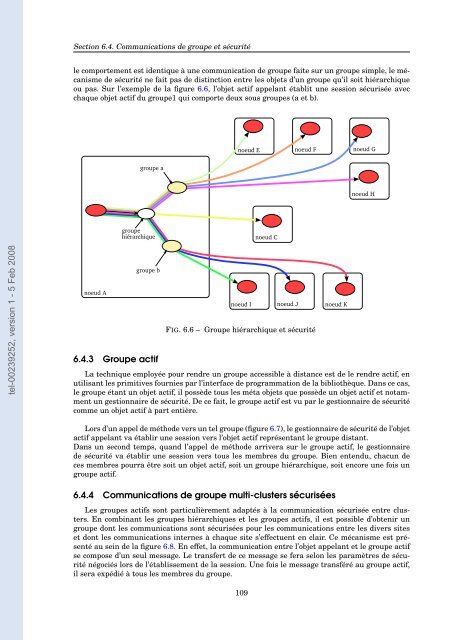

le comportement est i<strong>de</strong>ntique à <strong>une</strong> communication <strong>de</strong> groupe faite sur un groupe simple, le mécanisme<br />

<strong>de</strong> sécurité ne fait pas <strong>de</strong> distinction entre les objets d’un groupe qu’il soit hiérarchique<br />

ou pas. Sur l’exemple <strong>de</strong> la figure 6.6, l’objet actif appelant établit <strong>une</strong> session sécurisée avec<br />

chaque objet actif du groupe1 qui comporte <strong>de</strong>ux sous groupes (a et b).<br />

tel-00239252, version 1 - 5 Feb 2008<br />

6.4.3 Groupe actif<br />

FIG. 6.6 – Groupe hiérarchique et sécurité<br />

La technique employée pour rendre un groupe accessible à distance est <strong>de</strong> le rendre actif, en<br />

utilisant les primitives fournies par l’interface <strong>de</strong> programmation <strong>de</strong> la bibliothèque. Dans ce cas,<br />

le groupe étant un objet actif, il possè<strong>de</strong> tous les méta objets que possè<strong>de</strong> un objet actif et notamment<br />

un gestionnaire <strong>de</strong> sécurité. De ce fait, le groupe actif est vu par le gestionnaire <strong>de</strong> sécurité<br />

comme un objet actif à part entière.<br />

Lors d’un appel <strong>de</strong> métho<strong>de</strong> vers un tel groupe (figure 6.7), le gestionnaire <strong>de</strong> sécurité <strong>de</strong> l’objet<br />

actif appelant va établir <strong>une</strong> session vers l’objet actif représentant le groupe distant.<br />

Dans un second temps, quand l’appel <strong>de</strong> métho<strong>de</strong> arrivera sur le groupe actif, le gestionnaire<br />

<strong>de</strong> sécurité va établir <strong>une</strong> session vers tous les membres du groupe. Bien entendu, chacun <strong>de</strong><br />

ces membres pourra être soit un objet actif, soit un groupe hiérarchique, soit encore <strong>une</strong> fois un<br />

groupe actif.<br />

6.4.4 Communications <strong>de</strong> groupe multi-clusters sécurisées<br />

Les groupes actifs sont particulièrement adaptés à la communication sécurisée entre clusters.<br />

En combinant les groupes hiérarchiques et les groupes actifs, il est possible d’obtenir un<br />

groupe dont les communications sont sécurisées pour les communications entre les divers sites<br />

et dont les communications internes à chaque site s’effectuent en clair. Ce mécanisme est présenté<br />

au sein <strong>de</strong> la figure 6.8. En effet, la communication entre l’objet appelant et le groupe actif<br />

se compose d’un seul message. Le transfert <strong>de</strong> ce message se fera selon les paramètres <strong>de</strong> sécurité<br />

négociés lors <strong>de</strong> l’établissement <strong>de</strong> la session. Une fois le message transféré au groupe actif,<br />

il sera expédié à tous les membres du groupe.<br />

109