these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Chapitre 6. Implantation dans ProActive : <strong>une</strong> approche transparente<br />

Définition 14 composants ProActive :<br />

Un composant est formé d’un ou plusieurs objets actifs s’exécutant sur un ou plusieurs runtimes.<br />

Un composant peut être configuré en utilisant un fichier <strong>de</strong>scripteur définissant les diverses parties<br />

du composant au travers d’un langage <strong>de</strong> <strong>de</strong>scription d’<strong>architecture</strong>s (ADL) [12].<br />

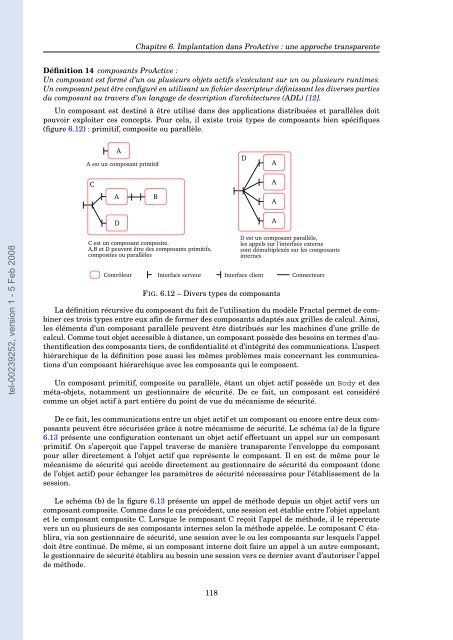

Un composant est <strong>de</strong>stiné à être utilisé dans <strong>de</strong>s applications distribuées et parallèles doit<br />

pouvoir exploiter ces concepts. Pour cela, il existe trois types <strong>de</strong> composants bien spécifiques<br />

(figure 6.12) : primitif, composite ou parallèle.<br />

tel-00239252, version 1 - 5 Feb 2008<br />

FIG. 6.12 – Divers types <strong>de</strong> composants<br />

La définition récursive du composant du fait <strong>de</strong> l’utilisation du modèle Fractal permet <strong>de</strong> combiner<br />

ces trois types entre eux afin <strong>de</strong> former <strong>de</strong>s composants adaptés aux grilles <strong>de</strong> calcul. Ainsi,<br />

les éléments d’un composant parallèle peuvent être distribués sur les machines d’<strong>une</strong> grille <strong>de</strong><br />

calcul. Comme tout objet accessible à distance, un composant possè<strong>de</strong> <strong>de</strong>s besoins en termes d’authentification<br />

<strong>de</strong>s composants tiers, <strong>de</strong> confi<strong>de</strong>ntialité et d’intégrité <strong>de</strong>s communications. L’aspect<br />

hiérarchique <strong>de</strong> la définition pose aussi les mêmes problèmes mais concernant les communications<br />

d’un composant hiérarchique avec les composants qui le composent.<br />

Un composant primitif, composite ou parallèle, étant un objet actif possè<strong>de</strong> un Body et <strong>de</strong>s<br />

méta-objets, notamment un gestionnaire <strong>de</strong> sécurité. De ce fait, un composant est considéré<br />

comme un objet actif à part entière du point <strong>de</strong> vue du mécanisme <strong>de</strong> sécurité.<br />

De ce fait, les communications entre un objet actif et un composant ou encore entre <strong>de</strong>ux composants<br />

peuvent être sécurisées grâce à notre mécanisme <strong>de</strong> sécurité. Le schéma (a) <strong>de</strong> la figure<br />

6.13 présente <strong>une</strong> configuration contenant un objet actif effectuant un appel sur un composant<br />

primitif. On s’aperçoit que l’appel traverse <strong>de</strong> manière transparente l’enveloppe du composant<br />

pour aller directement à l’objet actif que représente le composant. Il en est <strong>de</strong> même pour le<br />

mécanisme <strong>de</strong> sécurité qui accè<strong>de</strong> directement au gestionnaire <strong>de</strong> sécurité du composant (donc<br />

<strong>de</strong> l’objet actif) pour échanger les paramètres <strong>de</strong> sécurité nécessaires pour l’établissement <strong>de</strong> la<br />

session.<br />

Le schéma (b) <strong>de</strong> la figure 6.13 présente un appel <strong>de</strong> métho<strong>de</strong> <strong>de</strong>puis un objet actif vers un<br />

composant composite. Comme dans le cas précé<strong>de</strong>nt, <strong>une</strong> session est établie entre l’objet appelant<br />

et le composant composite C. Lorsque le composant C reçoit l’appel <strong>de</strong> métho<strong>de</strong>, il le répercute<br />

vers un ou plusieurs <strong>de</strong> ses composants internes selon la métho<strong>de</strong> appelée. Le composant C établira,<br />

via son gestionnaire <strong>de</strong> sécurité, <strong>une</strong> session avec le ou les composants sur lesquels l’appel<br />

doit être continué. De même, si un composant interne doit faire un appel à un autre composant,<br />

le gestionnaire <strong>de</strong> sécurité établira au besoin <strong>une</strong> session vers ce <strong>de</strong>rnier avant d’autoriser l’appel<br />

<strong>de</strong> métho<strong>de</strong>.<br />

118