these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Chapitre 2. Théories et Modèles<br />

qui s’assurent du respect <strong>de</strong>s politiques <strong>de</strong> sécurité <strong>de</strong>s différentes parties qui interagissent. Ces<br />

politiques ne doivent en aucun cas pouvoir être transgressées par <strong>une</strong> <strong>de</strong>s parties impliquées que<br />

cela soit acci<strong>de</strong>ntellement ou intentionnellement. Il existe quatre problèmes <strong>de</strong> sécurité spécifiques<br />

au co<strong>de</strong> mobile :<br />

– La protection d’un hôte contre les agents qu’il exécute,<br />

– la protection d’un agent contre les autres agents d’un même hôte,<br />

– la protection d’un agent contre son hôte,<br />

– la protection d’un agent contre le réseau sous-jacent.<br />

Les différentes attaques possibles concernant le co<strong>de</strong> mobile sont un sujet largement étudié <strong>de</strong>puis<br />

<strong>de</strong> nombreuses années. Il existe beaucoup <strong>de</strong> références dans la bilbiographie qui décrivent<br />

ces dangers [77, 105, 44, 39].<br />

2.8.1 Protection <strong>de</strong> l’hôte contre un agent malicieux<br />

Ce type d’attaque consiste à faire exécuter du co<strong>de</strong> mobile malicieux au sein d’un environnement<br />

d’execution. C’est l’attaque crainte par tous les fournisseurs <strong>de</strong> ressources et par tous ceux<br />

qui fournissent <strong>de</strong>s services. Ce genre d’attaque a été largement étudié <strong>de</strong>puis <strong>de</strong> nombreuses<br />

années.<br />

tel-00239252, version 1 - 5 Feb 2008<br />

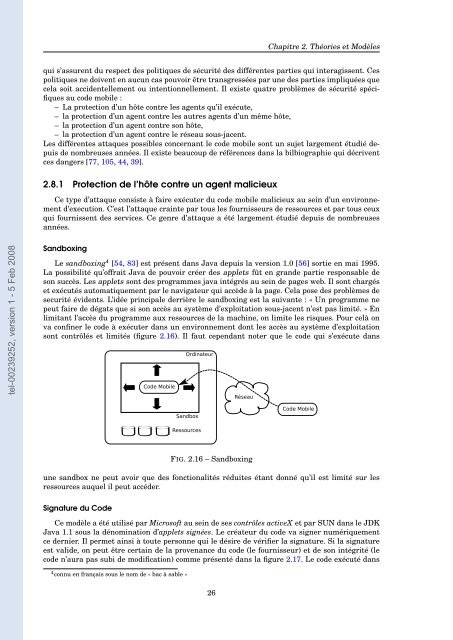

Sandboxing<br />

Le sandboxing 4 [54, 83] est présent dans Java <strong>de</strong>puis la version 1.0 [56] sortie en mai 1995.<br />

La possibilité qu’offrait Java <strong>de</strong> pouvoir créer <strong>de</strong>s applets fût en gran<strong>de</strong> partie responsable <strong>de</strong><br />

son succès. Les applets sont <strong>de</strong>s programmes java intégrés au sein <strong>de</strong> pages web. Il sont chargés<br />

et exécutés automatiquement par le navigateur qui accè<strong>de</strong> à la page. Cela pose <strong>de</strong>s problèmes <strong>de</strong><br />

<strong>securité</strong> évi<strong>de</strong>nts. L’idée principale <strong>de</strong>rrière le sandboxing est la suivante : « Un programme ne<br />

peut faire <strong>de</strong> dégats que si son accès au système d’exploitation sous-jacent n’est pas limité. » En<br />

limitant l’accès du programme aux ressources <strong>de</strong> la machine, on limite les risques. Pour celà on<br />

va confiner le co<strong>de</strong> à exécuter dans un environnement dont les accès au système d’exploitation<br />

sont contrôlés et limités (figure 2.16). Il faut cependant noter que le co<strong>de</strong> qui s’exécute dans<br />

FIG. 2.16 – Sandboxing<br />

<strong>une</strong> sandbox ne peut avoir que <strong>de</strong>s fonctionalités réduites étant donné qu’il est limité sur les<br />

ressources auquel il peut accé<strong>de</strong>r.<br />

Signature du Co<strong>de</strong><br />

Ce modèle a été utilisé par Microsoft au sein <strong>de</strong> ses contrôles activeX et par SUN dans le JDK<br />

Java 1.1 sous la dénomination d’applets signées. Le créateur du co<strong>de</strong> va signer numériquement<br />

ce <strong>de</strong>rnier. Il permet ainsi à toute personne qui le désire <strong>de</strong> vérifier la signature. Si la signature<br />

est vali<strong>de</strong>, on peut être certain <strong>de</strong> la provenance du co<strong>de</strong> (le fournisseur) et <strong>de</strong> son intégrité (le<br />

co<strong>de</strong> n’aura pas subi <strong>de</strong> modification) comme présenté dans la figure 2.17. Le co<strong>de</strong> exécuté dans<br />

4 connu en français sous le nom <strong>de</strong> « bac à sable »<br />

26