these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Chapitre 2. Théories et Modèles<br />

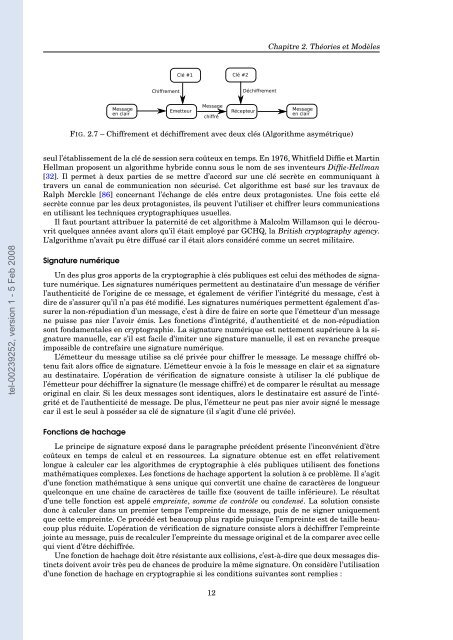

FIG. 2.7 – Chiffrement et déchiffrement avec <strong>de</strong>ux clés (Algorithme asymétrique)<br />

tel-00239252, version 1 - 5 Feb 2008<br />

seul l’établissement <strong>de</strong> la clé <strong>de</strong> session sera coûteux en temps. En 1976, Whitfield Diffie et Martin<br />

Hellman proposent un algorithme hybri<strong>de</strong> connu sous le nom <strong>de</strong> ses inventeurs Diffie-Hellman<br />

[32]. Il permet à <strong>de</strong>ux parties <strong>de</strong> se mettre d’accord sur <strong>une</strong> clé secrète en communiquant à<br />

travers un canal <strong>de</strong> communication non sécurisé. Cet algorithme est basé sur les travaux <strong>de</strong><br />

Ralph Merckle [86] concernant l’échange <strong>de</strong> clés entre <strong>de</strong>ux protagonistes. Une fois cette clé<br />

secrète connue par les <strong>de</strong>ux protagonistes, ils peuvent l’utiliser et chiffrer leurs communications<br />

en utilisant les techniques cryptographiques usuelles.<br />

Il faut pourtant attribuer la paternité <strong>de</strong> cet algorithme à Malcolm Willamson qui le décrouvrit<br />

quelques années avant alors qu’il était employé par GCHQ, la British cryptography agency.<br />

L’algorithme n’avait pu être diffusé car il était alors considéré comme un secret militaire.<br />

Signature numérique<br />

Un <strong>de</strong>s plus gros apports <strong>de</strong> la cryptographie à clés publiques est celui <strong>de</strong>s métho<strong>de</strong>s <strong>de</strong> signature<br />

numérique. Les signatures numériques permettent au <strong>de</strong>stinataire d’un message <strong>de</strong> vérifier<br />

l’authenticité <strong>de</strong> l’origine <strong>de</strong> ce message, et également <strong>de</strong> vérifier l’intégrité du message, c’est à<br />

dire <strong>de</strong> s’assurer qu’il n’a pas été modifié. Les signatures numériques permettent également d’assurer<br />

la non-répudiation d’un message, c’est à dire <strong>de</strong> faire en sorte que l’émetteur d’un message<br />

ne puisse pas nier l’avoir émis. Les fonctions d’intégrité, d’authenticité et <strong>de</strong> non-répudiation<br />

sont fondamentales en cryptographie. La signature numérique est nettement supérieure à la signature<br />

manuelle, car s’il est facile d’imiter <strong>une</strong> signature manuelle, il est en revanche presque<br />

impossible <strong>de</strong> contrefaire <strong>une</strong> signature numérique.<br />

L’émetteur du message utilise sa clé privée pour chiffrer le message. Le message chiffré obtenu<br />

fait alors office <strong>de</strong> signature. L’émetteur envoie à la fois le message en clair et sa signature<br />

au <strong>de</strong>stinataire. L’opération <strong>de</strong> vérification <strong>de</strong> signature consiste à utiliser la clé publique <strong>de</strong><br />

l’émetteur pour déchiffrer la signature (le message chiffré) et <strong>de</strong> comparer le résultat au message<br />

original en clair. Si les <strong>de</strong>ux messages sont i<strong>de</strong>ntiques, alors le <strong>de</strong>stinataire est assuré <strong>de</strong> l’intégrité<br />

et <strong>de</strong> l’authenticité <strong>de</strong> message. De plus, l’émetteur ne peut pas nier avoir signé le message<br />

car il est le seul à possé<strong>de</strong>r sa clé <strong>de</strong> signature (il s’agit d’<strong>une</strong> clé privée).<br />

Fonctions <strong>de</strong> hachage<br />

Le principe <strong>de</strong> signature exposé dans le paragraphe précé<strong>de</strong>nt présente l’inconvénient d’être<br />

coûteux en temps <strong>de</strong> calcul et en ressources. La signature obtenue est en effet relativement<br />

longue à calculer car les algorithmes <strong>de</strong> cryptographie à clés publiques utilisent <strong>de</strong>s fonctions<br />

mathématiques complexes. Les fonctions <strong>de</strong> hachage apportent la solution à ce problème. Il s’agit<br />

d’<strong>une</strong> fonction mathématique à sens unique qui convertit <strong>une</strong> chaîne <strong>de</strong> caractères <strong>de</strong> longueur<br />

quelconque en <strong>une</strong> chaîne <strong>de</strong> caractères <strong>de</strong> taille fixe (souvent <strong>de</strong> taille inférieure). Le résultat<br />

d’<strong>une</strong> telle fonction est appelé empreinte, somme <strong>de</strong> contrôle ou con<strong>de</strong>nsé. La solution consiste<br />

donc à calculer dans un premier temps l’empreinte du message, puis <strong>de</strong> ne signer uniquement<br />

que cette empreinte. Ce procédé est beaucoup plus rapi<strong>de</strong> puisque l’empreinte est <strong>de</strong> taille beaucoup<br />

plus réduite. L’opération <strong>de</strong> vérification <strong>de</strong> signature consiste alors à déchiffrer l’empreinte<br />

jointe au message, puis <strong>de</strong> recalculer l’empreinte du message original et <strong>de</strong> la comparer avec celle<br />

qui vient d’être déchiffrée.<br />

Une fonction <strong>de</strong> hachage doit être résistante aux collisions, c’est-à-dire que <strong>de</strong>ux messages distincts<br />

doivent avoir très peu <strong>de</strong> chances <strong>de</strong> produire la même signature. On considère l’utilisation<br />

d’<strong>une</strong> fonction <strong>de</strong> hachage en cryptographie si les conditions suivantes sont remplies :<br />

12