these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

You also want an ePaper? Increase the reach of your titles

YUMPU automatically turns print PDFs into web optimized ePapers that Google loves.

Chapitre 2. Théories et Modèles<br />

– L’intégrité est la propriété d’<strong>une</strong> information à ne pas être altérée. Cela signifie que le système<br />

informatique doit empêcher :<br />

– toute modification <strong>de</strong> l’information par <strong>de</strong>s sujets non autorisés ;<br />

– <strong>une</strong> modification incorrecte par <strong>de</strong>s sujets autorisés ;<br />

– <strong>une</strong> modification malicieuse par un sujet authentifié et qui abuse <strong>de</strong> ses droits (ou qui les<br />

a usurpés) ;<br />

– prévenir qu’un sujet puisse empêcher la modification d’<strong>une</strong> information.<br />

– La disponibilité est la propriété d’<strong>une</strong> information ou d’un service à être disponible quand<br />

un sujet en a besoin. Pour cela, le système informatique doit fournir l’accès à l’information<br />

ou au service afin que les sujets autorisés puissent y accé<strong>de</strong>r. Il doit aussi garantir qu’aucun<br />

sujet ne puisse empêcher un sujet autorisé à accé<strong>de</strong>r à l’information ou au service.<br />

2.2 Vulnérabilités <strong>de</strong>s systèmes informatiques<br />

Une attaque est l’exploitation d’<strong>une</strong> faille d’un système informatique (système d’exploitation,<br />

logiciel) ou bien même <strong>de</strong> l’utilisateur à <strong>de</strong>s fins non autorisées par le propriétaire du système et<br />

généralement répréhensibles.<br />

tel-00239252, version 1 - 5 Feb 2008<br />

Les motivations <strong>de</strong>s attaques peuvent être <strong>de</strong> différentes sortes :<br />

– obtenir un accès au système pour en faire <strong>une</strong> machine capable d’attaquer d’autres machines<br />

(attaque par rebond) ;<br />

– voler <strong>de</strong>s informations : secrets industriels, informations personnelles sur un utilisateur,<br />

récupérer <strong>de</strong>s données bancaires, s’informer <strong>une</strong> entreprise, . . . ;<br />

– empêcher le bon fonctionnement d’un service.<br />

Avant <strong>de</strong> parler <strong>de</strong>s problèmes <strong>de</strong> sécurité au sein <strong>de</strong>s applications distribuées, nous allons<br />

commencer par nous intéresser aux problèmes <strong>de</strong> sécurité qui existent sur un seul ordinateur.<br />

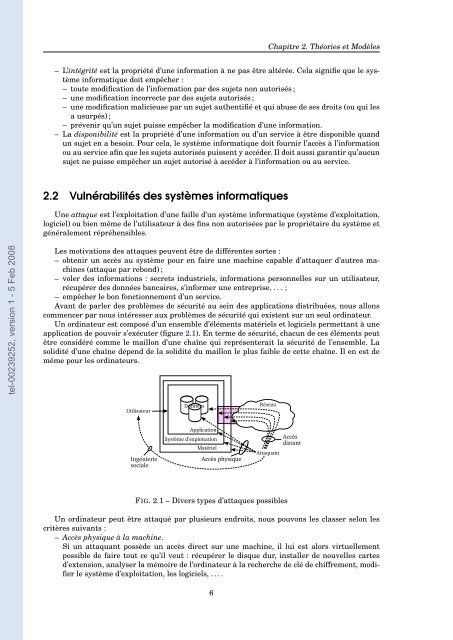

Un ordinateur est composé d’un ensemble d’éléments matériels et logiciels permettant à <strong>une</strong><br />

application <strong>de</strong> pouvoir s’exécuter (figure 2.1). En terme <strong>de</strong> sécurité, chacun <strong>de</strong> ces éléments peut<br />

être considéré comme le maillon d’<strong>une</strong> chaîne qui représenterait la sécurité <strong>de</strong> l’ensemble. La<br />

solidité d’<strong>une</strong> chaîne dépend <strong>de</strong> la solidité du maillon le plus faible <strong>de</strong> cette chaîne. Il en est <strong>de</strong><br />

même pour les ordinateurs.<br />

FIG. 2.1 – Divers types d’attaques possibles<br />

Un ordinateur peut être attaqué par plusieurs endroits, nous pouvons les classer selon les<br />

critères suivants :<br />

– Accès physique à la machine.<br />

Si un attaquant possè<strong>de</strong> un accès direct sur <strong>une</strong> machine, il lui est alors virtuellement<br />

possible <strong>de</strong> faire tout ce qu’il veut : récupérer le disque dur, installer <strong>de</strong> nouvelles cartes<br />

d’extension, analyser la mémoire <strong>de</strong> l’ordinateur à la recherche <strong>de</strong> clé <strong>de</strong> chiffrement, modifier<br />

le système d’exploitation, les logiciels, . . . .<br />

6