these doctorat une architecture de securité

these doctorat une architecture de securité

these doctorat une architecture de securité

Create successful ePaper yourself

Turn your PDF publications into a flip-book with our unique Google optimized e-Paper software.

Section 5.3. Authentification <strong>de</strong>s entités<br />

tel-00239252, version 1 - 5 Feb 2008<br />

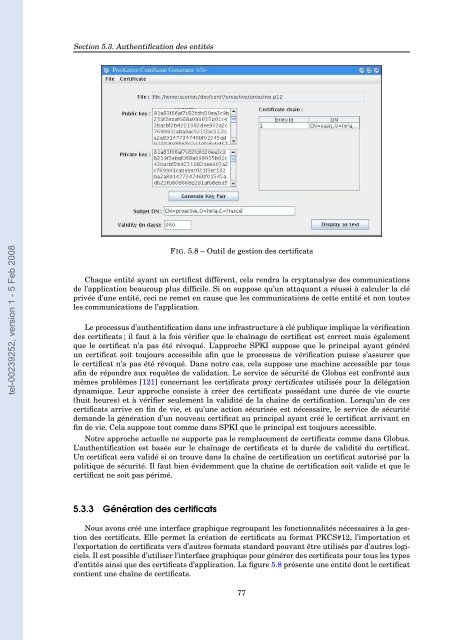

FIG. 5.8 – Outil <strong>de</strong> gestion <strong>de</strong>s certificats<br />

Chaque entité ayant un certificat différent, cela rendra la cryptanalyse <strong>de</strong>s communications<br />

<strong>de</strong> l’application beaucoup plus difficile. Si on suppose qu’un attaquant a réussi à calculer la clé<br />

privée d’<strong>une</strong> entité, ceci ne remet en cause que les communications <strong>de</strong> cette entité et non toutes<br />

les communications <strong>de</strong> l’application.<br />

Le processus d’authentification dans <strong>une</strong> infrastructure à clé publique implique la vérification<br />

<strong>de</strong>s certificats ; il faut à la fois vérifier que le chaînage <strong>de</strong> certificat est correct mais également<br />

que le certificat n’a pas été révoqué. L’approche SPKI suppose que le principal ayant généré<br />

un certificat soit toujours accessible afin que le processus <strong>de</strong> vérification puisse s’assurer que<br />

le certificat n’a pas été révoqué. Dans notre cas, cela suppose <strong>une</strong> machine accessible par tous<br />

afin <strong>de</strong> répondre aux requêtes <strong>de</strong> validation. Le service <strong>de</strong> sécurité <strong>de</strong> Globus est confronté aux<br />

mêmes problèmes [121] concernant les certificats proxy certificates utilisés pour la délégation<br />

dynamique. Leur approche consiste à créer <strong>de</strong>s certificats possédant <strong>une</strong> durée <strong>de</strong> vie courte<br />

(huit heures) et à vérifier seulement la validité <strong>de</strong> la chaîne <strong>de</strong> certification. Lorsqu’un <strong>de</strong> ces<br />

certificats arrive en fin <strong>de</strong> vie, et qu’<strong>une</strong> action sécurisée est nécessaire, le service <strong>de</strong> sécurité<br />

<strong>de</strong>man<strong>de</strong> la génération d’un nouveau certificat au principal ayant créé le certificat arrivant en<br />

fin <strong>de</strong> vie. Cela suppose tout comme dans SPKI que le principal est toujours accessible.<br />

Notre approche actuelle ne supporte pas le remplacement <strong>de</strong> certificats comme dans Globus.<br />

L’authentification est basée sur le chaînage <strong>de</strong> certificats et la durée <strong>de</strong> validité du certificat.<br />

Un certificat sera validé si on trouve dans la chaîne <strong>de</strong> certification un certificat autorisé par la<br />

politique <strong>de</strong> sécurité. Il faut bien évi<strong>de</strong>mment que la chaîne <strong>de</strong> certification soit vali<strong>de</strong> et que le<br />

certificat ne soit pas périmé.<br />

5.3.3 Génération <strong>de</strong>s certificats<br />

Nous avons créé <strong>une</strong> interface graphique regroupant les fonctionnalités nécessaires à la gestion<br />

<strong>de</strong>s certificats. Elle permet la création <strong>de</strong> certificats au format PKCS#12, l’importation et<br />

l’exportation <strong>de</strong> certificats vers d’autres formats standard pouvant être utilisés par d’autres logiciels.<br />

Il est possible d’utiliser l’interface graphique pour générer <strong>de</strong>s certificats pour tous les types<br />

d’entités ainsi que <strong>de</strong>s certificats d’application. La figure 5.8 présente <strong>une</strong> entité dont le certificat<br />

contient <strong>une</strong> chaîne <strong>de</strong> certificats.<br />

77