Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

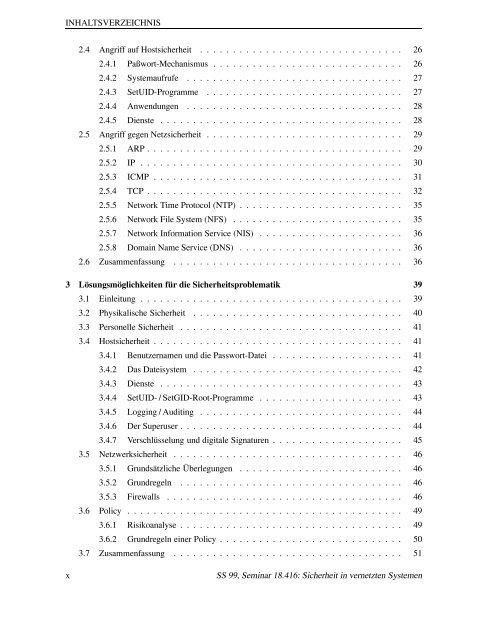

INHALTSVERZEICHNIS<br />

2.4 AngriffaufHostsicherheit ............................... 26<br />

2.4.1 Paßwort-Mechanismus............................. 26<br />

2.4.2 Systemaufrufe ................................. 27<br />

2.4.3 SetUID-Programme .............................. 27<br />

2.4.4 Anwendungen . . . .............................. 28<br />

2.4.5 Dienste ..................................... 28<br />

2.5 AngriffgegenNetzsicherheit .............................. 29<br />

2.5.1 ARP....................................... 29<br />

2.5.2 IP........................................ 30<br />

2.5.3 ICMP...................................... 31<br />

2.5.4 TCP....................................... 32<br />

2.5.5 NetworkTimeProtocol(NTP)......................... 35<br />

2.5.6 NetworkFileSystem(NFS) .......................... 35<br />

2.5.7 NetworkInformationService(NIS) ...................... 36<br />

2.5.8 Doma<strong>in</strong>NameService(DNS) ......................... 36<br />

2.6 Zusammenfassung ................................... 36<br />

3 Lösungsmöglichkeiten für die <strong>Sicherheit</strong>sproblematik 39<br />

3.1 E<strong>in</strong>leitung........................................ 39<br />

3.2 Physikalische<strong>Sicherheit</strong> ................................ 40<br />

3.3 Personelle<strong>Sicherheit</strong> .................................. 41<br />

3.4 Hostsicherheit...................................... 41<br />

3.4.1 BenutzernamenunddiePasswort-Datei .................... 41<br />

3.4.2 DasDateisystem ................................ 42<br />

3.4.3 Dienste ..................................... 43<br />

3.4.4 SetUID-/SetGID-Root-Programme ...................... 43<br />

3.4.5 Logg<strong>in</strong>g / Audit<strong>in</strong>g . .............................. 44<br />

3.4.6 DerSuperuser.................................. 44<br />

3.4.7 VerschlüsselungunddigitaleSignaturen.................... 45<br />

3.5 Netzwerksicherheit ................................... 46<br />

3.5.1 Grundsätzliche Überlegungen . ........................ 46<br />

3.5.2 Grundregeln .................................. 46<br />

3.5.3 Firewalls .................................... 46<br />

3.6 Policy .......................................... 49<br />

3.6.1 Risikoanalyse.................................. 49<br />

3.6.2 Grundregeln e<strong>in</strong>er Policy ............................ 50<br />

3.7 Zusammenfassung ................................... 51<br />

x<br />

SS 99, Sem<strong>in</strong>ar 18.416: <strong>Sicherheit</strong> <strong>in</strong> <strong>vernetzten</strong> <strong>Systemen</strong>