Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sie wollen auch ein ePaper? Erhöhen Sie die Reichweite Ihrer Titel.

YUMPU macht aus Druck-PDFs automatisch weboptimierte ePaper, die Google liebt.

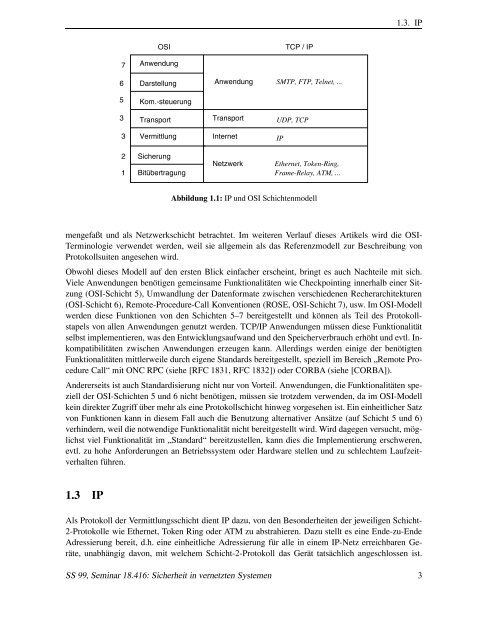

1.3. IP<br />

OSI<br />

TCP / IP<br />

7<br />

Anwendung<br />

6<br />

Darstellung<br />

Anwendung<br />

SMTP, FTP, Telnet, ...<br />

5<br />

Kom.-steuerung<br />

3<br />

Transport<br />

Transport<br />

UDP, TCP<br />

3<br />

Vermittlung<br />

Internet<br />

IP<br />

2<br />

1<br />

Sicherung<br />

Bitübertragung<br />

Netzwerk<br />

Ethernet, Token-R<strong>in</strong>g,<br />

Frame-Relay, ATM, ...<br />

Abbildung 1.1: IP und OSI Schichtenmodell<br />

mengefaßt und als Netzwerkschicht betrachtet. Im weiteren Verlauf dieses Artikels wird die OSI-<br />

Term<strong>in</strong>ologie verwendet werden, weil sie allgeme<strong>in</strong> als das Referenzmodell zur Beschreibung von<br />

Protokollsuiten angesehen wird.<br />

Obwohl dieses Modell auf den ersten Blick e<strong>in</strong>facher ersche<strong>in</strong>t, br<strong>in</strong>gt es auch Nachteile mit sich.<br />

Viele Anwendungen benötigen geme<strong>in</strong>same Funktionalitäten wie Checkpo<strong>in</strong>t<strong>in</strong>g <strong>in</strong>nerhalb e<strong>in</strong>er Sitzung<br />

(OSI-Schicht 5), Umwandlung der Datenformate zwischen verschiedenen Recherarchitekturen<br />

(OSI-Schicht 6), Remote-Procedure-Call Konventionen (ROSE, OSI-Schicht 7), usw. Im OSI-Modell<br />

werden diese Funktionen von den Schichten 5–7 bereitgestellt und können als Teil des Protokollstapels<br />

von allen Anwendungen genutzt werden. TCP/IP Anwendungen müssen diese Funktionalität<br />

selbst implementieren, was den Entwicklungsaufwand und den Speicherverbrauch erhöht und evtl. Inkompatibilitäten<br />

zwischen Anwendungen erzeugen kann. Allerd<strong>in</strong>gs werden e<strong>in</strong>ige der benötigten<br />

Funktionalitäten mittlerweile durch eigene Standards bereitgestellt, speziell im Bereich „Remote Procedure<br />

Call“ mit ONC RPC (siehe [RFC 1831, RFC 1832]) oder CORBA (siehe [CORBA]).<br />

Andererseits ist auch Standardisierung nicht nur von Vorteil. Anwendungen, die Funktionalitäten speziell<br />

der OSI-Schichten 5 und 6 nicht benötigen, müssen sie trotzdem verwenden, da im OSI-Modell<br />

ke<strong>in</strong> direkter Zugriff über mehr als e<strong>in</strong>e Protokollschicht h<strong>in</strong>weg vorgesehen ist. E<strong>in</strong> e<strong>in</strong>heitlicher Satz<br />

von Funktionen kann <strong>in</strong> diesem Fall auch die Benutzung alternativer Ansätze (auf Schicht 5 und 6)<br />

verh<strong>in</strong>dern, weil die notwendige Funktionalität nicht bereitgestellt wird. Wird dagegen versucht, möglichst<br />

viel Funktionalität im „Standard“ bereitzustellen, kann dies die Implementierung erschweren,<br />

evtl. zu hohe Anforderungen an Betriebssystem oder Hardware stellen und zu schlechtem Laufzeitverhalten<br />

führen.<br />

1.3 IP<br />

Als Protokoll der Vermittlungsschicht dient IP dazu, von den Besonderheiten der jeweiligen Schicht-<br />

2-Protokolle wie Ethernet, Token R<strong>in</strong>g oder ATM zu abstrahieren. Dazu stellt es e<strong>in</strong>e Ende-zu-Ende<br />

Adressierung bereit, d.h. e<strong>in</strong>e e<strong>in</strong>heitliche Adressierung für alle <strong>in</strong> e<strong>in</strong>em IP-Netz erreichbaren Geräte,<br />

unabhängig davon, mit welchem Schicht-2-Protokoll das Gerät tatsächlich angeschlossen ist.<br />

SS 99, Sem<strong>in</strong>ar 18.416: <strong>Sicherheit</strong> <strong>in</strong> <strong>vernetzten</strong> <strong>Systemen</strong> 3