Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Sicherheit in vernetzten Systemen - RRZ Universität Hamburg

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

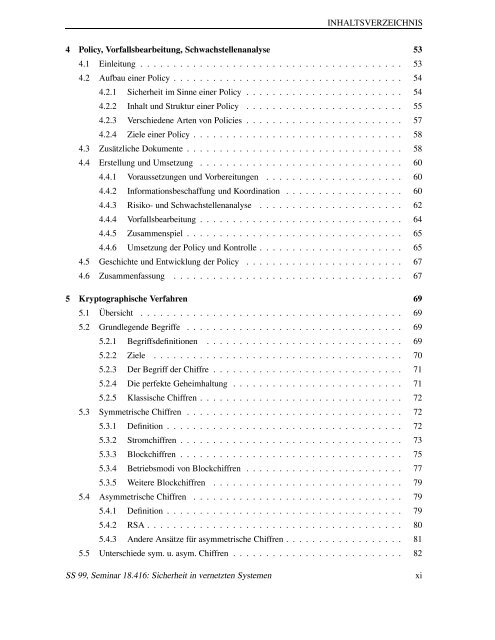

INHALTSVERZEICHNIS<br />

4 Policy, Vorfallsbearbeitung, Schwachstellenanalyse 53<br />

4.1 E<strong>in</strong>leitung........................................ 53<br />

4.2 Aufbaue<strong>in</strong>erPolicy................................... 54<br />

4.2.1 <strong>Sicherheit</strong>imS<strong>in</strong>nee<strong>in</strong>erPolicy........................ 54<br />

4.2.2 InhaltundStrukture<strong>in</strong>erPolicy ........................ 55<br />

4.2.3 VerschiedeneArtenvonPolicies........................ 57<br />

4.2.4 Zielee<strong>in</strong>erPolicy................................ 58<br />

4.3 Zusätzliche Dokumente . . . .............................. 58<br />

4.4 ErstellungundUmsetzung ............................... 60<br />

4.4.1 Voraussetzungen und Vorbereitungen . . ................... 60<br />

4.4.2 InformationsbeschaffungundKoord<strong>in</strong>ation .................. 60<br />

4.4.3 Risiko-undSchwachstellenanalyse ...................... 62<br />

4.4.4 Vorfallsbearbeitung............................... 64<br />

4.4.5 Zusammenspiel................................. 65<br />

4.4.6 UmsetzungderPolicyundKontrolle...................... 65<br />

4.5 GeschichteundEntwicklungderPolicy ........................ 67<br />

4.6 Zusammenfassung ................................... 67<br />

5 Kryptographische Verfahren 69<br />

5.1 Übersicht ........................................ 69<br />

5.2 Grundlegende Begriffe . . . .............................. 69<br />

5.2.1 Begriffsdef<strong>in</strong>itionen .............................. 69<br />

5.2.2 Ziele ...................................... 70<br />

5.2.3 DerBegriffderChiffre............................. 71<br />

5.2.4 DieperfekteGeheimhaltung .......................... 71<br />

5.2.5 KlassischeChiffren............................... 72<br />

5.3 SymmetrischeChiffren ................................. 72<br />

5.3.1 Def<strong>in</strong>ition . ................................... 72<br />

5.3.2 Stromchiffren.................................. 73<br />

5.3.3 Blockchiffren.................................. 75<br />

5.3.4 BetriebsmodivonBlockchiffren ........................ 77<br />

5.3.5 WeitereBlockchiffren ............................. 79<br />

5.4 AsymmetrischeChiffren ................................ 79<br />

5.4.1 Def<strong>in</strong>ition . ................................... 79<br />

5.4.2 RSA....................................... 80<br />

5.4.3 AndereAnsätzefürasymmetrischeChiffren.................. 81<br />

5.5 Unterschiedesym.u.asym.Chiffren.......................... 82<br />

SS 99, Sem<strong>in</strong>ar 18.416: <strong>Sicherheit</strong> <strong>in</strong> <strong>vernetzten</strong> <strong>Systemen</strong><br />

xi