Cat 6 - Profiler24

Cat 6 - Profiler24

Cat 6 - Profiler24

Erfolgreiche ePaper selbst erstellen

Machen Sie aus Ihren PDF Publikationen ein blätterbares Flipbook mit unserer einzigartigen Google optimierten e-Paper Software.

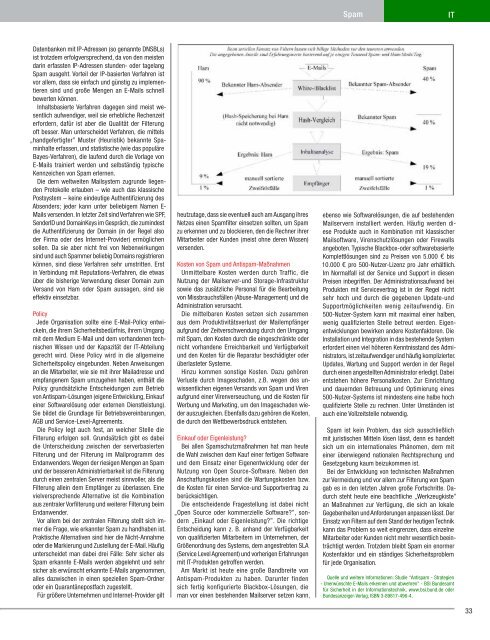

Datenbanken mit IP-Adressen (so genannte DNSBLs)<br />

ist trotzdem erfolgversprechend, da von den meisten<br />

darin erfassten IP-Adressen stunden- oder tagelang<br />

Spam ausgeht. Vorteil der IP-basierten Verfahren ist<br />

vor allem, dass sie einfach und günstig zu implementieren<br />

sind und große Mengen an E-Mails schnell<br />

bewerten können.<br />

Inhaltsbasierte Verfahren dagegen sind meist wesentlich<br />

aufwendiger, weil sie erhebliche Rechenzeit<br />

erfordern, dafür ist aber die Qualität der Filterung<br />

oft besser. Man unterscheidet Verfahren, die mittels<br />

„handgefertigter” Muster (Heuristik) bekannte Spaminhalte<br />

erfassen, und statistische (wie das populäre<br />

Bayes-Verfahren), die laufend durch die Vorlage von<br />

E-Mails trainiert werden und selbständig typische<br />

Kennzeichen von Spam erlernen.<br />

Die dem weltweiten Mailsystem zugrunde liegenden<br />

Protokolle erlauben – wie auch das klassische<br />

Postsystem – keine eindeutige Authentifizierung des<br />

Absenders; jeder kann unter beliebigem Namen E-<br />

Mails versenden. In letzter Zeit sind Verfahren wie SPF,<br />

SenderID und DomainKeys im Gespräch, die zumindest<br />

die Authentifizierung der Domain (in der Regel also<br />

der Firma oder des Internet-Provider) ermöglichen<br />

sollen. Da sie aber nicht frei von Nebenwirkungen<br />

sind und auch Spammer beliebig Domains registrieren<br />

können, sind diese Verfahren sehr umstritten. Erst<br />

in Verbindung mit Reputations-Verfahren, die etwas<br />

über die bisherige Verwendung dieser Domain zum<br />

Versand von Ham oder Spam aussagen, sind sie<br />

effektiv einsetzbar.<br />

Policy<br />

Jede Organisation sollte eine E-Mail-Policy entwickeln,<br />

die ihrem Sicherheitsbedürfnis, ihrem Umgang<br />

mit dem Medium E-Mail und dem vorhandenen technischen<br />

Wissen und der Kapazität der IT-Abteilung<br />

gerecht wird. Diese Policy wird in die allgemeine<br />

Sicherheitspolicy eingebunden. Neben Anweisungen<br />

an die Mitarbeiter, wie sie mit ihrer Mailadresse und<br />

empfangenem Spam umzugehen haben, enthält die<br />

Policy grundsätzliche Entscheidungen zum Betrieb<br />

von Antispam-Lösungen (eigene Entwicklung, Einkauf<br />

einer Softwarelösung oder externen Dienstleistung).<br />

Sie bildet die Grundlage für Betriebsvereinbarungen,<br />

AGB und Service-Level-Agreements.<br />

Die Policy legt auch fest, an welcher Stelle die<br />

Filterung erfolgen soll. Grundsätzlich gibt es dabei<br />

die Unterscheidung zwischen der serverbasierten<br />

Filterung und der Filterung im Mailprogramm des<br />

Endanwenders. Wegen der riesigen Mengen an Spam<br />

und der besseren Administrierbarkeit ist die Filterung<br />

durch einen zentralen Server meist sinnvoller, als die<br />

Filterung allein dem Empfänger zu überlassen. Eine<br />

vielversprechende Alternative ist die Kombination<br />

aus zentraler Vorfilterung und weiterer Filterung beim<br />

Endanwender.<br />

Vor allem bei der zentralen Filterung stellt sich immer<br />

die Frage, wie erkannter Spam zu handhaben ist.<br />

Praktische Alternativen sind hier die Nicht-Annahme<br />

oder die Markierung und Zustellung der E-Mail. Häufig<br />

unterscheidet man dabei drei Fälle: Sehr sicher als<br />

Spam erkannte E-Mails werden abgelehnt und sehr<br />

sicher als erwünscht erkannte E-Mails angenommen,<br />

alles dazwischen in einen speziellen Spam-Ordner<br />

oder ein Quarantänepostfach zugestellt.<br />

Für größere Unternehmen und Internet-Provider gilt<br />

heutzutage, dass sie eventuell auch am Ausgang ihres<br />

Netzes einen Spamfilter einsetzen sollten, um Spam<br />

zu erkennen und zu blockieren, den die Rechner ihrer<br />

Mitarbeiter oder Kunden (meist ohne deren Wissen)<br />

versenden.<br />

Kosten von Spam und Antispam-Maßnahmen<br />

Unmittelbare Kosten werden durch Traffic, die<br />

Nutzung der Mailserver-und Storage-Infrastruktur<br />

sowie das zusätzliche Personal für die Bearbeitung<br />

von Missbrauchsfällen (Abuse-Management) und die<br />

Administration verursacht.<br />

Die mittelbaren Kosten setzen sich zusammen<br />

aus dem Produktivitätsverlust der Mailempfänger<br />

aufgrund der Zeitverschwendung durch den Umgang<br />

mit Spam, den Kosten durch die eingeschränkte oder<br />

nicht vorhandene Erreichbarkeit und Verfügbarkeit<br />

und den Kosten für die Reparatur beschädigter oder<br />

überlasteter Systeme.<br />

Hinzu kommen sonstige Kosten. Dazu gehören<br />

Verluste durch Imageschaden, z.B. wegen des unwissentlichen<br />

eigenen Versands von Spam und Viren<br />

aufgrund einer Virenverseuchung, und die Kosten für<br />

Werbung und Marketing, um den Imageschaden wieder<br />

auszugleichen. Ebenfalls dazu gehören die Kosten,<br />

die durch den Wettbewerbsdruck entstehen.<br />

Einkauf oder Eigenleistung?<br />

Bei allen Spamschutzmaßnahmen hat man heute<br />

die Wahl zwischen dem Kauf einer fertigen Software<br />

und dem Einsatz einer Eigenentwicklung oder der<br />

Nutzung von Open Source-Software. Neben den<br />

Anschaffungskosten sind die Wartungskosten bzw.<br />

die Kosten für einen Service-und Supportvertrag zu<br />

berücksichtigen.<br />

Die entscheidende Fragestellung ist dabei nicht<br />

„Open Source oder kommerzielle Software?”, sondern<br />

„Einkauf oder Eigenleistung?”. Die richtige<br />

Entscheidung kann z. B. anhand der Verfügbarkeit<br />

von qualifizierten Mitarbeitern im Unternehmen, der<br />

Größenordnung des Systems, dem angestrebten SLA<br />

(Service Level Agreement) und vorherigen Erfahrungen<br />

mit IT-Produkten getroffen werden.<br />

Am Markt ist heute eine große Bandbreite von<br />

Antispam-Produkten zu haben. Darunter finden<br />

sich fertig konfigurierte Blackbox-Lösungen, die<br />

man vor einen bestehenden Mailserver setzen kann,<br />

Spam<br />

ebenso wie Softwarelösungen, die auf bestehenden<br />

Mailservern installiert werden. Häufig werden diese<br />

Produkte auch in Kombination mit klassischer<br />

Mailsoftware, Virenschutzlösungen oder Firewalls<br />

angeboten. Typische Blackbox-oder softwarebasierte<br />

Komplettlösungen sind zu Preisen von 5.000 € bis<br />

10.000 € pro 500-Nutzer-Lizenz pro Jahr erhältlich.<br />

Im Normalfall ist der Service und Support in diesen<br />

Preisen inbegriffen. Der Administrationsaufwand bei<br />

Produkten mit Servicevertrag ist in der Regel nicht<br />

sehr hoch und durch die gegebenen Update-und<br />

Supportmöglichkeiten wenig zeitaufwendig. Ein<br />

500-Nutzer-System kann mit maximal einer halben,<br />

wenig qualifizierten Stelle betreut werden. Eigenentwicklungen<br />

bewirken andere Kostenfaktoren. Die<br />

Installation und Integration in das bestehende System<br />

erfordert einen viel höheren Kenntnisstand des Administrators,<br />

ist zeitaufwendiger und häufig komplizierter.<br />

Updates, Wartung und Support werden in der Regel<br />

durch einen angestellten Administrator erledigt. Dabei<br />

entstehen höhere Personalkosten. Zur Einrichtung<br />

und dauernden Betreuung und Optimierung eines<br />

500-Nutzer-Systems ist mindestens eine halbe hoch<br />

qualifizierte Stelle zu rechnen. Unter Umständen ist<br />

auch eine Vollzeitstelle notwendig.<br />

Spam ist kein Problem, das sich ausschließlich<br />

mit juristischen Mitteln lösen lässt, denn es handelt<br />

sich um ein internationales Phänomen, dem mit<br />

einer überwiegend nationalen Rechtsprechung und<br />

Gesetzgebung kaum beizukommen ist.<br />

Bei der Entwicklung von technischen Maßnahmen<br />

zur Vermeidung und vor allem zur Filterung von Spam<br />

gab es in den letzten Jahren große Fortschritte. Dadurch<br />

steht heute eine beachtliche „Werkzeugkiste”<br />

an Maßnahmen zur Verfügung, die sich an lokale<br />

Gegebenheiten und Anforderungen anpassen lässt. Der<br />

Einsatz von Filtern auf dem Stand der heutigen Technik<br />

kann das Problem so weit eingrenzen, dass einzelne<br />

Mitarbeiter oder Kunden nicht mehr wesentlich beeinträchtigt<br />

werden. Trotzdem bleibt Spam ein enormer<br />

Kostenfaktor und ein ständiges Sicherheitsproblem<br />

für jede Organisation.<br />

Quelle und weitere Informationen: Studie “Antispam - Strategien<br />

- Unerwünschte E-Mails erkennen und abwehren” - BSI Bundesamt<br />

für Sicherheit in der Informationstechnik, www.bsi.bund.de oder<br />

Bundesanzeiger-Verlag, ISBN 3-89817-496-4.<br />

IT<br />

33